Yeni bir kimlik avı kampanyası, NetSupport RAT adı verilen uzaktan erişim truva atını dağıtmak amacıyla ABD kuruluşlarını hedef alıyor.

İsrailli siber güvenlik şirketi Perception Point, etkinliği bu isim altında izliyor PhantomBlu Operasyonu.

Güvenlik araştırmacısı Ariel Davidpur, “PhantomBlu operasyonu, OLE (Nesne Bağlama ve Gömme) şablon manipülasyonundan yararlanarak, tespitten kaçarken kötü amaçlı kod yürütmek için Microsoft Office belge şablonlarından yararlanarak NetSupport RAT'ın tipik dağıtım mekanizmasından ayrılan incelikli bir yararlanma yöntemi sunuyor” dedi.

NetSupport RAT, NetSupport Manager olarak bilinen meşru bir uzak masaüstü aracının kötü amaçlı bir uzantısıdır ve tehdit aktörlerinin tehlikeye atılmış bir uç nokta üzerinde çeşitli veri toplama eylemleri gerçekleştirmesine olanak tanır.

Başlangıç noktası, muhasebe departmanından geldiği iddia edilen ve alıcıları “aylık maaş raporunu” görüntülemek için ekteki Microsoft Word belgesini açmaya teşvik eden Maaş temalı bir kimlik avı e-postasıdır.

E-posta mesajı başlıklarının (özellikle Dönüş Yolu ve Mesaj Kimliği alanlarının) daha yakından incelenmesi, saldırganların e-postaları göndermek için Brevo (eski adıyla Sendinblue) adlı meşru bir e-posta pazarlama platformunu kullandığını gösteriyor.

Word belgesi açıldığında, kurbana e-posta gövdesinde sağlanan bir şifreyi girmesi ve düzenlemeyi etkinleştirmesi ve ardından maaş grafiğini görüntülemek için belgede yerleşik bir yazıcı simgesine çift tıklaması talimatı veriliyor.

Bunu yaptığınızda, bir Windows kısayol dosyasını içeren bir ZIP arşiv dosyası (“Chart20072007.zip”) açılır. Bu dosya, uzak bir sunucudan bir NetSupport RAT ikili dosyasını almak ve yürütmek için bir PowerShell damlalığı işlevi görür.

“OLE şablonu ve şablon enjeksiyonu aracılığıyla NetSupport RAT'ı sunmak için şifrelenmiş .docs kullanan PhantomBlu, NetSupport RAT konuşlandırmalarıyla yaygın olarak ilişkilendirilen geleneksel TTP'lerden bir ayrılığa işaret ediyor” diyen Davidpur, güncellenmiş tekniği ekleyerek PhantomBlu'nun karmaşık kaçınma taktiklerini harmanlamadaki yeniliğini ortaya koyuyor. sosyal mühendislikle.”

Bulut Platformlarının ve Popüler CDN'lerin Kötüye Kullanımı Artıyor

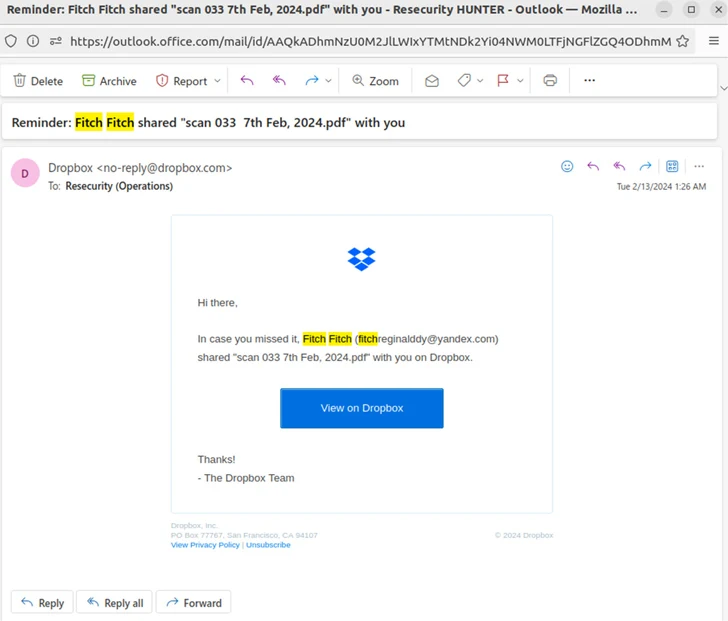

Bu gelişme, Resecurity'in, tehdit aktörlerinin Dropbox, GitHub, IBM Cloud ve Oracle Cloud Storage gibi genel bulut hizmetlerinin yanı sıra Pinata gibi InterPlanetary Dosya Sistemi (IPFS) protokolü üzerine kurulu Web 3.0 veri barındırma platformlarını giderek daha fazla kötüye kullandığını ortaya çıkarmasıyla gerçekleşti. Kimlik avı kitlerini kullanarak tamamen tespit edilemeyen (FUD) kimlik avı URL'leri oluşturmak için.

Bu tür FUD bağlantıları, Telegram'da BulletProofLink, FUDLINKSHOP, FUDSENDER, ONNX ve XPLOITRVERIFIER gibi yer altı satıcıları tarafından abonelik modelinin bir parçası olarak ayda 200 dolardan başlayan fiyatlarla sunulmaktadır. Bu bağlantılar, gelen trafiği filtrelemek ve tespit edilmekten kaçınmak için antibot bariyerlerinin arkasında daha da güvence altına alınmıştır.

Ayrıca bu hizmetleri tamamlayan, oluşturulan FUD bağlantılarının geniş ölçekte dağıtılmasını mümkün kılan HeartSender gibi araçlardır. HeartSender ile ilişkili Telegram grubunun yaklaşık 13.000 abonesi var.

“FUD Bağlantıları bir sonraki adımı temsil ediyor [phishing-as-a-service] ve kötü amaçlı yazılım dağıtım inovasyonu” diyen şirket, saldırganların “yüksek itibarlı altyapıyı kötü amaçlı kullanım durumları için yeniden kullandıklarını” belirtti.

“Petrol ve gaz sektörünü hedeflemek için Rhadamanthys Stealer'dan yararlanan yakın tarihli bir kötü amaçlı kampanya, başta Google Haritalar ve Google Görseller olmak üzere meşru alanlardaki açık yönlendirmeyi kullanan yerleşik bir URL kullandı. Bu alan adı yerleştirme tekniği, kötü amaçlı URL'leri daha az fark edilir hale getirir ve kurbanları tuzağa düşürme olasılığı daha yüksektir.”