Yeni bir kimlik avı saldırısı, bozuk Word belgelerini e-posta eki olarak göndererek Microsoft’un Word dosya kurtarma özelliğini kötüye kullanıyor ve bu belgelerin, hasarlı durumları nedeniyle güvenlik yazılımını atlamalarına ancak yine de uygulama tarafından kurtarılabilir olmalarına olanak tanıyor.

Tehdit aktörleri sürekli olarak e-posta güvenlik yazılımını atlatmanın ve kimlik avı e-postalarını hedefin gelen kutularına yerleştirmenin yeni yollarını arıyor.

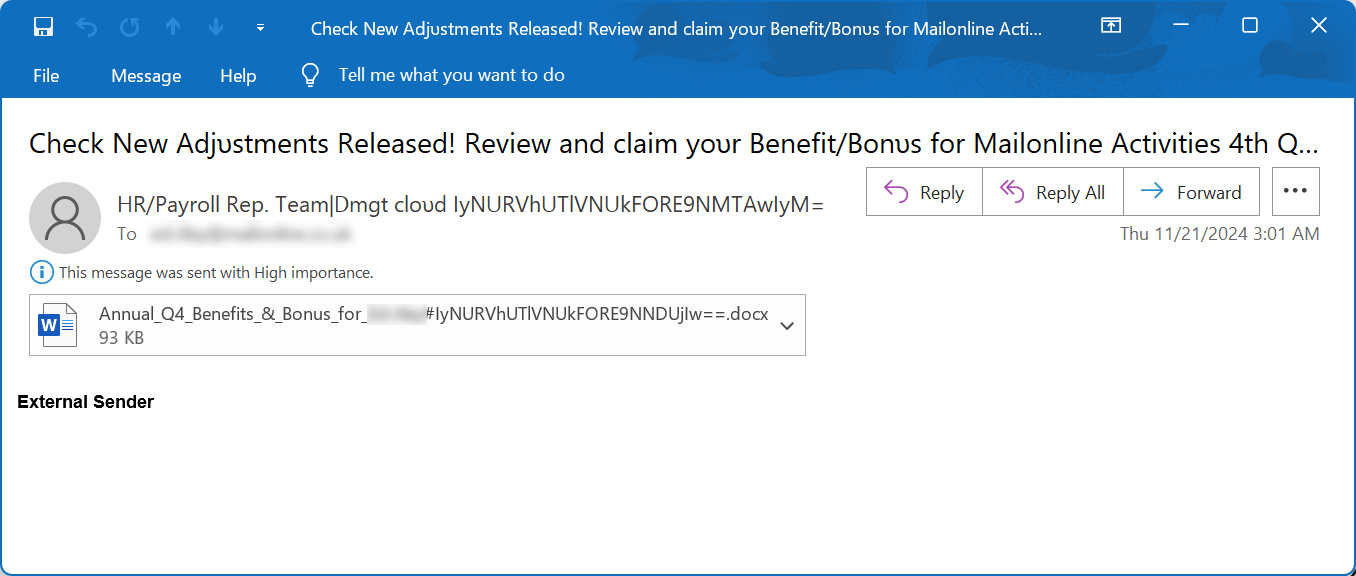

Kötü amaçlı yazılım avcılığı şirketi Any.Run tarafından keşfedilen yeni bir kimlik avı kampanyası, kasıtlı olarak bozulmuş Word belgelerini, maaş bordrosu ve insan kaynakları departmanlarından geliyormuş gibi görünen e-postalara ek olarak kullanıyor.

Kaynak: BleepingComputer

Bu ekler, tümü çalışanlara sağlanan faydalar ve ikramiyeler etrafında dönen çok çeşitli temaları kullanır:

Annual_Benefits_&_Bonus_for_[name]_IyNURVhUTlVNUkFORE9NNDUjIw__.docx

Annual_Q4_Benefits_&_Bonus_for_[name]_IyNURVhUTlVNUkFORE9NNDUjIw__.docx.bin

Benefits_&_Bonus_for_[name]_IyNURVhUTlVNUkFORE9NNDUjIw__.docx.bin

Due_&_Payment_for_[name]_IyNURVhUTlVNUkFORE9NNDUjIw__.docx.bin

Q4_Benefits_&_Bonus_for_[name]_IyNURVhUTlVNUkFORE9NNDUjIw__.docx.bin

Bu kampanyadaki belgelerin tümü, kodu “##TEXTNUMRANDOM45##” olarak çözülen base64 kodlu “IyNURVhUTlVNUkFORE9NNDUjIw” dizesini içerir.

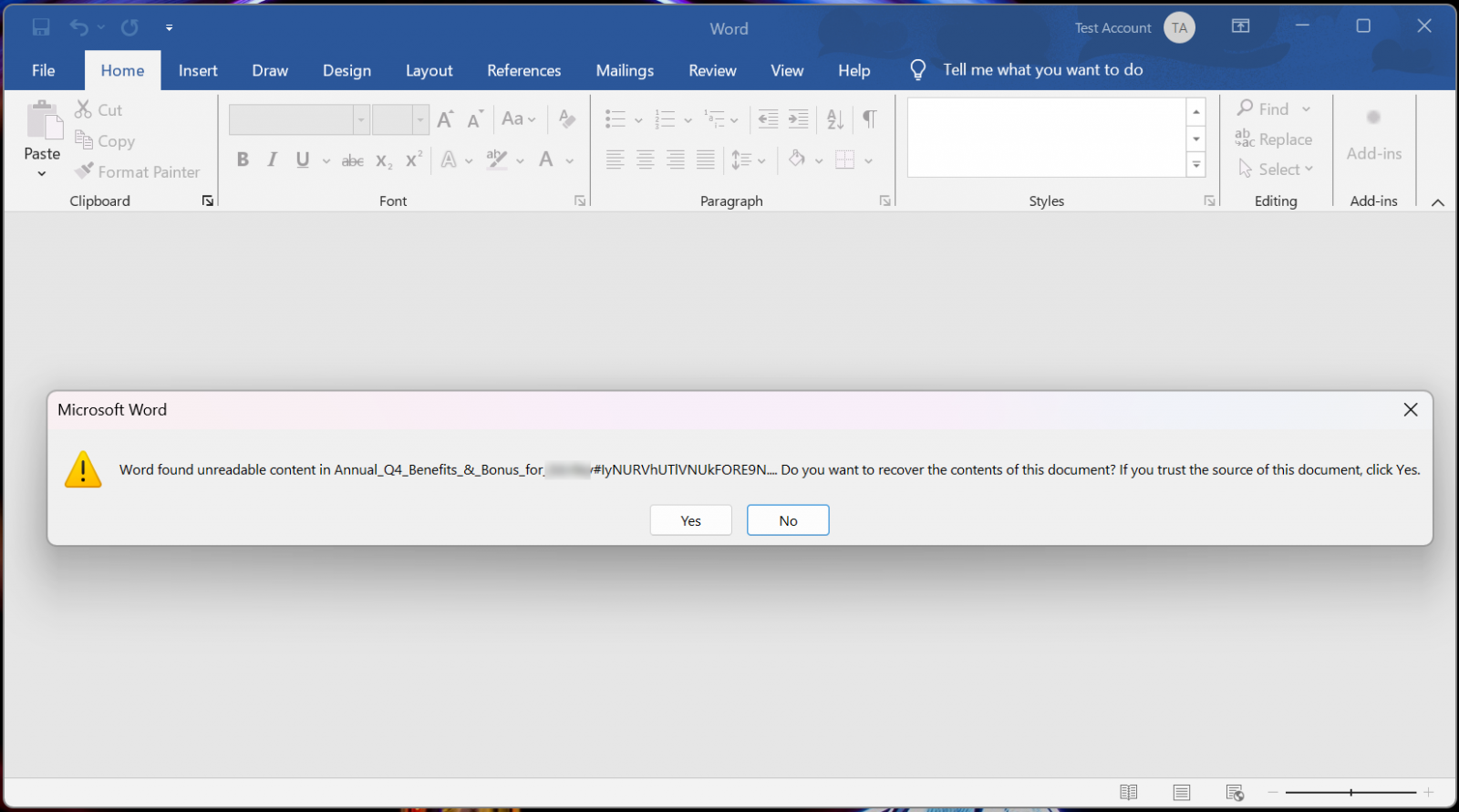

Ekleri açarken, Word dosyanın bozuk olduğunu algılayacak ve dosyada “okunamayan içerik bulduğunu” bildirecek ve dosyayı kurtarmak isteyip istemediğinizi soracaktır.

Kaynak: BleepingComputer

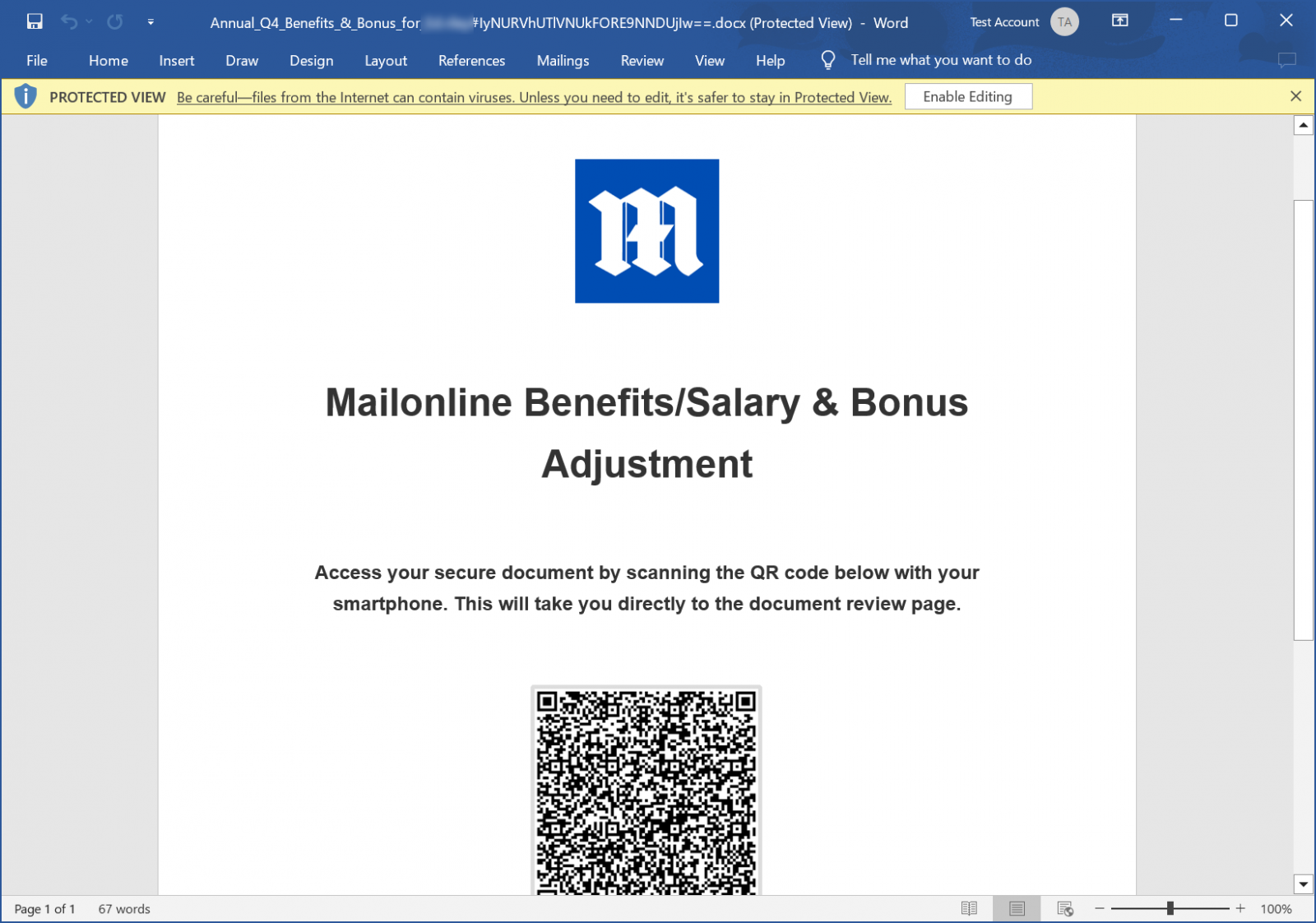

Bu kimlik avı belgeleri kolayca kurtarılabilecek şekilde bozulmuştur ve hedefe bir belgeyi almak için QR kodunu taramasını söyleyen bir belge görüntülenir. Aşağıda görebileceğiniz gibi, bu belgeler, aşağıda gösterilen Daily Mail’i hedefleyen kampanya gibi, hedeflenen şirketin logolarıyla markalanmıştır.

Kaynak: BleepingComputer

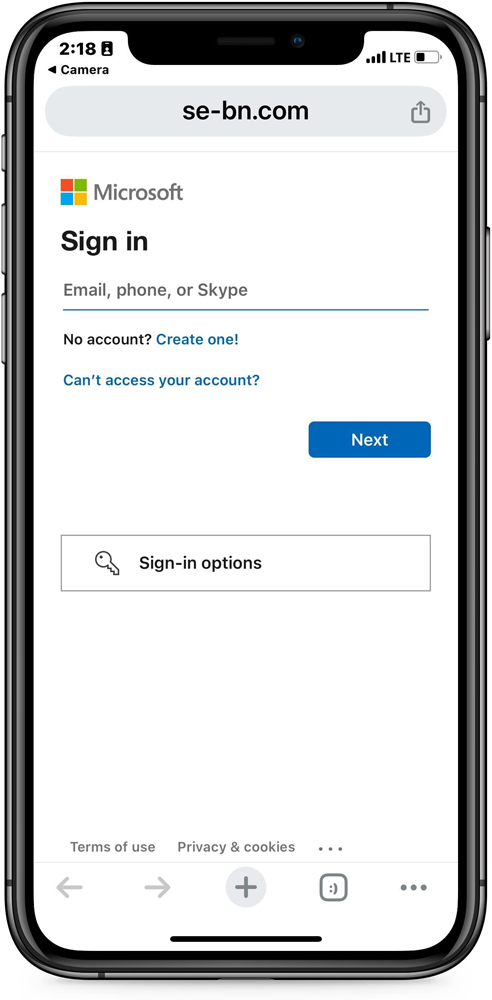

QR kodunun taranması, kullanıcıyı Microsoft oturum açma bilgileri gibi davranan ve kullanıcının kimlik bilgilerini çalmaya çalışan bir kimlik avı sitesine yönlendirecektir.

Kaynak: BleepingComputer

Bu kimlik avı saldırısının nihai hedefi yeni bir şey olmasa da, bozuk Word belgelerinin kullanılması, tespit edilmekten kaçınmak için kullanılan yeni bir taktiktir.

Any.Run, “Bu dosyalar işletim sistemi içinde başarılı bir şekilde çalışsa da, dosya türleri için uygun prosedürlerin uygulanmaması nedeniyle çoğu güvenlik çözümü tarafından tespit edilemiyor” diye açıklıyor.

“Bunlar VirusTotal’a yüklendi, ancak tüm antivirüs çözümleri dosyayı düzgün şekilde analiz edemedikleri için “temiz” veya “Öğe Bulunamadı” olarak geri döndürdü.”

Bu takıntılar amaçlarına ulaşmada oldukça başarılı oldu.

BleepingComputer ile paylaşılan ve bu kampanyada kullanılan eklerin neredeyse tamamında sıfır algılama var [1, 2, 3, 4] VirusTotal’da yalnızca bazılarıyla [1] 2 satıcı tarafından tespit edildi.

Aynı zamanda bu duruma, belgelere herhangi bir kötü amaçlı kod eklenmemesi ve yalnızca bir QR kodu görüntülemesi de neden olabiliyor.

Kendinizi bu kimlik avı saldırısına karşı korumak için genel kurallar hâlâ geçerlidir.

Bilinmeyen bir gönderenden bir e-posta alırsanız, özellikle de ekler içeriyorsa, derhal silinmeli veya açmadan önce bir ağ yöneticisi ile onaylanmalıdır.