İspanyolca konuşanlar dikkat! Ajan Tesla RAT’ı kullanan yeni bir kampanya, İspanyolca konuşan bireyleri hedefliyor. Kendinizi bu ve diğer kötü amaçlı yazılım saldırılarına karşı nasıl koruyacağınızı öğrenin.

FortiGuard Labs, yeni bir Agent Tesla kötü amaçlı yazılım çeşidini yaymak için İspanyolca konuşan kişileri hedef alan bir kimlik avı kampanyası keşfetti. FortiGuard Labs araştırmacısı Xiapeng Zhang, raporunda, kampanyanın Windows tabanlı sistemleri hedeflemek ve MS Office güvenlik açıkları, JavaScript kodu, PowerShell kodu ve dosyasız modüller dahil olmak üzere çekirdek modülü sunmak için çeşitli teknikler kullandığını yazdı.

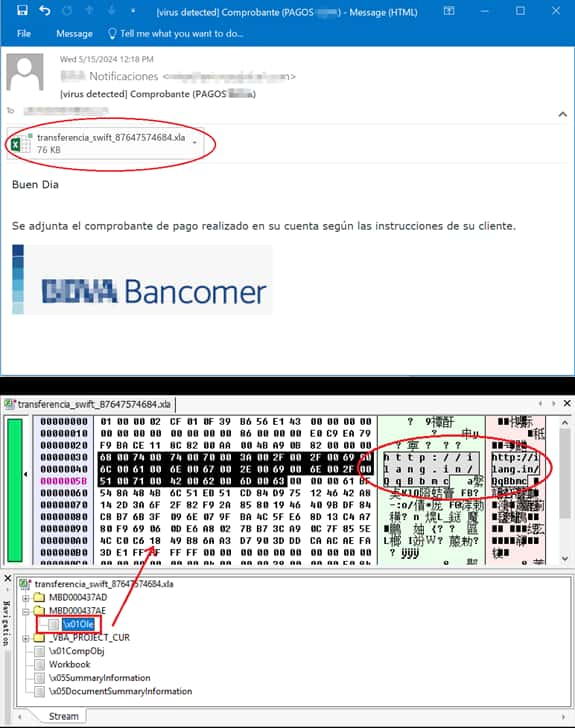

Saldırı şu şekilde işliyor:

Büyük bir finans kuruluşundan gelen SWIFT aktarım bildirimi gibi görünen İspanyolca kimlik avı e-postası, MS Windows kullanıcılarına gönderiliyor. İngilizceye çevrilen e-posta, CVE-2017-0199 güvenlik açığından yararlanan, hazırlanmış gömülü veriler içeren, OLE formatında gizlenmiş bir Excel eki içeren bir mesaj gibi görünüyor.

Ek, kurban Excel dosyasını başlattığında otomatik olarak açılan gömülü bir OLE köprüsü içeriyor. Daha sonra Word programı tarafından açılan bir RTF belgesini otomatik olarak indirir.

Bu saldırıda yararlanılan diğer bir güvenlik açığı, Microsoft Office’in Denklem Düzenleyicisi bileşenindeki bir Uzaktan Kod Yürütme güvenlik açığı olan CVE-2017-11882’dir. Bu güvenlik açığı, saldırganların yığındaki bir dönüş adresini geçersiz kılarak kurbanın bilgisayarında rastgele kod yürütmesine olanak tanır.

Bu Ajan Tesla çeşidi, saldırganlara virüslü cihazlar üzerinde tam kontrol sağlayan güçlü, çok yönlü 32 bit, .NET tabanlı bir Uzaktan Erişim Truva Atı’dır (RAT). Kurulduktan sonra, oturum açma kimlik bilgilerine, banka ayrıntılarına ve e-posta kişilerine odaklanarak 80 yazılım uygulamasından hassas bilgileri çalabilir.

Ayrıca, e-posta istemcisinin Thunderbird olup olmadığını, Chromium tabanlı ve Mozilla tabanlı tarayıcılar gibi çok çeşitli web tarayıcılarından gelen çerezleri, sistem panosu verilerini, bilgisayar adını, işletim sistemi/CPU/RAM bilgilerini ve kayıtlı kimlik bilgilerini kontrol eder. Ayrıca tuş vuruşlarını ve ekran görüntülerini yakalayarak sizi gözetleyebilir. Kötü amaçlı yazılıma kritik bir önem düzeyi atanmıştır.

FortiGuard Labs tarafından yayınlanan rapora göre Agent Tesla çekirdek modülü, kötü amaçlı bir JavaScript base64 kodlu Powershell kodu tarafından şu URL’den normal bir JPG dosyası olarak indirilen dosyasız bir modüldür:

uploaddeimagens[.]com[.]br/images/004/773/812/original/js.jpg?1713882778.Bu modül hiçbir zaman yerel klasöre kaydedilmez, bu da araştırmacıların tespit etmesini zorlaştırır. Şaşırtıcı bir şekilde, bu varyant, HTTP POST ve SMTP protokollerini kullanan geçmiş varyantların aksine, veri gönderimi için FTP protokolünü kullanıyor.

Üstelik Zhang, “sanal alanlar, sanal makineler vb. gibi bir analiz ortamında mı çalıştığını veya Avast, Comodo vb. gibi AV yazılımının nerede çalıştığını tespit ettiğini” belirtti.

Korunmak için kimlik avı e-postalarına karşı dikkatli olun, işletim sistemini düzenli olarak güncelleyin, güçlü parolalar kullanın ve saygın kötü amaçlı yazılımdan koruma çözümlerine yatırım yapın.

İLGİLİ KONULAR

- Ajan Tesla ve Taskun, ABD Eğitim Kuruluşlarını Hedef Alan Kötü Amaçlı Yazılım

- Ajan Tesla’nın varyantı tarayıcılardan ve VPN’lerden şifreleri çalıyor

- Konni RAT, Windows’tan Veri Çalmak İçin Word Belgelerinden Yararlanıyor

- Ajan Tesla Variant, Windows PC’lere Bulaşmak İçin Excel İstismarını Kullanıyor

- Bilgisayar korsanları NetSupport Manager RAT’ı düşürmek için Word belgelerini kullanıyor