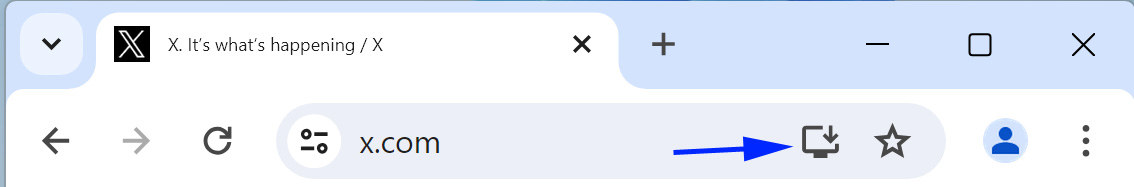

Kırmızı ekip üyelerinin ve siber suçluların, kimlik bilgilerini çalmak için ikna edici kurumsal oturum açma formları görüntüleyen aşamalı web Uygulamaları (PWA’lar) oluşturmasına olanak tanıyan yeni bir kimlik avı kiti piyasaya sürüldü.

PWA, HTML, CSS ve JavaScript kullanılarak oluşturulan ve normal bir masaüstü uygulaması gibi bir web sitesinden yüklenebilen web tabanlı bir uygulamadır. Kurulduktan sonra, işletim sistemi bir PWA kısayolu oluşturacak ve bunu Windows’taki Program Ekle veya Kaldır’a ve /Users/ altına ekleyecektir.

Başlatıldığında, aşamalı bir web uygulaması, onu yüklediğiniz tarayıcıda çalışacak ancak tüm standart tarayıcı kontrolleri gizlenmiş olarak bir masaüstü uygulaması olarak görüntülenecektir.

X, Instagram, Facebook ve TikTok dahil birçok web sitesi masaüstü uygulama deneyimi sunmak için PWA kullanır.

Kaynak: BleepingComputer

Kimlik bilgileri için kimlik avı amacıyla PWA’ları kullanma

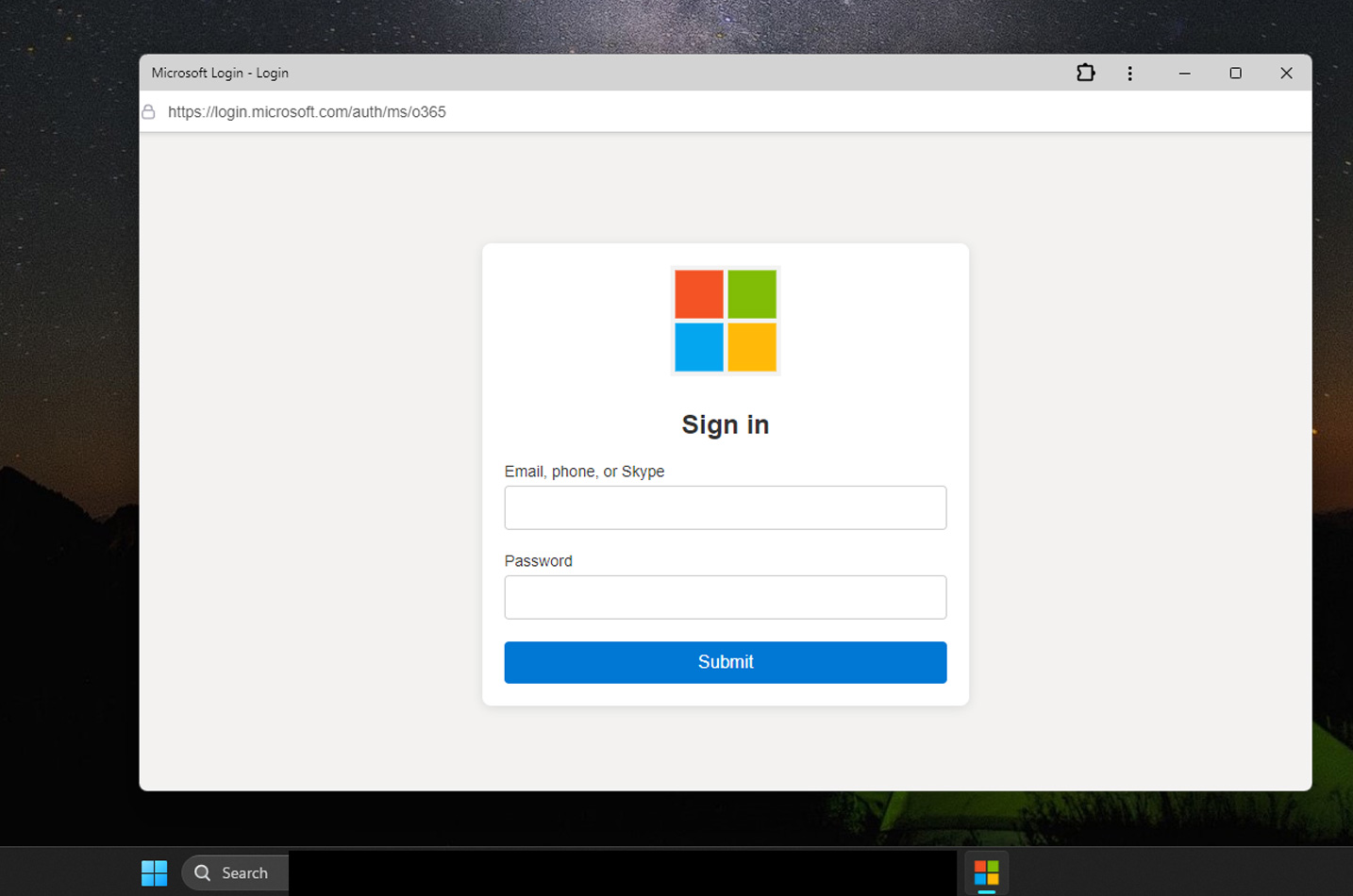

Güvenlik araştırmacısı mr.d0x tarafından oluşturulan yeni bir kimlik avı araç seti, daha ikna edici görünmesi için normal kurumsal giriş URL’sini gösteren sahte bir adres çubuğuyla bile kurumsal giriş formlarını görüntülemek için PWA uygulamalarının nasıl oluşturulacağını gösteriyor.

Araştırmacı, yeni araç seti hakkındaki bir blog yazısında şöyle açıklıyor: “PWA’lar işletim sistemiyle daha iyi entegre oluyor (yani kendi uygulama simgelerine sahipler, anlık bildirimler gönderebiliyorlar) ve bu nedenle web siteleri için daha yüksek etkileşime yol açabilirler.”

“PWA’larla ilgili sorun, bu blogda inceleyeceğimiz gibi, kullanıcı arayüzünü kimlik avı amacıyla manipüle etmenin mümkün olmasıdır.”

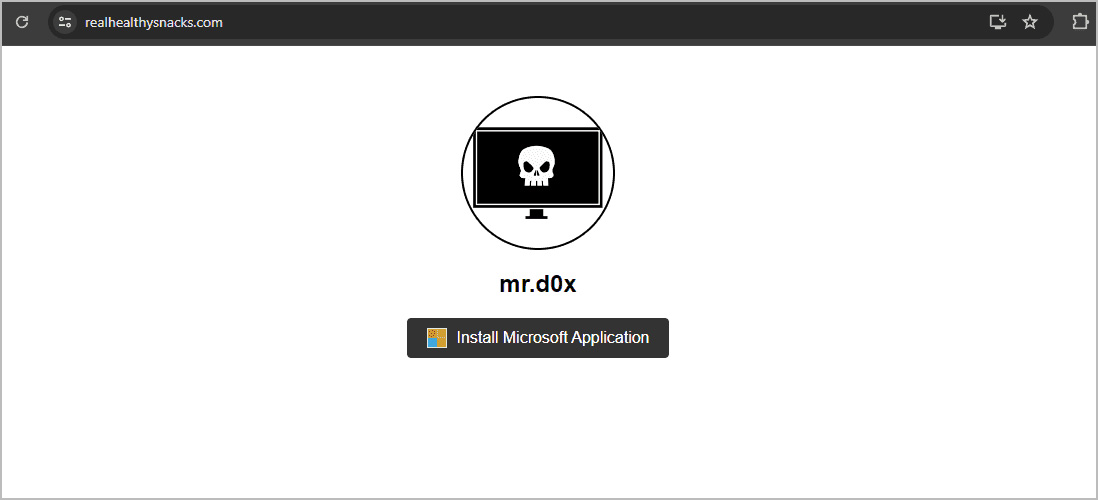

Yeni kimlik avı şablonları, kullanıcının PWA’yı yüklemesini sağlamak için biraz ikna etmeyi gerektirse de, bunu yapmanın daha kolay olabileceği senaryolar da vardır.

Geçmişte sahte NordVPN ve ProtonVPN sitelerinde ve sahte Windows PC temizleyicilerinde gördüğümüz gibi, tehdit aktörlerinin kötü amaçlı yazılım yükleyen programları dağıtmak üzere tasarlanmış web siteleri oluşturması yaygındır.

Benzer şekilde, bir tehdit aktörü, aşağıda gösterildiği gibi, sahte yazılımları veya yazılımlarını yüklemek için bir düğme içeren uzaktan yönetim araçlarını tanıtan siteler oluşturabilir.

Kaynak: mr.d0x

Ziyaretçi yükleme düğmesine tıkladığında, tarayıcı PWA’yı yükleyecek ve onu işletim sistemine ekleyecektir; Windows, Görev Çubuğunda bir kısayol oluşturmak isteyip istemediğinizi soracaktır.

Ancak PWA otomatik olarak başlatıldığında, kullanıcıdan oturum açmak için kimlik bilgilerini (örneğin bir VPN ürünü, Microsoft, AWS veya çevrimiçi mağaza kimlik bilgileri) girmesini isteyecektir.

Bu teknik öne çıkıyor çünkü mr.d0x, Tarayıcıdaki Tarayıcı tekniğinde yapıldığına benzer şekilde, sahte URL içeren sahte adres çubuğunu PWA’ya nasıl entegre edebileceğinizi gösteriyor. Bu, giriş formunun hedefe daha meşru görünmesine neden olacaktır.

Kaynak: mr.d0x

Araştırmacı, PWA kimlik avı şablonlarını GitHub’da yayınladı ve herkesin bunları kendi senaryolarına göre test etmesine veya değiştirmesine olanak tanıdı.

“PWA’ları sıklıkla kullanmayan kullanıcılar, PWA’ların bir URL çubuğuna sahip olmaması gerektiğinin farkında olmadıkları için bu tekniğe karşı daha şüpheli olabilirler. Her ne kadar Chrome, başlık çubuğunda gerçek alan adını periyodik olarak göstererek buna karşı önlem almış gibi görünse de , insanların “URL’yi kontrol etme” alışkanlıklarının bu önlemi daha az kullanışlı hale getireceğini düşünüyorum.

Ayrıca, bugün kaç tane güvenlik farkındalığı programı PWA kimlik avından bahsediyor? Sadece kişisel deneyimime dayanarak konuşabiliyorum ve şirketlerin eğitimlerinde bundan bahsettiğini görmedim. PWA’ya aşina olunmaması ve yaratabilecekleri potansiyel tehlike, bu tekniği daha etkili hale getirebilir.

Bu tekniğin saldırganlar tarafından kullanıcılardan bir yazılım yüklemelerini istemek için kullanıldığını ve ardından PWA penceresinde kimlik avının gerçekleştiğini görebiliyorum. Bu, sağladığım demo videoda gösterildi.

Son olarak akılda tutulması gereken bir şey, Windows’un aktif olarak kullanıcıdan PWA’yı görev çubuğuna sabitlemesini istemesidir. Pencere bir sonraki açışınızda manifest dosyasındaki “start_url” parametresinde belirtilen URL’yi otomatik olarak açacaktır. Bu, kullanıcının PWA’yı sabitlemesine ve birden fazla kullanmasına neden olarak saldırganın daha fazla sonuç elde etmesine neden olabilir.”

❖ mr.d0x BleepingComputer’a söyledi

Araştırmacı, tarayıcıda sahte dosya arşivleyicileri görüntüleyen, MFA’yı atlamak için VNC’yi kullanan ve fidye yazılımı çeteleri tarafından kötüye kullanılan ve Steam kimlik bilgilerini çalmak için kötü şöhretli Tarayıcıdaki Tarayıcı şablonlarını kullanan önceki kimlik avı araç kitleriyle tanınıyor.

Bu yeni PWA kimlik avı yöntemi, uygulamayı yükleyecek hedefleri bulmak için daha ikna edici olmayı gerektirse de, gelecekte bir noktada bu tekniği kullanan tehdit aktörlerini bulmamız şaşırtıcı olmayacaktır.

Ne yazık ki, mevcut hiçbir grup politikası aşamalı web uygulamalarının yüklenmesini engelleyemez; mevcut politikalar yalnızca belirli uzantı kimliklerini veya belirli URL’lere erişimi yasaklamanıza izin verir.

Aşağıda PWA kimlik avı kitinin bir gösterimini görebilirsiniz.