‘UAC-0184’ olarak izlenen bir bilgisayar korsanlığı grubunun, Remcos uzaktan erişim truva atını (RAT) Finlandiya’da faaliyet gösteren Ukraynalı bir kuruluşun sistemlerine aktarmak için steganografik görüntü dosyalarını kullandığı gözlemlendi.

UAC-0184, Trend Micro’nun 2023 sonlarında Ukrayna Silahlı Kuvvetlerine karşı aynı kötü amaçlı yazılımı kullanarak saldırılar düzenlediğini tespit ettiği tehdit aktörleridir.

Tehdit grubunun Ocak 2024’ün başlarında başlayan ve Morphisec analistleri tarafından tespit edilen son faaliyeti, Ukrayna dışındaki stratejik hedefleriyle bağlantılı kuruluşları hedef alacak şekilde genişlediklerini gösteriyor.

Morphisec, gizlilik nedeniyle kurban hakkında teknik bilgi veya belirli ayrıntılar vermemeyi tercih etti ancak yine de kullanılan saldırı yöntemlerine ilişkin bazı verileri paylaştı.

Kötü amaçlı yazılım yüklemek için görüntüleri kullanma

Steganografi, imza tabanlı kurallar kullanan çözümler tarafından tespit edilmekten kaçınmak için görüntülerin piksel verilerine kötü amaçlı kod kodlamayı içeren, iyi belgelenmiş ancak nadiren görülen bir taktiktir.

Tipik olarak, görüntü piksellerindeki küçük yük parçaları, görüntü görünümünün değişmesine neden olmaz, ancak Morphisec tarafından görülen durumda, görüntü gözle görülür biçimde bozuk görünür.

Ancak bu çarpıtma, saldırganlara yalnızca manuel inceleme durumunda zarar verebilir ve böyle bir çarpıtma olmadığı varsayılırsa, otomatik güvenlik ürünlerinin tespitinden kaçınmak için hala işe yarar.

Morphisec’in gözlemlediği saldırı zinciri, Ukrayna’nın 3. Ayrı Saldırı Tugayı’ndan veya İsrail Savunma Kuvvetleri’nden geldiği iddia edilen, dikkatle hazırlanmış bir kimlik avı e-postasıyla başlıyor.

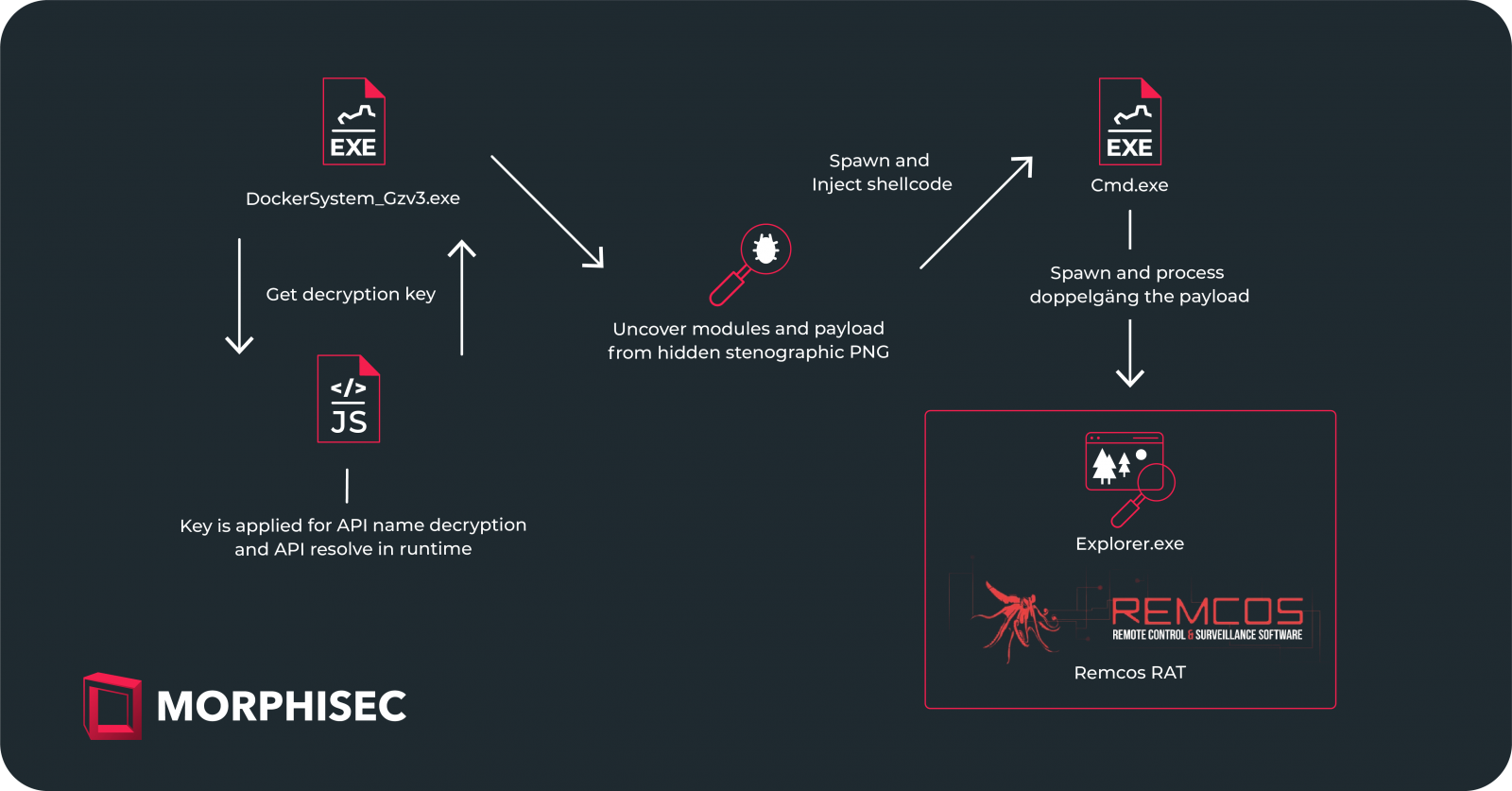

Kısayol dosyası ekini açan kandırılmış alıcılar, yürütülebilir bir dosyayı (DockerSystem_Gzv3.exe) başlatan bir enfeksiyon zincirini tetikler ve bu da ‘IDAT’ adlı modüler bir kötü amaçlı yazılım yükleyiciyi etkinleştirir.

Morphisec, “Modüler mimarisiyle öne çıkan IDAT, kod enjeksiyonu ve yürütme modülleri gibi benzersiz özellikleri kullanarak onu geleneksel yükleyicilerden ayırıyor” diye açıklıyor.

“Algılanmayı önlemek için Windows API işlevlerinin dinamik yüklenmesi, HTTP bağlantı testleri, işlem engellenen listeler ve sistem çağrıları gibi karmaşık teknikler kullanıyor.”

Gizli kalmak için, API çağrıları koda düz metin biçiminde yazılmaz, bunun yerine çalışma zamanında saldırı zincirinin parçası olan bir şifre çözme anahtarı kullanılarak çözümlenir.

IDAT, kötü amaçlı PNG görüntü dosyasına gömülü olan kodlanmış veriyi çıkarır ve ardından şifresini çözerek bellekte çalıştırır; bu, birden fazla aşamayı ve yasal işlemlere (Explorer.exe) ve DLL dosyalarına (PLA.dll) enjekte edilen ek modülleri içeren bir işlemdir. ).

Son aşama, bilgisayar korsanlarının güvenliği ihlal edilmiş sistemlerde arka kapı olarak kullandığı, gizli veri hırsızlığına ve kurban faaliyetlerinin izlenmesine olanak tanıyan ticari bir kötü amaçlı yazılım olan Remcos RAT’ın şifresinin çözülmesini ve çalıştırılmasını içerir.

Morphisec, IDAT’ın ayrıca Danabot, SystemBC ve RedLine Stealer gibi kötü amaçlı yazılımlar da yaydığını söylüyor ancak bu ailelerin Finlandiya merkezli bilgisayarlarda mı yoksa farklı saldırılarda mı görüldüğü belli değil.

Bu kampanyaya ilişkin risk göstergelerinin (IoC) tam listesini CERT-UA tarafından hazırlanan bu raporda bulabilirsiniz.