Siber güvenlik uzmanları, tespit edilmekten kaçınmak için Görünmez İnternet Projesi (I2P) ağı üzerinden şifreli eşler arası (P2P) iletişimden yararlanan “I2PRAT” adlı yeni bir kötü amaçlı yazılım türü hakkında alarm veriyor.

İlk olarak 19 Kasım’da araştırmacı Gi7w0rm tarafından bildirilen kötü amaçlı yazılım, son derece karmaşık bir enfeksiyon zinciri ve yenilikçi kaçırma teknikleri sergiliyor ve küresel siber güvenlik topluluğu arasında endişelere yol açıyor.

I2PRAT’ın öne çıkan özelliği, anonim iletişim için tasarlanmış şifreli bir P2P yer paylaşımı ağı olan I2P’yi kullanmasıdır.

Geleneksel komuta ve kontrol (C2) iletişim yöntemlerinden farklı olarak I2P, verilerin kaynağını ve hedefini gizleyerek güvenlik araçlarının trafiği engellemesini veya izlemesini neredeyse imkansız hale getirir.

Kötü amaçlı yazılım, bu gizli C2 kanallarını oluşturmak için açık kaynaklı bir I2P istemcisi olan I2PD’yi kullanarak verileri sızdırmasına ve tespit edilmeden komutlar almasına olanak tanıyor.

API güvenlik açığı ve Sızma Testi için En İyi Uygulamalar Konulu Ücretsiz Web Semineri: Ücretsiz Kayıt

Enfeksiyon Zincirine Genel Bakış

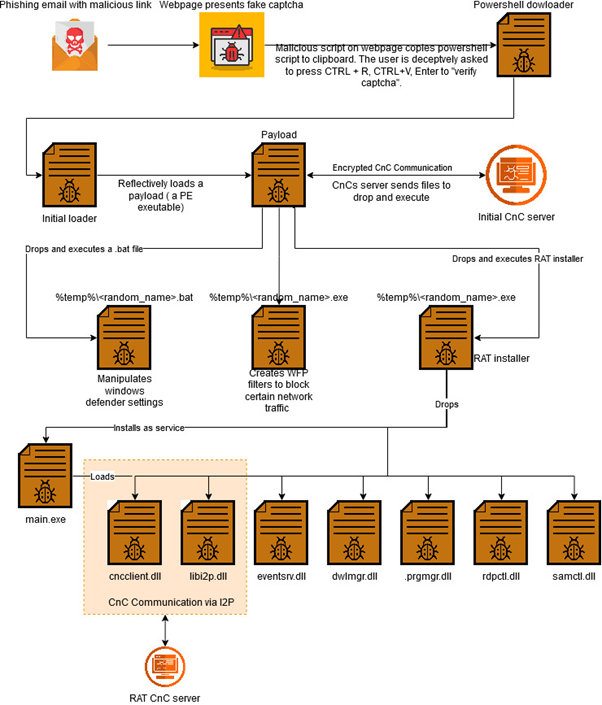

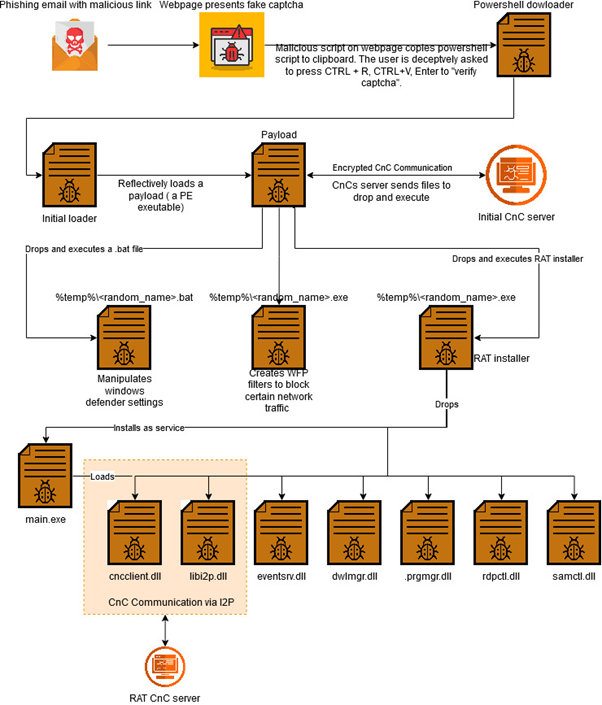

Kötü amaçlı yazılımın bulaşma zinciri, hedefe yönelik bir kimlik avı e-postasıyla başlar. Kurbanlar, kendilerini sahte bir CAPTCHA doğrulama sayfasına yönlendiren kötü amaçlı bir bağlantıya tıklamaya yönlendiriliyor.

Sayfa, kötü amaçlı bir PowerShell betiğini panoya kopyalamak için yanıltıcı JavaScript kullanıyor ve kullanıcıları bu betiği yanlışlıkla çalıştırmaya yönlendiriyor.

Bu komut dosyası, Windows Defender’ı devre dışı bırakan ve daha fazla kötü amaçlı yük dağıtan ilk aşama kötü amaçlı yazılım yükleyicisini indirir.

Enfeksiyon zincirindeki önemli adımlar şunları içerir:

- Antivirüs korumalarını atlamak için Windows Defender’ı devre dışı bırakma.

- Microsoft güvenlik güncelleştirmelerini engellemek için Windows Filtreleme Platformu (WFP) filtrelerini dağıtma.

- Bir sistem hizmeti olarak Uzaktan Erişim Truva Atı’nın (RAT) kurulması.

- I2P üzerinden şifreli C2 iletişimi kurma.

I2PRAT, birden fazla gizleme ve savunmadan kaçınma taktikleri katmanını içerir. Örneğin, Microsoft Defender güncellemelerini devre dışı bırakmak ve önemli dizinleri taramaların dışında bırakmak için toplu komut dosyaları dağıtır.

Ek olarak, telemetri verilerinin Microsoft’un güvenlik bulutuna gönderilmesini engellemek için WFP filtrelerinden yararlanıyor ve virüs bulaşmış cihazı savunmasız ve güncellemelere karşı kör hale getiriyor.

Kötü amaçlı yazılım ayrıca “Bilgisayarım” sistem kısayoluna benzeyen gizli bir dizin oluşturarak dosyalarının bulunmasını zorlaştırarak akıllıca bir numara kullanıyor. Bu dizindeki izinler, icacls.exe gibi yardımcı programlar kullanılarak kısıtlanır ve bu da dizinin varlığını daha da maskeler.

Modüler RAT ve I2P İletişimi

I2PRAT’ın temelinde, çeşitli kötü amaçlı işlevler sunmak için eklentileri kullanan modüler bir Uzaktan Erişim Truva Atı (RAT) bulunur. Kötü amaçlı yazılım ile C2 altyapısı arasındaki iletişim I2P aracılığıyla kurularak tüm veri alışverişlerinin şifrelenmesi ve anonimleştirilmesi sağlanır.

Bu yaklaşım, tehdit aktörlerinin geleneksel ağ izlemeden kaçarken komutlar vermesine, hassas bilgileri sızdırmasına ve ek yükler dağıtmasına olanak tanır.

Gdata Software tarafından hazırlanan bir rapora göre I2PRAT, kötü amaçlı yazılım geliştiricilerinin siber güvenlik savunmalarını alt etmek için I2P gibi şifreli P2P ağlarını benimseyen artan eğilimini ortaya koyuyor.

Anonimleştirilmiş iletişim kanallarının kullanılması, tespit ve hafifletmeyi karmaşık hale getirerek hem kuruluşlar hem de araştırmacılar için önemli bir zorluk teşkil etmektedir.

Bu tür tehditlere karşı koymak için kuruluşların, anormal ağ davranışlarını izleyebilen gelişmiş tehdit algılama sistemlerini benimsemesi ve kimlik avı saldırılarını önlemek için güçlü e-posta güvenlik protokolleri uygulaması gerekir.

Son kullanıcı farkındalığı eğitimi de başarılı istismar olasılığını azaltmada kritik bir rol oynar.

Siber güvenlik topluluğu, etkili karşı önlemler geliştirmek için I2PRAT’ı analiz etmeye devam ediyor, ancak şifreli P2P iletişiminin kullanılması, siber tehditlerde endişe verici bir evrimin altını çiziyor.

ANY.RUN ile Gerçek Dünyadaki Kötü Amaçlı Bağlantıları, Kötü Amaçlı Yazılımları ve Kimlik Avı Saldırılarını Araştırın – Ücretsiz Deneyin