Daha önce hiç görülmemiş bir botnet çağrıldı Altın ay Yaklaşık on yıllık kritik bir güvenlik açığına sahip D-Link yönlendiricilerini, ele geçirilen cihazları daha fazla saldırı için kullanmak amacıyla hedeflediği gözlemlendi.

Söz konusu güvenlik açığı, D-Link DIR-645 yönlendiricilerini etkileyen ve uzaktaki saldırganların özel hazırlanmış HTTP istekleri aracılığıyla rastgele komutlar yürütmesine olanak tanıyan CVE-2015-2051’dir (CVSS puanı: 9,8).

“Hedeflenen bir cihazın güvenliği ihlal edilirse, saldırganlar sistem bilgilerini almalarına, bir C2 sunucusuyla iletişim kurmalarına ve daha sonra bu cihazları dağıtılmış hizmet reddi (DDoS) gibi daha fazla saldırı başlatmak için kullanmalarına olanak tanıyarak tam kontrolü ele geçirebilir. ” Fortinet FortiGuard Laboratuvarları araştırmacıları Cara Lin ve Vincent Li şunları söyledi.

Ağ güvenliği şirketinden alınan telemetri verileri, botnet aktivitesinde 9 Nisan 2024 civarında bir artışa işaret ediyor.

Her şey, aarch64, arm, i686, m68k, mips64 dahil olmak üzere farklı Linux sistem mimarileri için bir sonraki aşama yükünün indirilmesinden sorumlu olan uzak bir sunucudan bir damlalık komut dosyası almak için CVE-2015-2051’in kullanılmasıyla başlar. , mipsel, powerpc, s390x, sparc64, x86-64, sh4, riscv64, DEC Alpha ve PA-RISC.

Yük daha sonra ele geçirilen cihazda başlatılıyor ve uzak bir uç noktadan Goldoon kötü amaçlı yazılımı için bir indirici görevi görüyor, ardından damlalık yürütülen dosyayı kaldırıyor ve ardından izi örtmek ve radarın altından uçmak amacıyla kendisini siliyor.

Uç noktaya doğrudan bir web tarayıcısı aracılığıyla erişme girişiminde bulunulduğunda şu hata mesajı görüntülenir: “Üzgünüm, sen bir FBI Ajanısın ve sana yardım edemeyiz 🙁 Defol git yoksa seni öldürürüm :)”

Goldoon, çeşitli otomatik çalıştırma yöntemlerini kullanarak ana bilgisayarda kalıcılık oluşturmanın yanı sıra, takip eylemleri için komutları beklemek üzere bir komut ve kontrol (C2) sunucusuyla bağlantı kurar.

Buna DNS, HTTP, ICMP, TCP ve UDP gibi çeşitli protokolleri kullanarak DDoS saldırılarını gerçekleştirmek için “şaşırtıcı 27 farklı yöntem” dahildir.

Araştırmacılar, “CVE-2015-2051 yeni bir güvenlik açığı olmamasına ve saldırı karmaşıklığı düşük olmasına rağmen, uzaktan kod yürütülmesine yol açabilecek kritik bir güvenlik etkisine sahip” dedi.

Siber suçlular ve gelişmiş kalıcı tehdit (APT) aktörleri, gizliliği ihlal edilmiş yönlendiricilerin anonimleştirme katmanı olarak kullanılmasına ilgi göstermiş olsa bile, bu gelişme, botnet’lerin gelişmeye ve mümkün olduğunca çok sayıda cihazı kullanmaya devam etmesiyle ortaya çıkıyor.

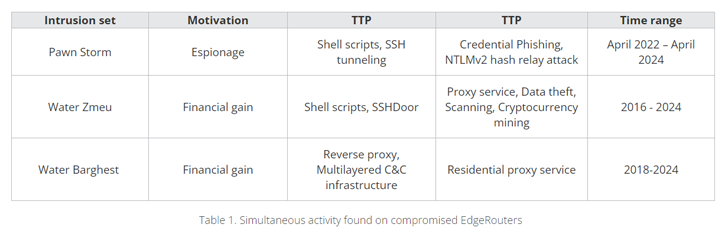

Siber güvenlik şirketi Trend Micro, bir raporunda “Siber suçlular ele geçirilen yönlendiricileri diğer suçlulara kiralıyor ve büyük olasılıkla bunları ticari konut proxy sağlayıcılarının kullanımına da sunuyor.” dedi.

“Sandworm gibi ulus devlet tehdit aktörleri kendi özel proxy botnet’lerini kullanırken, APT grubu Pawn Storm, Ubiquiti EdgeRouters’ın suç amaçlı bir proxy botnet’ine erişime sahipti.”

Saldırıya uğramış yönlendiricileri proxy olarak kullanmanın amacı, bunların varlığının izlerini gizlemek ve etkinliklerini iyi huylu normal trafikle harmanlayarak kötü amaçlı etkinliklerin tespitini zorlaştırmaktır.

Bu Şubat ayının başlarında ABD hükümeti, Raspberry Pi ve VPS sunucuları gibi internete bakan diğer cihazların yanı sıra öncelikle Ubiquiti EdgeRouter’lardan yararlanan MooBot adlı bir botnet’in bölümlerini ortadan kaldırmak için adımlar attı.

Trend Micro, yönlendiricilerin Secure Shell (SSH) kaba kuvvet kullanımı, farmasötik spam, NTLMv2 karma geçiş saldırılarında sunucu mesaj bloğu (SMB) yansıtıcıları kullanması, kimlik avı sitelerinde çalınan kimlik bilgilerinin proxylenmesi, çok amaçlı proxy kullanımı, kripto para birimi madenciliği için kullanıldığını gözlemlediğini söyledi. ve hedef odaklı kimlik avı e-postaları göndermek.

Ubiquiti yönlendiricileri, bu cihazlara Ngioweb adı verilen kötü amaçlı yazılım bulaştıran başka bir tehdit aktörünün saldırısına uğradı ve bunlar daha sonra ticari olarak satılan bir yerleşik proxy botnet’te çıkış düğümleri olarak kullanıldı.

Bulgular ayrıca, yönlendiricileri tehdit aktörlerinin kontrol edebileceği bir ağa dönüştürmek için çeşitli kötü amaçlı yazılım ailelerinin kullanıldığının altını çiziyor; bu da onları etkili bir şekilde tüm ağ trafiğini izleyebilecek gizli dinleme noktalarına dönüştürüyor.

“İnternet yönlendiricileri, genellikle güvenlik izlemeyi azalttıkları, daha az katı şifre politikalarına sahip oldukları, sık sık güncellenmedikleri ve kripto para madencileri, proxy’ler gibi kötü amaçlı yazılımların yüklenmesine izin veren güçlü işletim sistemleri kullanabildikleri için tehdit aktörlerinin tehlikeye atabileceği popüler bir varlık olmaya devam ediyor. Trend Micro, “dağıtılmış hizmet reddi (DDoS kötü amaçlı yazılımı), kötü amaçlı komut dosyaları ve web sunucuları” dedi.