GlassWorm, OpenVSX pazarındaki VS Code uzantılarını hedef alan, dünyanın ilk kendi kendine yayılan solucanıdır ve tespit edilmesi veya sökülmesi neredeyse imkansız hale gelen görünmez kötü amaçlı yükleri ve merkezi olmayan komut altyapısını serbest bırakır.

İlk olarak 17 Ekim 2025’te tanımlanan GlassWorm, görünmez Unicode kodu aracılığıyla geliştirici makinelerini ele geçiriyor, kimlik bilgilerini topluyor, kripto para birimi cüzdanlarını boşaltıyor ve virüslü sistemleri suçlu proxy düğümlerine dönüştürüyor; tüm bunları yaparken blockchain ve Google Takvim’i yok edilemez komuta ve kontrol omurgaları olarak kullanıyor.

GlassWorm’un tanımlayıcı yeniliği, yazdırılamayan Unicode varyasyon seçicilerini kullanarak görünür bir ayak izi bırakmadan VS Code uzantı paketlerine kötü amaçlı JavaScript’i yerleştirmesidir.

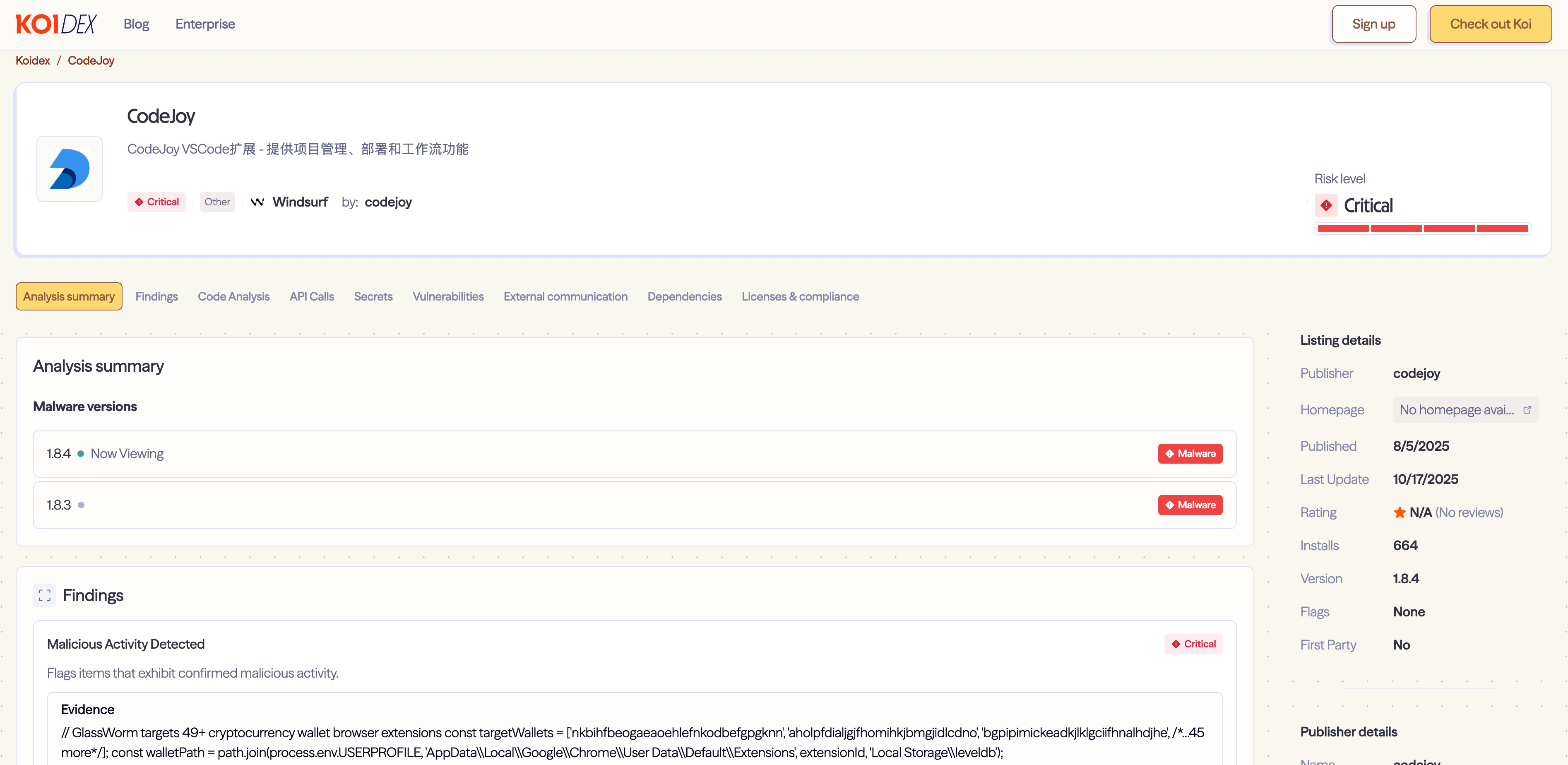

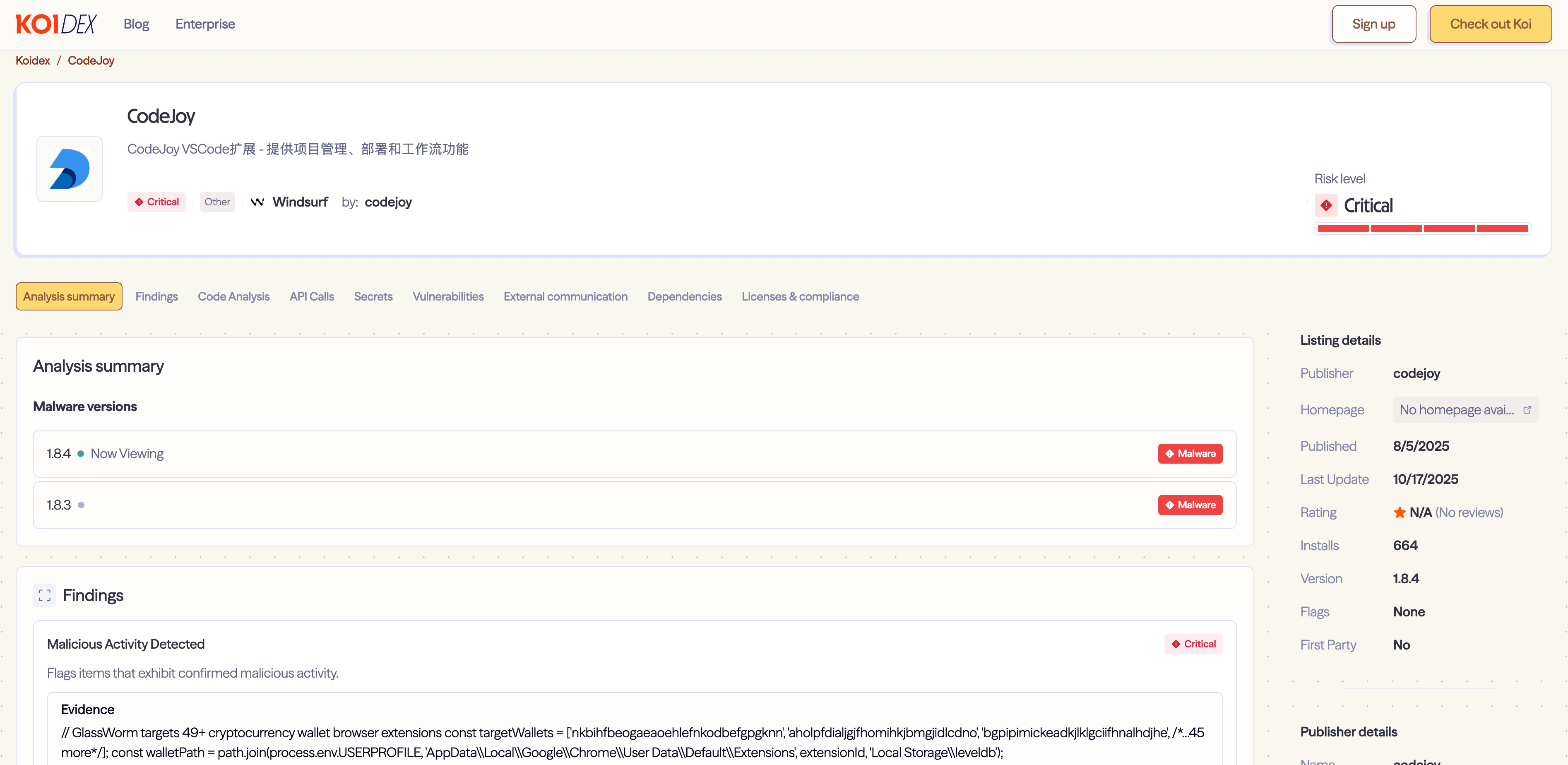

Güvenliği ihlal edilmiş CodeJoy uzantısında (sürüm 1.8.3), kaynaktaki yüzlerce boş satır IDE’lerde ve farklarda boş görünüyor ancak çalıştırılabilir kod içeriyor.

Bu özel Unicode karakterler, statik tarayıcılar ve insan incelemeciler tarafından göz ardı edilir, ancak JavaScript motoru tarafından ayrıştırılarak solucanın şüphe yaratmadan çalıştırılmasına olanak sağlanır.

Bu “cam kod”, insan kodu incelemesinin gizli tehditleri yakalayabileceği yönünde uzun süredir devam eden varsayımı yıkıyor ve saldırganların tek bir güncellemeyle görünmez kötü amaçlı yazılımları binlerce kullanıcıya dağıtmasına olanak tanıyor.

Blockchain ve Google Takvim

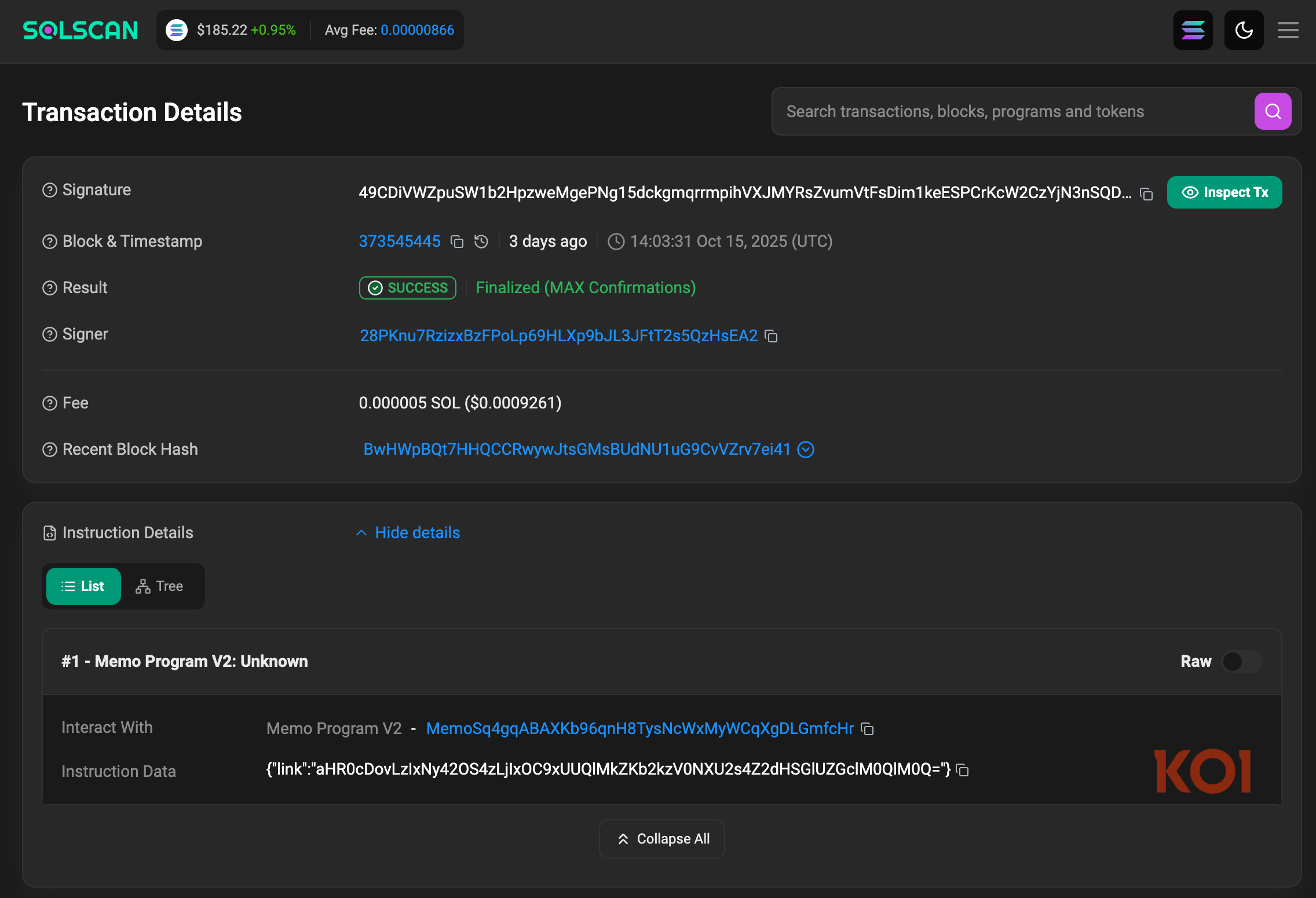

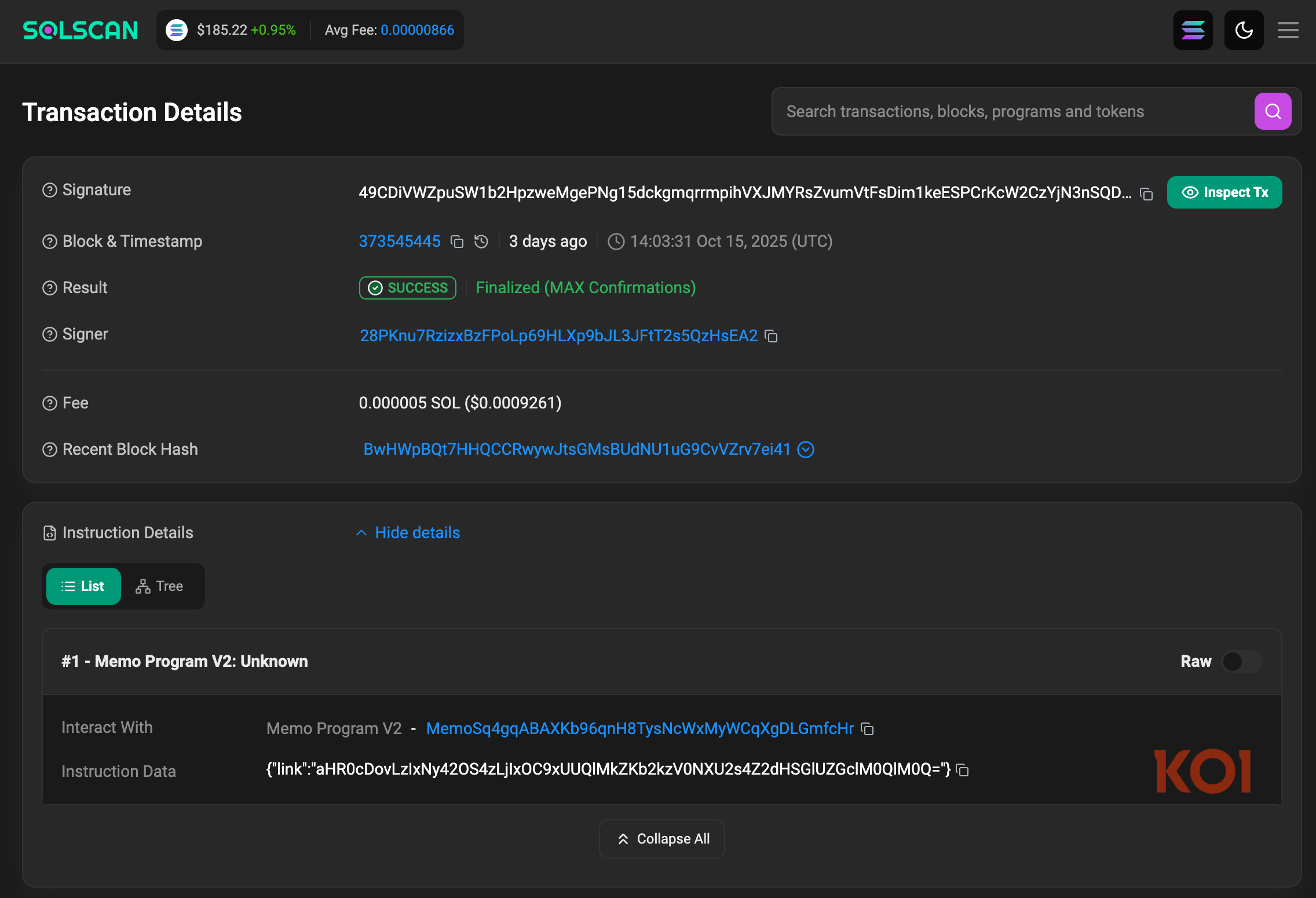

Görünmez yük çalıştırıldığında GlassWorm, C2 talimatları için Solana blok zinciriyle iletişim kurar.

%20(1).png)

%20(1).png)

Sabit kodlu bir cüzdan adresinden yapılan son işlemleri tarar, base64 kodlu indirme bağlantısını içeren not alanını okur ve bir sonraki veriyi getirir.

Bu yaklaşım, kaldırılamayan veya değiştirilemeyen, değişmez, merkezi olmayan bir defterden yararlanır. Yedek olarak solucan, Google Takvim etkinlik başlığında kodlanmış alternatif yük URL’lerini alarak ağ kısıtlamalarını aşmak için meşru bir hizmetten yararlanıyor.

Savunmacılar bilinen IP’leri (217.69.3.218 gibi) veya alan adlarını engellese bile, saldırganlar yalnızca yeni Solana işlemlerini yayınlar veya takvim etkinliğini güncelleyerek virüslü sistemler üzerinde sürekli kontrolü garanti eder.

GlassWorm’un ZOMBI modülü adı verilen son aşaması, tam özellikli bir uzaktan erişim truva atını açığa çıkarıyor. Etkilenen makineler:

- Gizli SOCKS proxy sunucularını çalıştırın, suç trafiğini kurumsal ağlar üzerinden yönlendirin ve saldırgan faaliyetlerini anonimleştirin.

- NAT ve güvenlik duvarı engellerini aşan eşler arası kontrol kanalları için WebRTC modüllerini dağıtın.

- Komutları merkezi sunucular olmadan dağıtmak için BitTorrent’in DHT ağını kullanın.

- Kullanıcılara görünmeyen sanal masaüstlerinde çalışan gizli VNC oturumları (HVNC) kurarak saldırganlara gizli masaüstü erişimi sağlayın.

Kimlik bilgisi toplamanın (NPM belirteçleri, GitHub ve Git kimlik bilgileri, OpenVSX erişimi ve 49 kripto para birimi cüzdan uzantısı) yanı sıra GlassWorm, yeni uzantılara kötü amaçlı güncellemeler yayınlamak için otomatik olarak çalınan belirteçleri kullanır.

Bu kendi kendini kopyalama döngüsü, Shai-Hulud’un npm solucan davranışını yansıtır, ancak çok daha karmaşıktır: gerçekten görünmez kod enjeksiyonu, blockchain C2, çok katmanlı yedeklilik ve tam RAT işlevselliği.

Solucan, toplu olarak 35.800’den fazla kez indirilen yedi OpenVSX uzantısını tehlikeye attı ve hem OpenVSX hem de Microsoft’un VS Code pazarında aktif olmaya devam ediyor.

On uzantı, bu yazının yazıldığı sırada GlassWorm’u dağıtmaya devam ediyor. Virüs bulaşmış uzantılara sahip geliştiriciler, çalınan kimlik bilgileri, tükenen kripto cüzdanlar ve farkında olmadan küresel proxy ve botnet ağlarına katılımla karşı karşıya kalıyor.

%20(1).png)

%20(1).png)

İki uzantı yazarı (vscode-theme-seti-folder ve git-worktree-menu) temiz güncellemeler dağıttı, ancak güvenliği ihlal edilmiş beş proje hâlâ düzeltilmeyi bekliyor.

GlassWorm’un ortaya çıkışı, yazılım tedarik zinciri saldırılarında tehlikeli bir evrime işaret ediyor. Geleneksel savunmalar (manuel kod incelemesi, imza tabanlı tespit, merkezi kaldırma) görünmez koda ve merkezi olmayan C2’ye karşı etkisizdir.

Kuruluşlar ve geliştiriciler, kurulu VS Code uzantılarını derhal denetlemeli, tüm kimlik bilgilerini iptal etmeli ve rotasyona tabi tutmalı ve gizli Unicode veri yüklerini ve anormal ağ bağlantılarını tespit edebilen gelişmiş davranışsal izlemeyi devreye almalıdır.

Güvenlik araçları bu yeni gizlilik tekniklerine uyum sağlayana kadar her geliştirici iş istasyonu, suç altyapısı ağında görünmez bir düğüm olarak hizmet verebilir.

Açık kaynak ekosistemleri bir ay içinde kendi kendine çoğalan iki solucana tanık oldu. GlassWorm, insan incelemesine olan güveni yerle bir ederek ve durdurulamaz komuta kanallarını devreye sokarak çıtayı yükseltiyor.

Solucan yayıldıkça, görünmez tehditlere karşı savunma, dünya çapındaki geliştirme hatlarını güvence altına almanın en önemli önceliği haline geldi.

Anında Güncellemeler Almak ve GBH’yi Google’da Tercih Edilen Kaynak Olarak Ayarlamak için bizi Google Haberler, LinkedIn ve X’te takip edin.