FinalDraft adlı yeni bir kötü amaçlı yazılım, Güney Amerika ülkesindeki bir bakanlığa karşı saldırılarda komut ve kontrol iletişimi için Outlook e-posta taslaklarını kullanıyor.

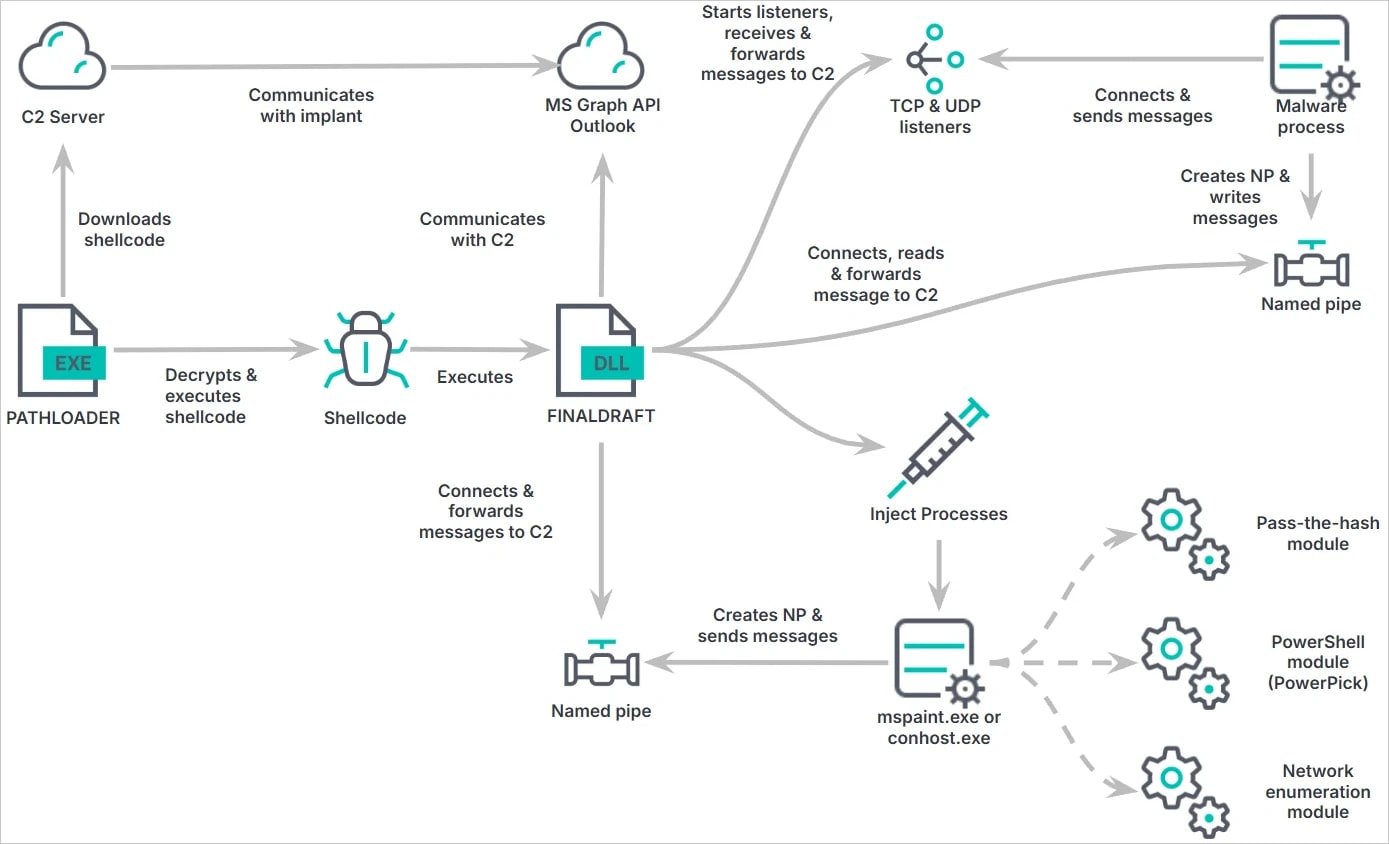

Saldırılar elastik güvenlik laboratuvarları tarafından keşfedildi ve PathLoader, FinalDraft Backdoor ve çok sayıda sömürü sonrası yardımcı program adlı özel bir kötü amaçlı yazılım yükleyicisi içeren eksiksiz bir araç setine güveniyor.

Görünümün kötüye kullanılması, bu durumda, gizli iletişim elde etmeyi amaçlamaktadır ve saldırganların minimum olası izler bırakırken veri açığa çıkması, proxy, proses enjeksiyonu ve yanal hareket gerçekleştirmesine izin vermektedir.

Saldırı zinciri

Saldırı, Saldırganın altyapısından alınan finaldraft kötü amaçlı yazılım da dahil olmak üzere Shellcode’u yürüten küçük bir yürütülebilir dosya olan Pathloader ile Targer’in sistemini tehlikeye atan tehdit oyuncusu ile başlar.

Pathloader, API karma yaparak ve dize şifrelemesi kullanarak statik analize karşı korumaları içerir.

FinalDraft, veri açığa çıkma ve proses enjeksiyonu için kullanılır. Yapılandırmayı yükledikten ve bir oturum kimliği oluşturduktan sonra, kötü amaçlı yazılım, Outlook e -posta taslakları aracılığıyla komut göndererek ve alarak Microsoft Graph API üzerinden iletişim kurar.

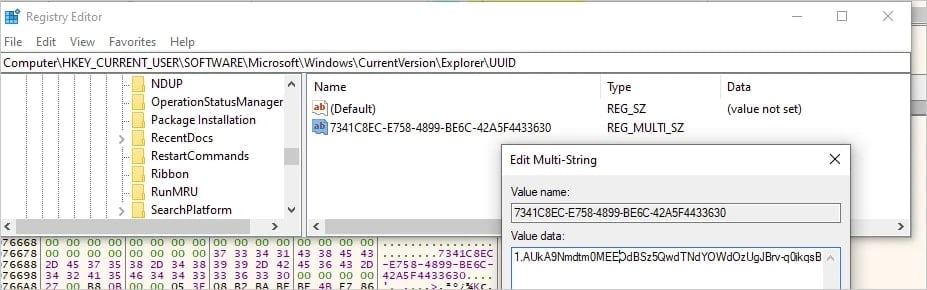

FinalDraft, yapılandırmasına gömülü bir yenileme jetonu kullanarak Microsoft’tan bir OAuth jetonunu alır ve kalıcı erişim için Windows kayıt defterinde saklar.

Kaynak: Elastik Güvenlik

E -posta göndermek yerine Outlook Taslakları kullanarak, algılamayı önler ve normal Microsoft 365 trafiğine karışır.

Saldırgandan gelen komutlar taslaklarda gizlenmiştir (R_

FinalDraft toplam 37 komutu destekliyor, bunlardan en önemlisi:

- Veri Eksfiltrasyonu (Dosyalar, Kimlik Bilgileri, Sistem Bilgisi)

- Proses Enjeksiyonu (Mspaint.exe gibi meşru işlemlerde yükler çalıştırma)

- Horh-the Pass saldırıları (yanal hareket için kimlik doğrulama kimlik bilgilerini çalmak)

- Ağ Proxying (Gizli Ağ Tünelleri Oluşturma)

- Dosya İşlemleri (dosyaları kopyalama, silme veya üzerine yazma)

- PowerShell infaz (PowerShell.exe’yi başlatmadan)

Elastik güvenlik laboratuvarları ayrıca REST API ve Grafik API ile Outlook’u ve HTTP/HTTPS, ters UDP & ICMP, Bind/Ters TCP ve DNS tabanlı C2 Exchange aracılığıyla Outlook’u kullanabilen bir Linux varyantını da gözlemledi.

Kaynak: Elastik Güvenlik

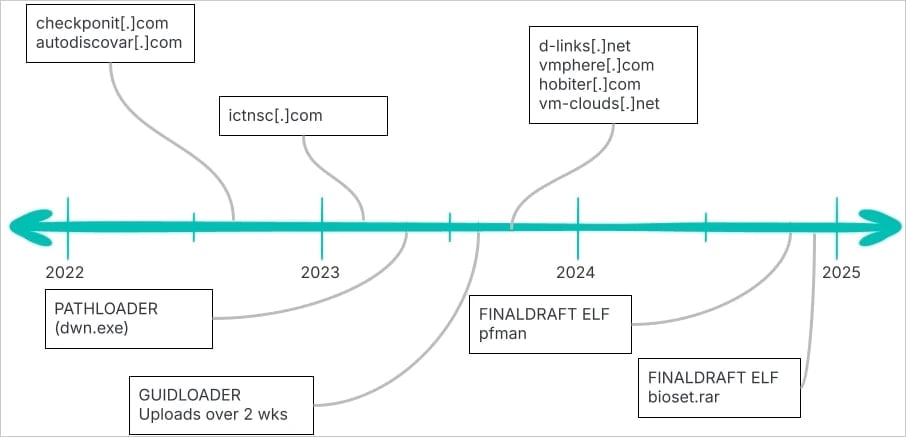

Araştırmacılar, REF7707 olarak adlandırılan saldırı kampanyasını, kullanılan gelişmiş izinsiz giriş setinin aksine ve saldırganın maruziyetine yol açan birkaç OPSEC hatasını tanımlayan ayrı bir raporda sunuyor.

REF7707, Güney Amerika Dışişleri Bakanlığına odaklanan bir siber-ihale kampanyasıdır, ancak altyapının analizi, Güneydoğu Asya kurbanlarına daha geniş bir operasyon olduğunu gösteren bağlantıları ortaya çıkarmıştır.

Soruşturma ayrıca, Saldırılarda kullanılan, GuidLoader adlı, bellekte yükleri şifresini çözme ve yürütme yeteneğine sahip daha önce belgelenmemiş başka bir kötü amaçlı yazılım yükleyicisini ortaya çıkardı.

Kaynak: Elastik Güvenlik

Daha ileri analizler, saldırganın Güneydoğu Asya’daki telekomünikasyon ve internet altyapı sağlayıcılarındaki uzlaşmış uç noktalar yoluyla yüksek değerli kurumların tekrar tekrar hedeflenmesini gösterdi.

Buna ek olarak, kötü amaçlı yazılım yüklerine ev sahipliği yapmak için Güneydoğu Asya Üniversitesi’nin halka açık depolama sistemi kullanıldı, bu da önceki uzlaşmayı veya bir tedarik zinciri tabanını önerdi.

Savunucuların Guidloader, Pathloader ve FinalDraft algılamasına yardımcı olacak Yara Kuralları, Elastik’in raporlarının altında mevcuttur. [1, 2].