EDR-Freze adlı yeni bir yöntem ve kavram kanıtı aracı, Microsoft’un Windows Hata Raporlama (WER) sistemiyle kullanıcı modundan kaçınma güvenlik çözümlerinin mümkün olduğunu gösterir.

Teknik, savunmasız bir sürücünün ihtiyacını ortadan kaldırır ve uç nokta algılama ve yanıt (EDR) araçları gibi güvenlik aracılarını bir kış uykusu durumuna sokar.

Güvenlik Araştırmacısı Twosevenonethree (sıfır salaryum) ile birlikte WER çerçevesini kullanarak EDR ve antivirüs süreçlerinin aktivitesini süresiz olarak askıya almanın bir yolunu buldu.

Mevcut EDR devre dışı bırakma yöntemleri, saldırganların meşru ama savunmasız bir çekirdek sürücüsü aldığı ve ayrıcalık artışı için kullandıkları “Kendi Savunmasız Sürücünüzü Getir” (BYOVD) tekniğine göre çalışır.

BYOVD saldırılarındaki temel dezavantajlar arasında sürücüyü hedef sisteme kaçırma, yürütme korumalarını atlama ve işlemi ortaya çıkarabilecek çekirdek seviyesi eserleri silme ihtiyacı yer alıyor.

EDR-Freze, çekirdek sürücüsü gerektirmeyen, tamamen kullanıcı modundan çalışan ve işletim sisteminde varsayılan olarak mevcut olan meşru pencere bileşenlerinden yararlanan çok daha gizli bir yöntem olarak tanımlanır.

EDR-Freze Nasıl Çalışır?

WerfaultSecure, hata ayıklama ve teşhis amaçları için hassas sistem işlemlerinin çarpışma dökümlerini toplamak için tasarlanmış korumalı işlem ışığı (PPL) ayrıcalıkları ile çalışan bir Windows hatası raporlama bileşenidir.

MiniDumpWritedump, bir sürecin hafızasının ve durumunun anlık görüntüsünü (“minidump”) oluşturan DBGHelp kütüphanesinde bir API’dır. Bunu yaparken, hedef sürecin tüm iş parçacıklarını askıya alır ve işi tamamladıktan sonra devam eder.

EDR-Freze, döküm yazılırken hedef işlemdeki tüm iş parçacıklarını geçici olarak askıya alan minidumpwrittump’u tetiklemek için WerfaultSecure’dan yararlanır.

Bu süreç sırasında, saldırgan WerfaultSecure sürecini askıya alır, böylece tampon asla hedefe devam etmez ve AV sürecini bir “koma” durumunda bırakır.

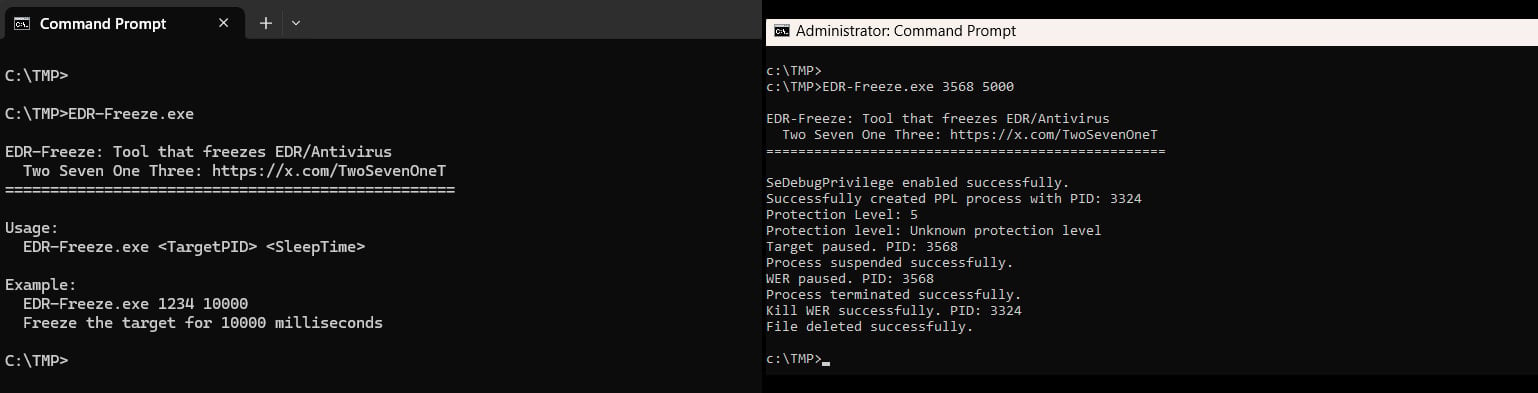

Araştırmacı bunu dört adımda çoğaltılabilen bir yarış koşulu saldırısı olarak tanımlıyor:

- Bir ppl olarak yumurtlama werfaultsecure.

- Argümanları WerfaultSecure’a geçin, böylece MiniDumpWrittump’ı hedef PID’de çağırır.

- Döküm işlemi ile askıya alınana kadar hedefi yoklayın.

- WerfaultSecure (Process_suspend_resume) hemen açın ve dumanı dondurmak için ntsuspendProcess’i arayın.

Araştırmacı ayrıca bu eylemleri gerçekleştiren bir araç yayınladı ve Windows 11 24H2’de test etti ve Windows Defender işlemini başarıyla dondurdu.

Kaynak: Sıfır maaş

Bu yeni saldırı, hem minidumpwrittump hem de WerfaultSecure’un amaçlanan davranışını zincirler, bu yüzden bu, Windows’taki bir güvenlik açığından daha fazla tasarım zayıflığıdır.

EDR-Freze’a karşı savunmak, Wer’in LSASS veya güvenlik araçları gibi hassas bir sürecin tanımlayıcısına işaret edip etmediğini izleyerek mümkündür. Bu amaçla, güvenlik araştırmacısı Steven Lim, WerfaultSecure’u Microsoft Defender uç nokta süreçleriyle eşleştiren bir araç geliştirdi.

Yine de Microsoft, bu pencere bileşenlerini şüpheli çağırma engelleme, yalnızca belirli PID’ler için izin vermek veya olası parametreleri kısıtlamak gibi kötüye kullanmaya karşı sertleştirmek için adımlar atabilir.

BleepingComputer, böyle bir tekniğe karşı nasıl savunulacağına dair bir yorum için Microsoft’a ulaştı ve geri duyduktan sonra bu gönderiyi güncelleyeceğiz.

Ortamların% 46’sı şifreleri çatladı, geçen yıl neredeyse% 25’ten iki katına çıktı.

Önleme, algılama ve veri açığa çıkma eğilimleri hakkında daha fazla bulgua kapsamlı bir bakış için Picus Blue Report 2025’i şimdi alın.