Yeni keşfedilen bir dosya sosyal mühendislik saldırısı, kullanıcıları bilmeden STEALC Infostealer kötü amaçlı yazılımlarını yüklemeye kandırmak için Meta Hesap askıya alma uyarılarını taklit eder.

FileFix, kullanıcıları sorunlar için sözde “düzeltmeler” olarak işletim sistemi iletişim kutularına kötü niyetli komutları yapıştırmaya yönelik sosyal mühendislik saldırılarını kullanan ClickFix saldırı ailesinin yeni bir varyantıdır.

Dosya Tekniği Kırmızı Takım Araştırmacısı Mr.D0X tarafından oluşturuldu ve kullanıcıları Windows Run iletişim kutusuna veya terminaline kötü niyetli PowerShell komutlarını yapıştırmaya ikna etmek yerine, Dosya Dosya Explorer’daki adres çubuğunu komutları yürütmek için kötüye kullanır.

Bu, saldırılarda ilk kez kullanılmış değil, Interlock fidye yazılımı çetesi daha önce uzak erişim Truva (sıçan) yüklemek için dosya kullanılarak FILLIX kullanıyor. Bununla birlikte, bu daha önceki saldırılar, yeni yemlerle gelişmek yerine orijinal dosya kavram kanıtı (POC) kullanmıştır.

Yeni Dosya Kampanyası

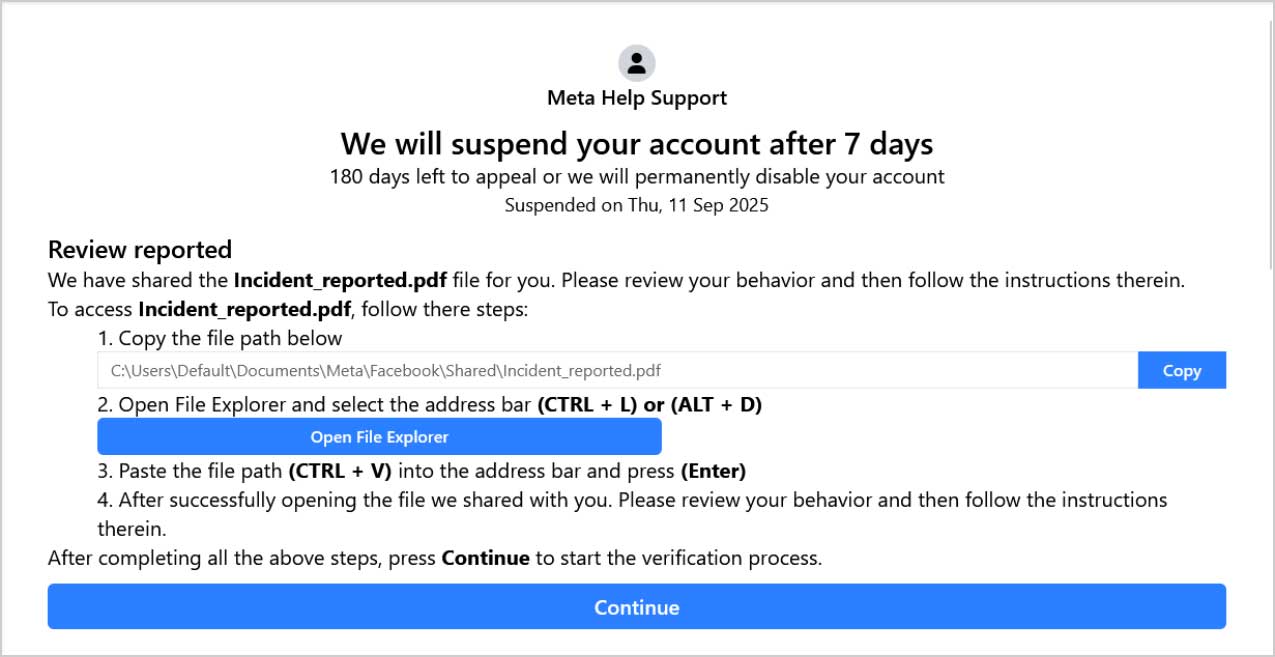

Acronis tarafından keşfedilen yeni kampanya, Meta’nın destek ekibi olarak ortaya çıkan çok dilli bir kimlik avı sayfası kullanıyor ve alıcılara Meta tarafından paylaşıldığı iddia edilen bir “olay raporu” görüntüledikçe hesaplarının yedi gün içinde devre dışı bırakılacağını uyarıyor.

Ancak, bu rapor aslında bir belge değil, hedeflerin cihazlarına kötü amaçlı yazılım yüklemek için kullanılan gizlenmiş bir PowerShell komutudur.

Kimlik avı sayfası, kullanıcılara bir dosya yolu gibi görünen şeyleri kopyalamak için “Kopyala” düğmesini tıklamasını, Dosya Gezgini Aç düğmesine tıklamasını ve ardından belgeyi açmak için Dosya Gezgini adres çubuğuna yapıştırmasını söyler.

Ancak, Kopya Düğme aslında bir PowerShell komutunu Windows Panosuna eklenen boşluklarla kopyalar, böylece dosya gezgine yapıştırıldığında yalnızca dosya yolu gösterilir.

“Kullanıcıyı, bir ‘olay raporu’ PDF dosyasına giden yolu yapıştırdıklarını düşünmek için kandırmak için, saldırgan yükün sonunda çok fazla alan ve sonunda sahte yol içeren bir değişken yerleştirdi.”

“Bu, adres çubuğunda yalnızca dosya yolu görünecek ve gerçek kötü amaçlı komutların hiçbiri görünmeyecek şekilde yapılır. Ortalama bir ClickFix saldırısında, bu, PowerShell tarafından geliştirici yorumu olarak alınan bir değişken yerine # sembolü kullanılarak yapılır.”

“Bu, ClickFix’ten”#”sembolünü aramak için tespitlerini inşa eden herkesin bunu kaçırması istenmeyen bir avantajı var.”

Kaynak: Acronis

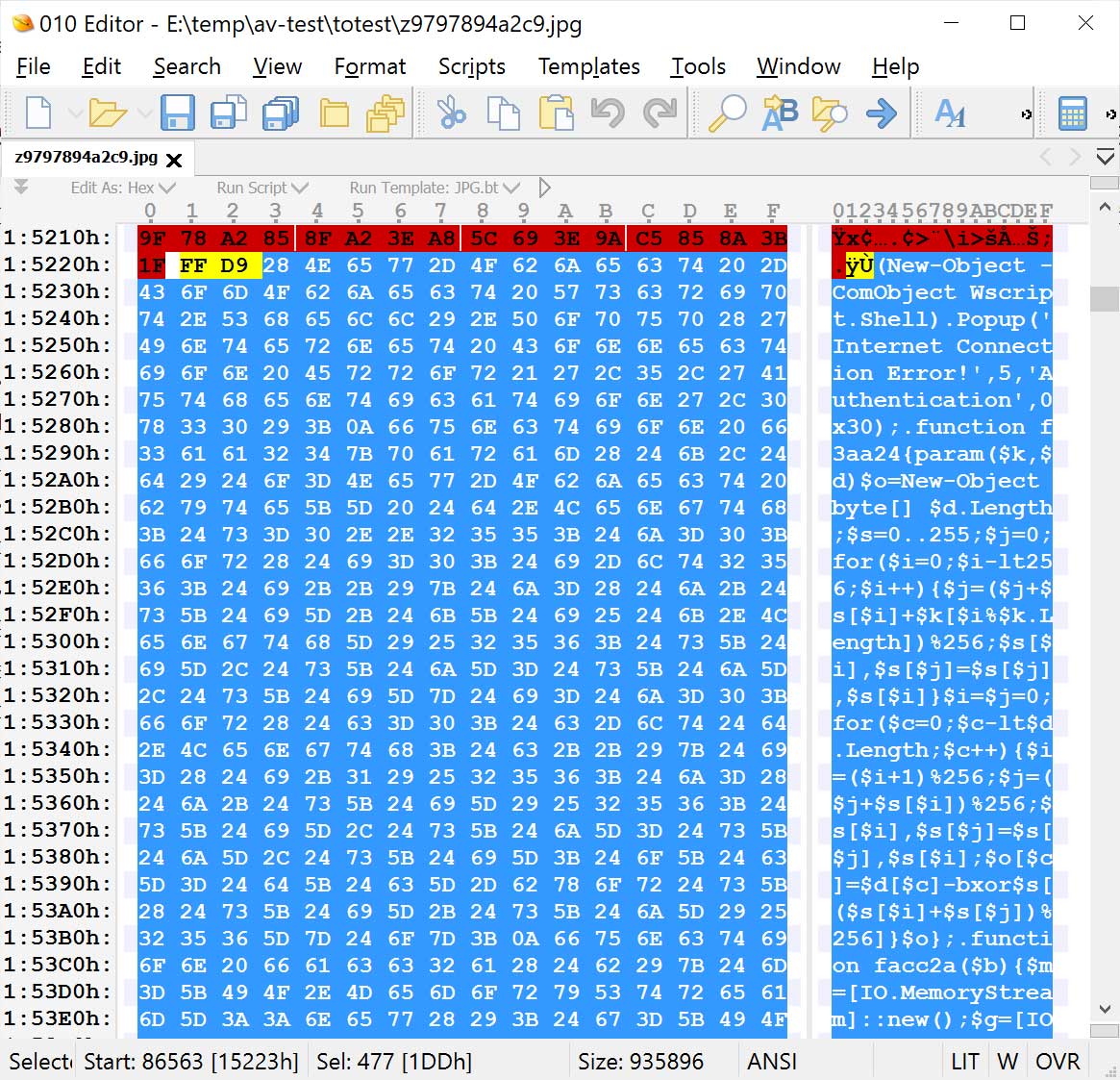

Bu dosya kampanyası, hem ikinci aşamalı bir PowerShell komut dosyasını hem de Bitbucket’te barındırılan zararsız bir JPG görüntüsü gibi görünen şifreli yürütülebilir ürünleri gizlemek için steganografi kullandığı için öne çıkıyor.

Hedef tarafından bilmeden girilen birinci aşama PowerShell komutu, önce görüntüyü indirir, daha sonra bellekteki yükleri şifrelemek için kullanılan gömülü ikincil komut dosyasını çıkarır.

Kaynak: BleepingComputer

Son yük, enfekte olmuş cihazlardan aşağıdaki verileri çalmaya çalışan STEALC Infostealer kötü amaçlı yazılımdır:

- Web tarayıcılarından kimlik bilgileri ve kimlik doğrulama çerezleri (Chrome, Firefox, Opera, Tencent, vb.)

- Mesajlaşma uygulamalarından kimlik bilgileri (Discord, Telegram, Tox, Pidgin)

- Kripto para birimi cüzdanları (bitcoin, ethereum, göç, vb.)

- Bulut Kimlik Bilgileri (AWS, Azure)

- VPN ve Oyun Uygulamaları (ProtonVPN, Battle.net, Ubisoft)

- Etkin masaüstünün ekran görüntüsünü alabilme.

Acronis, bu kampanyanın birden fazla varyantının farklı yükler, alanlar ve yemler kullanılarak iki hafta boyunca gözlemlendiğini bildiriyor.

“Soruşturmamız boyunca, saldırının birkaç yinelemesini ortaya çıkardık, iki hafta öncesine dayanarak.”

“Bu yinelemelerle, hem sosyal mühendislik tekniğinin hem de saldırının daha teknik yönlerinin bir evrimini izleyebiliriz.”

“Belki de bu, gelecekte kullanmayı planladıkları bir altyapıyı test eden bir gösterge veya bir saldırgandır, ya da belki de saldırgan uyum sağlamayı ve geliştirmeyi öğrendiği için bunlar saldırı orta kampanyasına eklenen yinelemelerdir.”

Çoğu kuruluş çalışanlarını kimlik avı taktikleri konusunda eğitirken, tıklama ve dosya taktikleri nispeten yeni kalır ve gelişmeye devam eder.

Acronis, şirketlerin kullanıcılarını bu yeni taktikler ve bir web sitesinden veri kopyalama riskleri konusunda eğitmelerini önerir.

Ortamların% 46’sı şifreleri çatladı, geçen yıl neredeyse% 25’ten iki katına çıktı.

Önleme, algılama ve veri açığa çıkma eğilimleri hakkında daha fazla bulgua kapsamlı bir bakış için Picus Blue Report 2025’i şimdi alın.