Endüstriyel ortamlardaki kritik sistemlere girmek ve bunları bozmak için tasarlanmış yeni bir kötü amaçlı yazılım türü ortaya çıkarıldı.

Google’ın sahip olduğu tehdit istihbaratı şirketi Mandiant, kötü amaçlı yazılımın adını verdi KOZMİSENERJİAralık 2021’de Rusya’daki bir başvuru sahibi tarafından genel bir kötü amaçlı yazılım tarama yardımcı programına yüklendiğini de sözlerine ekledi. Vahşi doğada kullanıldığına dair hiçbir kanıt yoktur.

“Kötü amaçlı yazılım, Avrupa, Orta ve Orta Doğu’daki elektrik iletim ve dağıtım operasyonlarında yaygın olarak kullanılan uzak terminal birimleri (RTU’lar) gibi IEC 60870-5-104 (IEC-104) cihazlarıyla etkileşime girerek elektrik kesintisine neden olacak şekilde tasarlanmıştır. Doğu ve Asya” dedi şirket.

COSMICENERGY, kritik sistemleri sabote edebilen ve ortalığı kasıp kavurabilen Stuxnet, Havex, Triton, IRONGATE, BlackEnergy2, Industroyer ve PIPEDREAM gibi özel amaçlı kötü amaçlı yazılımların en son üyesidir.

Mandiant, Rus telekom şirketi Rostelecom-Solar tarafından Ekim 2021’de gerçekleştirilen elektrik kesintisi ve acil durum müdahale tatbikatlarını simüle etmek için kırmızı bir ekip oluşturma aracı olarak geliştirilmiş olabileceğine dair dolaylı bağlantılar olduğunu söyledi.

Bu, kötü amaçlı yazılımın ya savunmaları test etmek için enerji şebekesi varlıklarına karşı gerçekçi saldırı senaryolarını yeniden oluşturmak için geliştirildiği ya da başka bir tarafın siber alanla ilişkili kodu yeniden kullandığı olasılığını artırıyor.

İkinci alternatif, özellikle de tehdit aktörlerinin meşru kırmızı ekibi ve istismar sonrası araçları kötü niyetli amaçlar için uyarlayıp yeniden tasarladıkları düşünülürse, duyulmamış bir alternatif değildir.

COSMICENERGY’nin özellikleri, RTU’lara komutlar vermek için IEC-104 adlı bir endüstriyel iletişim protokolünü kullanma becerisi nedeniyle – Kremlin destekli Sandworm grubuna atfedilen – Industroyer’ın özellikleriyle karşılaştırılabilir.

Mandiant, “Bu erişimden yararlanan bir saldırgan, güç hattı anahtarlarının ve devre kesicilerin çalıştırılmasını etkileyerek güç kesintisine neden olacak şekilde uzaktan komutlar gönderebilir” dedi.

Sıfır Güven + Aldatma: Saldırganları Zekanızla Nasıl Alt Edeceğinizi Öğrenin!

Deception’ın gelişmiş tehditleri nasıl algılayabildiğini, yanal hareketi nasıl durdurabildiğini ve Sıfır Güven stratejinizi nasıl geliştirebildiğini keşfedin. Bilgilendirici web seminerimize katılın!

Koltuğumu Kurtar!

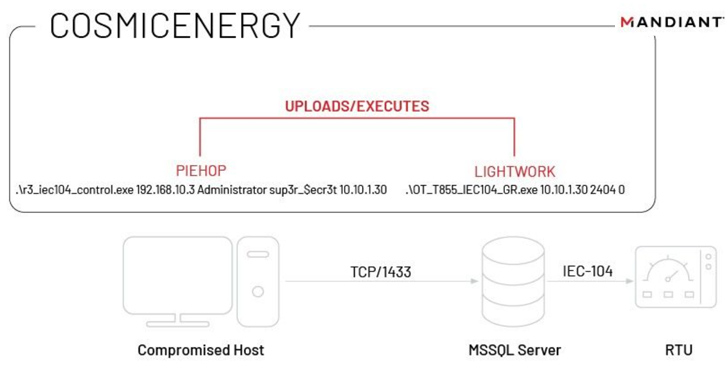

Bu, IEC-104 komutlarını bağlı endüstriyel ekipmana iletmek için sırasıyla Python ve C++ ile yazılmış iki bozma aracı olan PIOHOP ve LIGHTWORK adlı iki bileşen aracılığıyla gerçekleştirilir.

Endüstriyel kontrol sistemi (ICS) kötü amaçlı yazılımının bir başka dikkate değer yönü, izinsiz giriş ve keşif yeteneklerinin olmamasıdır; bu, operatörün, hedeflenecek IEC-104 cihazı IP adreslerini belirlemek için ağın dahili bir keşfini gerçekleştirmesini gerektirdiği anlamına gelir.

Bu nedenle, bir tehdit aktörünün bir saldırıyı gerçekleştirmek için ağ içindeki bir bilgisayara bulaşması, RTU’lara erişimi olan bir Microsoft SQL Sunucusu bulması ve kimlik bilgilerini alması gerekir.

Daha sonra, TCP üzerinden birimlerin durumunu (AÇIK veya KAPALI) değiştirmek için yıkıcı uzaktan komutlar gönderen LIGHTWORK’ü sunucuya yüklemek için makinede PIAHOP çalıştırılır. Talimatları verdikten sonra yürütülebilir dosyayı da hemen siler.

Mandiant, “COSMICENERGY’nin yetenekleri, önceki OT kötü amaçlı yazılım ailelerinden önemli ölçüde farklı olmasa da, keşfi, OT tehdit ortamındaki birkaç dikkate değer gelişmeyi vurgulamaktadır” dedi.

“Yeni OT kötü amaçlı yazılımının keşfi, etkilenen kuruluşlar için acil bir tehdit oluşturuyor, çünkü bu keşifler nadirdir ve kötü amaçlı yazılım, temelde, OT ortamlarının yakın zamanda düzeltilmesi muhtemel olmayan, güvenli olmayan tasarım özelliklerinden yararlanır.”