Yeni bir kötü amaçlı kampanya, ClickFix yöntemini sahte CAPTCHA ve imzalı bir Microsoft Uygulama Sanallaştırma (App-V) komut dosyasıyla birleştirerek sonuçta Amatera bilgi hırsızlığı yapan kötü amaçlı yazılımı sunuyor.

Microsoft App-V betiği, kötü amaçlı etkinliği gizlemek için PowerShell’in güvenilir bir Microsoft bileşeni aracılığıyla yürütülmesine proxy sağlayan, arazide yaşayan bir ikili dosya görevi görür.

Microsoft Uygulama Sanallaştırma, uygulamaların aslında sisteme kurulmadan yalıtılmış sanal ortamlarda paketlenmesine ve çalıştırılmasına olanak tanıyan kurumsal bir Windows özelliğidir.

Geçmişte güvenlik çözümlerinden kaçmak için App-V komut dosyaları kullanılmış olsa da, bilgi hırsızlığı sağlayan ClickFix saldırılarında bu tür bir dosya ilk kez gözlemlendi.

Tehdit avcılığı, tespit ve yanıt hizmetleri sağlayan BlackPoint Cyber’e göre saldırı, kurbana Windows Çalıştır iletişim kutusu aracılığıyla bir komutu manuel olarak yapıştırması ve yürütmesi talimatını veren sahte bir CAPTCHA insan doğrulama kontrolüyle başlıyor.

.jpg)

Kaynak: BlackPoint

Yapıştırılan komut, genellikle sanallaştırılmış kurumsal uygulamaları yayınlamak ve yönetmek için kullanılan meşru SyncAppvPublishingServer.vbs App-V komut dosyasını kötüye kullanır.

Komut dosyası güvenilen kullanılarak yürütülür wscript.exe ikili ve PowerShell’i başlatır.

İlk aşamada komut, kötü amaçlı yazılım yükleyicinin korumalı alan makinelerinde çalışmadığından emin olmak için kullanıcının bunu manuel olarak yürüttüğünü, yürütme sırasının beklendiği gibi gittiğini ve pano içeriğinin değişmeden kaldığını doğrular.

BlackPoint Cyber araştırmacıları, bir analiz ortamı tespit edilirse, yürütmenin sonsuz beklemeler kullanarak sessizce durduğunu, bunun da muhtemelen otomatik analiz kaynaklarını boşa harcadığını söylüyor.

Koşullar karşılandığında, kötü amaçlı yazılım, belirli bir etkinlikteki base64 kodlu yapılandırma değerlerini içeren genel bir Google Takvim dosyasından yapılandırma verilerini alır.

Saldırının sonraki aşamalarında, Windows Yönetim Araçları (WMI) çerçevesi aracılığıyla 32 bitlik gizli bir PowerShell işlemi oluşturulur ve birden fazla gömülü verinin şifresi çözülerek belleğe yüklenir.

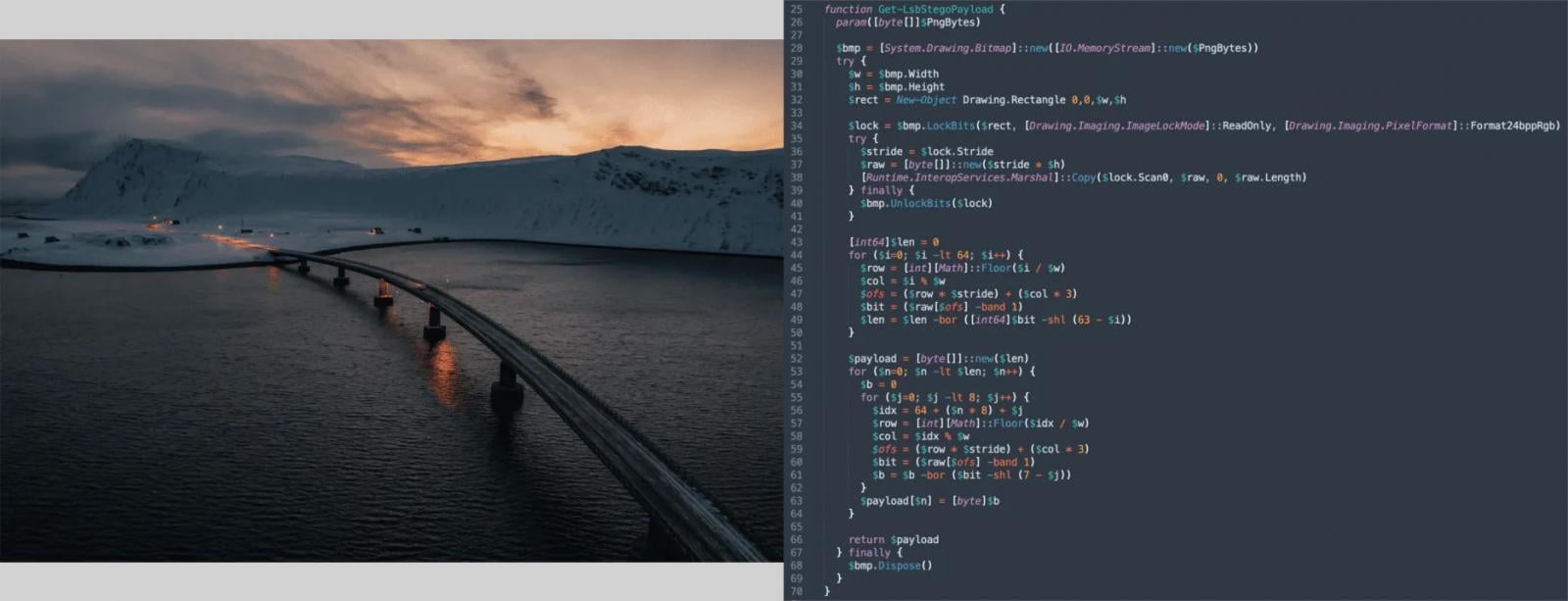

Bulaşma zinciri daha sonra, şifrelenmiş bir PowerShell yükünün genel CDN’lerde barındırılan PNG görüntülerine yerleştirildiği ve çözümlenmiş WiINet API’leri aracılığıyla dinamik olarak alındığı steganografi kullanarak yükleri gizlemeye geçer.

Kaynak: BlackPoint

Yük verileri LSB steganografisi aracılığıyla çıkarılır, şifresi çözülür, GZip sıkıştırması açılır ve tamamen bellekte yürütülür. Son PowerShell aşaması, Amatera bilgi hırsızını eşleyen ve yürüten yerel kabuk kodunun şifresini çözer ve başlatır.

.jpg)

Kaynak: BlackPoint

Kötü amaçlı yazılım, ana bilgisayarda etkinleştiğinde, uç nokta eşlemelerini almak için sabit kodlanmış bir IP adresine bağlanır ve HTTP POST istekleri aracılığıyla iletilen ek ikili yükleri bekler.

BlackPoint Cyber, Amatera kötü amaçlı yazılımını, virüs bulaşmış sistemlerden tarayıcı verilerini ve kimlik bilgilerini toplayabilen standart bir bilgi hırsızı olarak sınıflandırıyor ancak veri hırsızlığı yetenekleri hakkında çok fazla ayrıntıya girmiyor.

Kod örtüşmesine dayanan Amatera, ACR bilgi hırsızlığını temel alıyor ve hizmet olarak kötü amaçlı yazılım (MaaS) olarak mevcut olup aktif olarak geliştirilme aşamasındadır. Proofpoint araştırmacıları geçen yılki bir raporda Amatera’nın bir güncellemeden diğerine daha karmaşık hale geldiğini söylüyor.

Amatera operatörleri bunu geçmişte, kullanıcıların doğrudan bir PowerShell komutunu çalıştırmaları için kandırıldığı ClickFix yöntemi aracılığıyla sunmuştu.

Bu saldırılara karşı savunma yapmak için araştırmacılar, Grup İlkesi aracılığıyla Windows Çalıştır iletişim kutusuna erişimi kısıtlamayı, gerekmediğinde App-V bileşenlerini kaldırmayı, PowerShell günlüğe kaydetmeyi etkinleştirmeyi ve giden bağlantılarda HTTP Ana Bilgisayar başlığı veya TLS SNI ile hedef IP arasındaki uyumsuzlukları izlemeyi öneriyor.

Bütçe mevsimi! 300’den fazla CISO ve güvenlik lideri, önümüzdeki yıl için nasıl planlama, harcama ve önceliklendirme yaptıklarını paylaştı. Bu rapor onların içgörülerini derleyerek okuyucuların stratejileri karşılaştırmasına, ortaya çıkan trendleri belirlemesine ve 2026’ya girerken önceliklerini karşılaştırmasına olanak tanıyor.

Üst düzey liderlerin yatırımı nasıl ölçülebilir etkiye dönüştürdüğünü öğrenin.