F5, yönetici kontrolünü ele geçirmek ve yönetilen varlıklar üzerinde gizli sahte hesaplar oluşturmak için kullanılabilecek iki yüksek önem dereceli BIG-IP Next Central Manager güvenlik açığını düzeltti.

Next Central Manager, yöneticilerin şirket içi veya buluttaki BIG-IP Next örneklerini ve hizmetlerini birleşik bir yönetim kullanıcı arayüzü aracılığıyla kontrol etmesine olanak tanır.

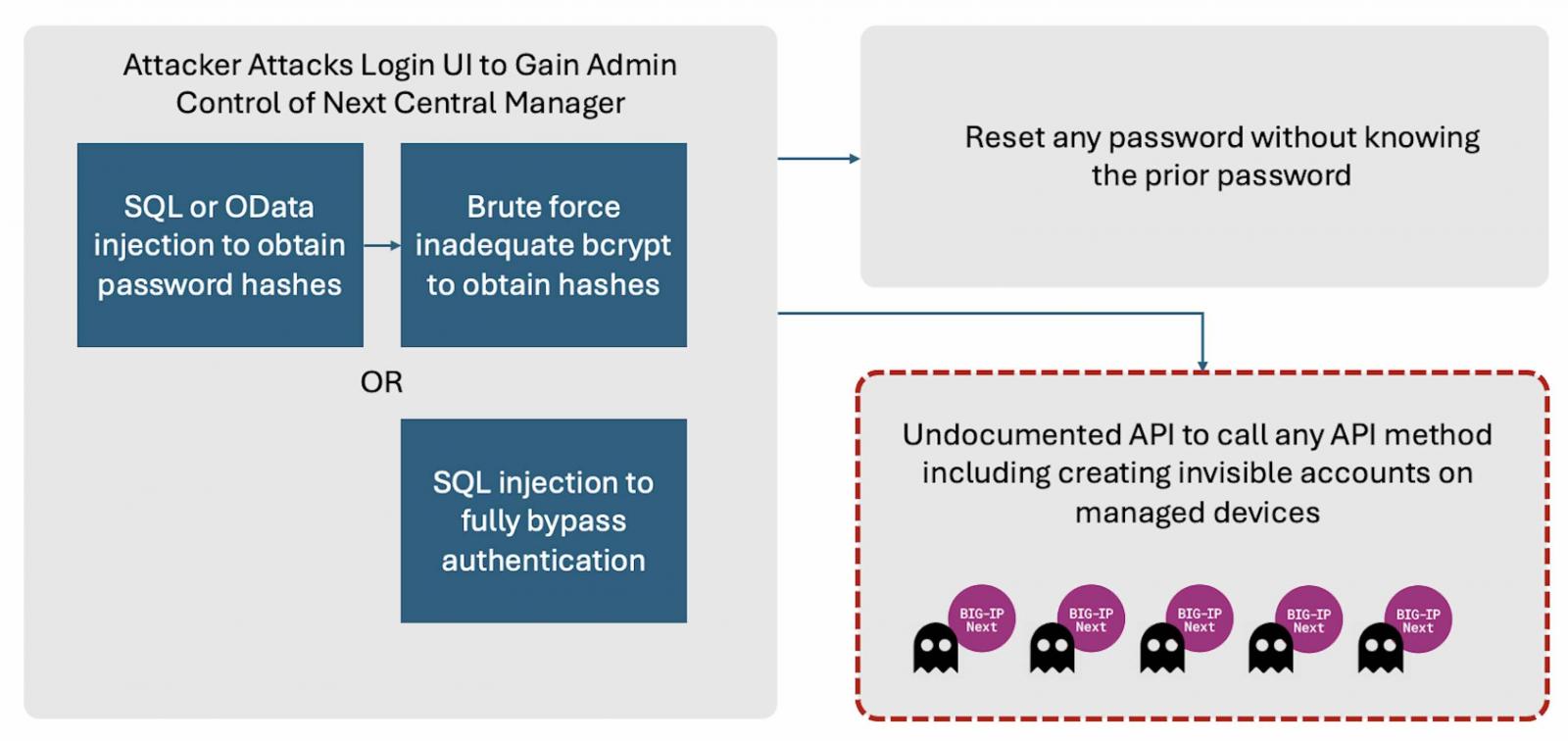

Kusurlar, BIG-IP Next Central Manager API’sinde bulunan ve kimliği doğrulanmamış saldırganların yama uygulanmamış cihazlarda kötü amaçlı SQL ifadelerini uzaktan yürütmesine olanak tanıyan bir SQL enjeksiyon güvenlik açığı (CVE-2024-26026) ve bir OData enjeksiyon güvenlik açığıdır (CVE-2024-21793). .

SQL enjeksiyon saldırıları, veritabanı sorgularındaki giriş alanlarına veya parametrelere kötü amaçlı SQL sorgularının enjekte edilmesini içerir. Bu, uygulamanın güvenliğindeki güvenlik açıklarından yararlanır ve istenmeyen SQL komutlarının yürütülmesine izin vererek yetkisiz erişime, veri ihlallerine ve sistemin ele geçirilmesine neden olur.

Kusurları bildiren ve Çarşamba günü bir kavram kanıtı istismarı paylaşan tedarik zinciri güvenlik firması Eclypsium, yamalı bir örneğin tehlikeye atılmasından sonra oluşturulan hileli hesapların Next Central Manager tarafından görülemediğini ve bu nedenle bir kurbanın sisteminde kötü niyetli kalıcılık için kullanılabileceğini söylüyor. çevre.

Eclypsium, “Merkezi Yöneticinin yönetim konsolu, CVE 2024-21793 veya CVE 2024-26026 aracılığıyla idari kullanıcı arayüzüne erişebilen herhangi bir saldırgan tarafından uzaktan kullanılabilir. Bu, yöneticinin kendisinin tam idari kontrolüne sahip olmasına neden olur” diyor.

“Saldırganlar daha sonra Merkezi Yönetici tarafından yönetilen herhangi bir BIG-IP Next varlığı üzerinde yeni hesaplar oluşturmak için diğer güvenlik açıklarından yararlanabilirler. Özellikle, bu yeni kötü amaçlı hesaplar Merkezi Yöneticinin kendisinden görülemez.”

PoC’den yararlanma ve geçici azaltma mevcut

F5’in önerilerine göre, günümüzün güvenlik güncellemelerini hemen yükleyemeyen yöneticilerin, saldırı risklerini azaltmak için Next Central Manager’ın güvenli bir ağ üzerinden güvenilir kullanıcılara erişimini kısıtlaması gerekiyor.

Neyse ki Eclypsium’a göre saldırılarda iki güvenlik açığının kullanıldığına dair hiçbir kanıt yok.

F5’in BIG-IP Next Central Manager’ın benimsenme oranları şu anda bilinmemekle birlikte, Shodan şu anda yönetim bağlantı noktaları çevrimiçi olarak açık olan 10.000’den fazla F5 BIG-IP cihazını izliyor.

Kasım ayında F5, müşterileri “becerikli” saldırganların bir ay önce düzeltilen iki kritik BIG-IP güvenlik açığından (CVE-2023-46747 ve CVE-2023-46748) yararlanarak yama yapılmamış cihazlara saldırdığı, kötü amaçlı kod çalıştırdığı ve kötü amaçlı yazılım işaretlerini sildiği konusunda uyardı. çiğneme.

İki yıl önce CISA, devlet ve özel sektör ağlarında başka bir F5 BIG-IP kusurunun (CVE-2022-1388) yaygın şekilde istismar edildiğine (aynı zamanda cihazın ele geçirilmesine de izin verdiğine) ilişkin uyarıda bulunmuştu ve devam eden saldırıları engellemek için rehber paylaşılmıştı.