Chrome tarayıcı uzantısı geliştiricilerini hedef alan ve siber güvenlik firması Cyberhaven’ınkiler de dahil olmak üzere en az otuz beş uzantının veri çalma kodu enjekte etmek için ele geçirilmesine yol açan bir kimlik avı kampanyasıyla ilgili yeni ayrıntılar ortaya çıktı.

İlk raporlar Cyberhaven’ın güvenlik odaklı uzantısına odaklanmış olsa da, sonraki araştırmalar aynı kodun yaklaşık 2.600.000 kişi tarafından toplu olarak kullanılan en az 35 uzantıya enjekte edildiğini ortaya çıkardı.

Hedeflenen geliştiricilerin LinkedIn ve Google Grupları hakkındaki raporlarına göre, en son kampanya 5 Aralık 2024 civarında başladı. Ancak BleepingComputer tarafından bulunan daha önceki komuta ve kontrol alt alan adları Mart 2024’e kadar uzanıyordu.

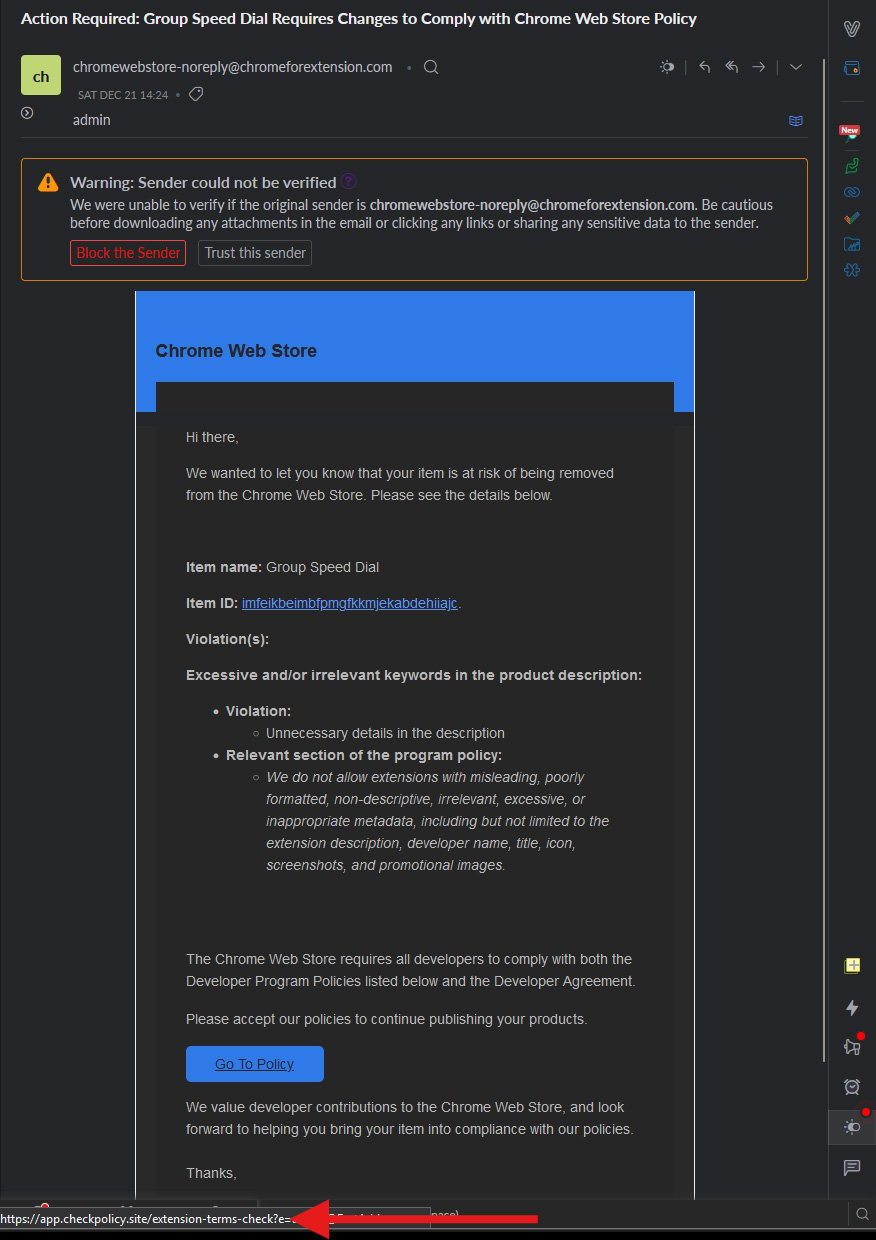

Google Grubu’nun Chromium Uzantısı grubuna gönderilen gönderide, “İnsanları, Chrome Uzantısı politikasının ‘Açıklamada gereksiz ayrıntılar’ şeklinde ihlal edildiğini belirten, normalden daha karmaşık bir kimlik avı e-postası konusunda uyarmak istedim.” ifadesi yer alıyor.

“Bu e-postadaki bağlantı web mağazasına benziyor ancak Chrome uzantınızın kontrolünü ele geçirmeye ve muhtemelen kötü amaçlı yazılımla güncellemeye çalışacak bir kimlik avı web sitesine gidiyor.”

Aldatıcı bir OAuth saldırı zinciri

Saldırı, Chrome uzantı geliştiricilerine doğrudan veya alan adlarıyla ilişkili bir destek e-postası aracılığıyla gönderilen bir kimlik avı e-postasıyla başlıyor.

BleepingComputer tarafından görülen e-postalara göre, bu kampanyada kimlik avı e-postalarını göndermek için aşağıdaki alanlar kullanıldı:

supportchromestore.com

forextensions.com

chromeforextension.com

Google’dan geliyormuş gibi gösterilen kimlik avı e-postası, uzantının Chrome Web Mağazası politikalarını ihlal ettiğini ve kaldırılma riskiyle karşı karşıya olduğunu iddia ediyor.

Kimlik avında “Uzantı açıklaması, geliştirici adı, başlık, simge, ekran görüntüleri ve tanıtım görselleri dahil ancak bunlarla sınırlı olmamak üzere yanıltıcı, kötü biçimlendirilmiş, açıklayıcı olmayan, ilgisiz, aşırı veya uygunsuz meta veriler içeren uzantılara izin vermiyoruz” ifadesi yer alıyor. e-posta.

Özellikle, uzantının geliştiricisi, yazılım açıklamasının yanıltıcı bilgiler içerdiğine ve Chrome Web Mağazası politikalarını kabul etmesi gerektiğine inandırılıyor.

Kaynak: Google Grupları

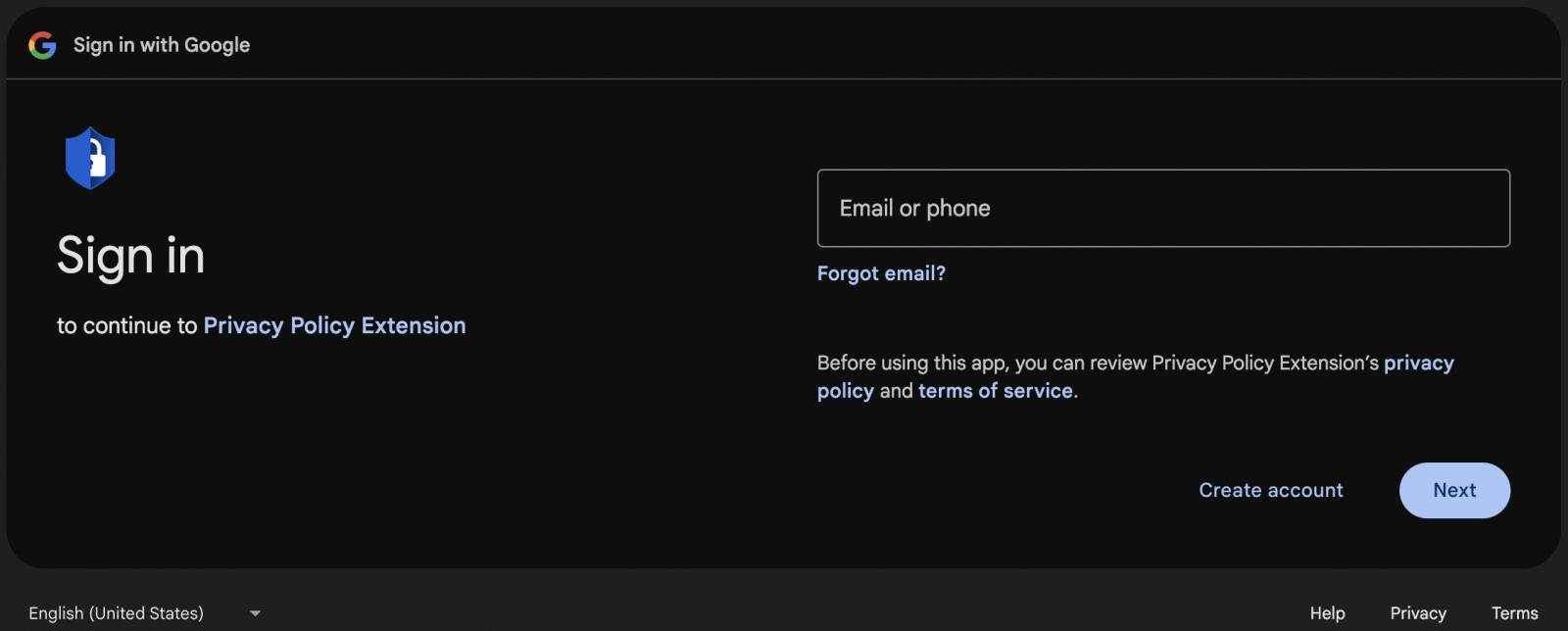

Geliştirici hangi kuralları ihlal ettiğini anlamak amacıyla yerleşik ‘Politikaya Git’ düğmesini tıklarsa, kötü amaçlı bir OAuth uygulaması için Google’ın alanındaki meşru bir giriş sayfasına yönlendirilir.

Sayfa, Google’ın standart yetkilendirme akışının bir parçasıdır ve üçüncü taraf uygulamalara belirli Google hesabı kaynaklarına erişim izinlerini güvenli bir şekilde vermek için tasarlanmıştır.

Kaynak: Cyberhaven

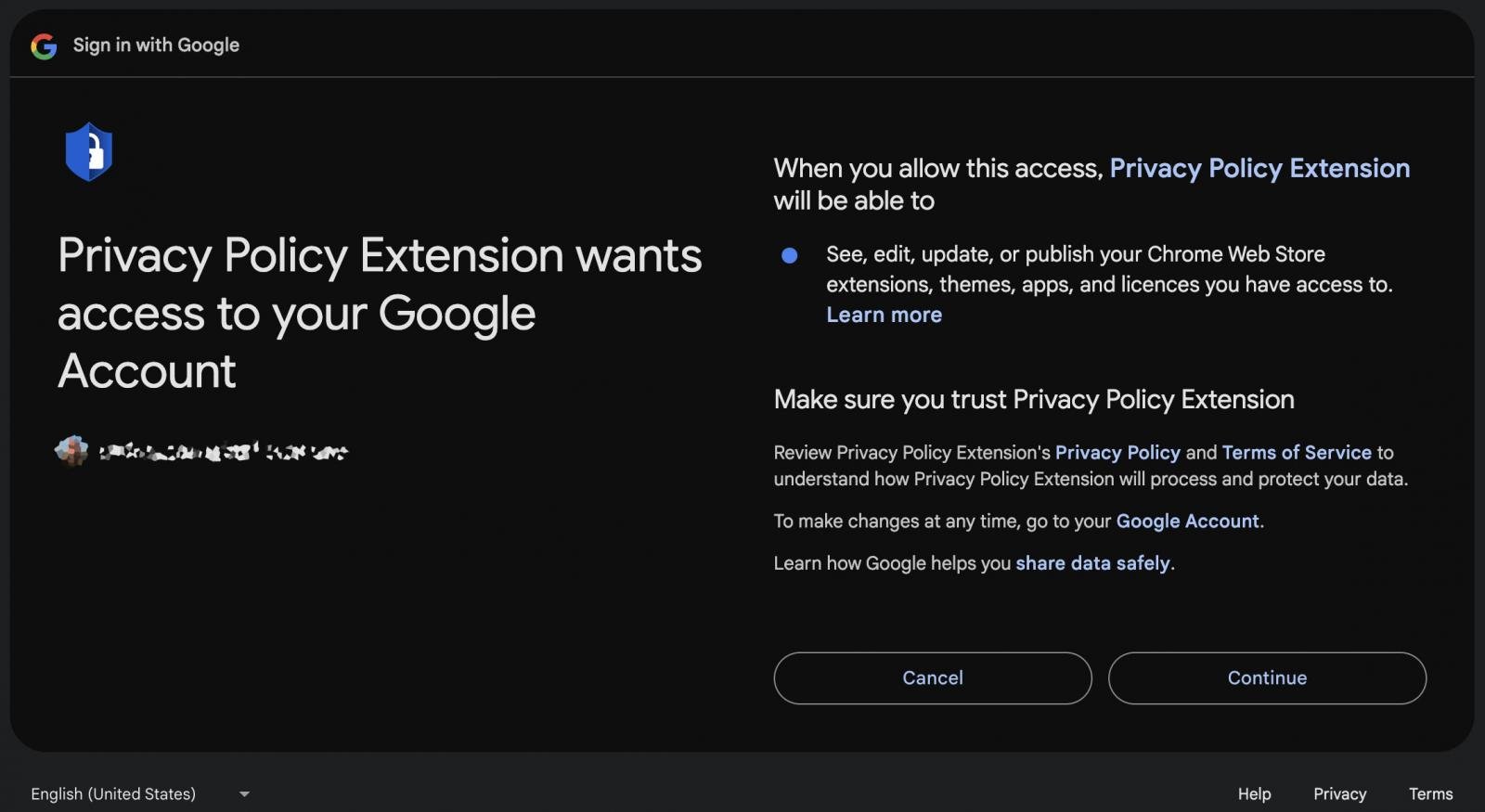

Saldırgan, bu platformda, kurbandan kendi hesabı aracılığıyla Chrome Web Mağazası uzantılarını yönetme izni vermesini isteyen “Gizlilik Politikası Uzantısı” adlı kötü amaçlı bir OAuth uygulamasını barındırdı.

OAuth yetkilendirme sayfasında “Bu erişime izin verdiğinizde Gizlilik Politikası Uzantısı şunları yapabilecek: Chrome Web Mağazası uzantılarınızı, temalarınızı, uygulamalarınızı ve erişim sahibi olduğunuz lisanslarınızı görebilir, düzenleyebilir, güncelleyebilir veya yayınlayabilir” diyor.

Kaynak: Cyberhaven

OAuth yetkilendirme akışlarında doğrudan onaylar gerekli olmadığından çok faktörlü kimlik doğrulama, hesabın korunmasına yardımcı olmadı ve süreç, kullanıcının verdiği izinlerin kapsamını tam olarak anladığını varsayıyor.

Cyberhaven otopsi raporunda “Çalışan standart akışı takip etti ve yanlışlıkla bu kötü niyetli üçüncü taraf uygulamasına izin verdi” diye açıklıyor.

“Çalışanın Google Gelişmiş Koruması etkindi ve hesabını MFA kapsıyordu. Çalışan bir MFA istemi almadı. Çalışanın Google kimlik bilgileri tehlikeye girmedi.”

Tehdit aktörleri, uzantı geliştiricisinin hesabına erişim sağladıktan sonra, uzantıyı, Facebook hesaplarından veri çalmak için kod içeren ‘worker.js’ ve ‘content.js’ adlı iki kötü amaçlı dosyayı içerecek şekilde değiştirdiler.

Ele geçirilen uzantı daha sonra Chrome Web Mağazası’nda “yeni” bir sürüm olarak yayınlandı.

Extension Total, bu kimlik avı kampanyasından etkilenen otuz beş uzantıyı takip ederken, saldırının IOC’leri çok daha fazla sayıda uzantının hedef alındığını gösteriyor.

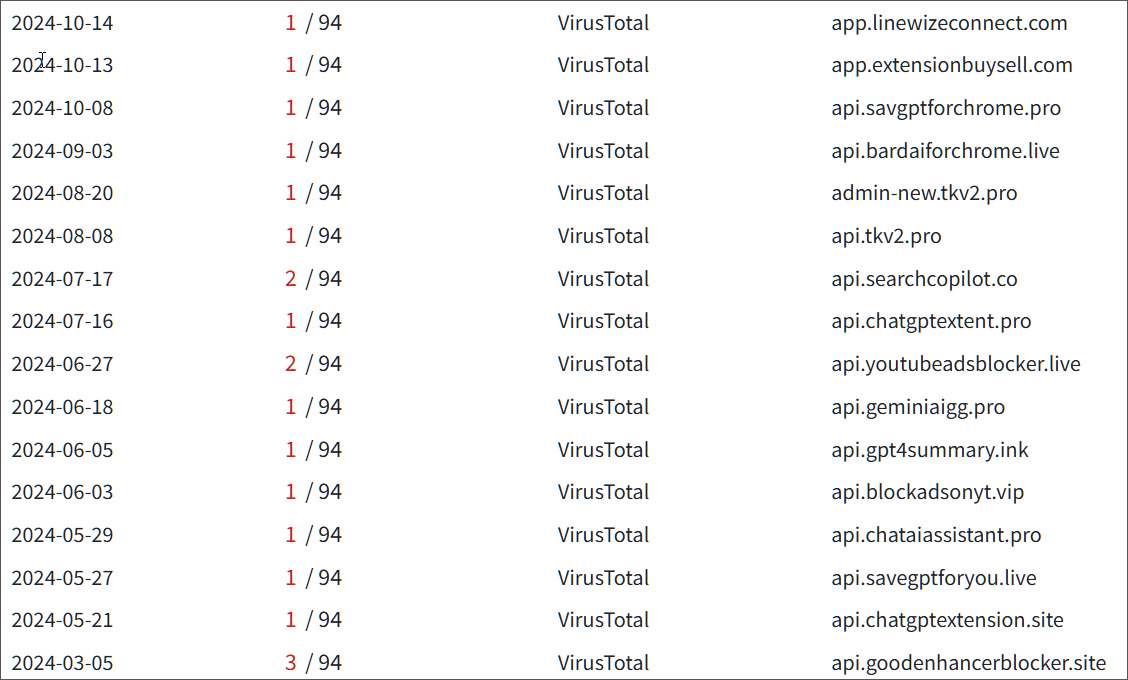

VirusTotal’a göre tehdit aktörleri, saldırıya düşmeseler bile hedeflenen uzantılar için alan adlarını ön kaydettirdiler.

Alan adlarının çoğu Kasım ve Aralık aylarında oluşturulmuş olsa da BleepingComputer, tehdit aktörlerinin bu saldırıyı Mart 2024’te test ettiğini tespit etti.

Kaynak: BleepingComputer

Facebook işletme hesaplarını hedefleme

Güvenliği ihlal edilen makinelerin analizi, saldırganların zehirli uzantılara sahip kullanıcıların Facebook hesaplarının peşinde olduğunu gösterdi.

Veri çalma kodu özellikle kullanıcının Facebook kimliğini, erişim kodunu, hesap bilgilerini, reklam hesabı bilgilerini ve işletme hesaplarını ele geçirmeye çalıştı.

Kaynak: Cyberhaven

Ek olarak, kötü amaçlı kod, kurbanın Facebook.com’daki etkileşimleri için özel olarak platformun iki faktörlü kimlik doğrulama veya CAPTCHA mekanizmalarıyla ilgili QR kod görüntülerini arayan bir fare tıklaması olay dinleyicisi ekledi.

Bu, Facebook hesabındaki 2FA korumasını atlamayı ve tehdit aktörlerinin hesabı ele geçirmesine olanak sağlamayı amaçlıyordu.

Çalınan bilgiler, Facebook çerezleri, kullanıcı aracısı dizisi, Facebook kimliği ve fare tıklaması etkinlikleriyle birlikte paketlenecek ve saldırganın komuta ve kontrol (C2) sunucusuna sızdırılacak.

Tehdit aktörleri, kurbanın kredisinden kendi hesabına doğrudan ödeme yapmak, sosyal medya platformunda dezenformasyon veya kimlik avı kampanyaları yürütmek veya erişimlerini başkalarına satarak para kazanmak için çeşitli saldırı yolları aracılığıyla Facebook işletme hesaplarını hedef alıyor.