‘AtlasCross’ adlı yeni bir APT hackleme grubu, arka kapı kötü amaçlı yazılımları dağıtmak için Amerikan Kızıl Haçı’nı taklit eden kimlik avı tuzaklarıyla kuruluşları hedef alıyor.

Siber güvenlik firması NSFocus, yeni APT grubunun saldırılarıyla ilişkili, daha önce belgelenmemiş iki truva atı olan DangerAds ve AtlasAgent’ı tespit etti.

NSFocus, AtlasCross bilgisayar korsanlarının karmaşık ve kaçamak davrandığını, bu nedenle araştırmacıların bunların kökenlerini belirlemesini engellediğini bildirdi.

“Saldırı sürecine ilişkin derinlemesine bir çalışmanın ardından NSFOCUS Güvenlik Laboratuvarları, bu APT saldırganının yürütme akışı, saldırı teknolojisi yığını, saldırı araçları, uygulama ayrıntıları, saldırı hedefleri, davranış eğilimi ve diğer açılardan bilinen saldırgan özelliklerinden oldukça farklı olduğunu buldu. ana ilişkilendirme göstergeleri” diye açıklıyor NSFocus.

“Saldırganın bu aktivite sırasında gösterdiği teknik seviye ve temkinli tavır da dikkate değer.”

AtlasCross saldırı zinciri

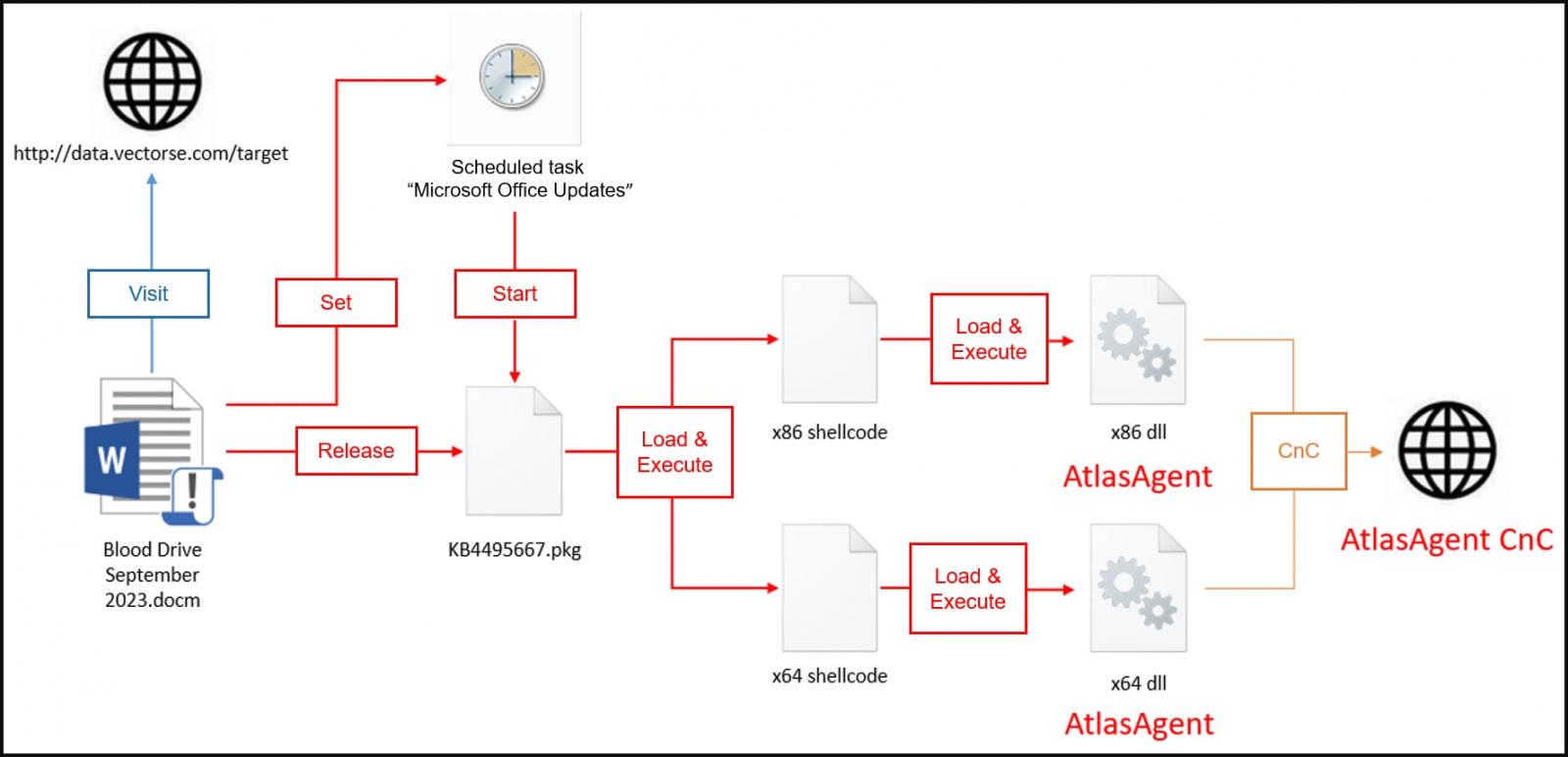

AtlassCross saldırıları, Amerikan Kızıl Haç’ından geliyormuş gibi görünen ve alıcının “Eylül 2023 Kan Yardımı”na katılmasını talep eden bir kimlik avı mesajıyla başlar.

Bu e-postalar, kurbanı gizli içeriği görüntülemek için “İçeriği Etkinleştir” seçeneğine tıklamaya teşvik eden, makro destekli bir Word belgesi (.docm) eki içerir.

Ancak bunu yapmak, Windows cihazına DangerAds ve AtlasAgent kötü amaçlı yazılımlarını bulaştıran kötü amaçlı makroları tetikleyecektir.

Makrolar ilk olarak Windows cihazında bir ZIP arşivi çıkarır ve DangerAds sistem profil oluşturucusu ve kötü amaçlı yazılım yükleyicisi olan KB4495667.pkg adlı bir dosyayı bırakır. DangerAds’ı üç gün boyunca günlük olarak başlatmak için “Microsoft Office Güncellemeleri” adlı zamanlanmış bir görev oluşturulur.

DangerAds, bir yükleyici olarak işlev görür, ana bilgisayar ortamını değerlendirir ve sistemin kullanıcı adında veya alan adında belirli dizeler bulunursa yerleşik kabuk kodunu çalıştırır; bu, AtlasCross’un dar hedefleme kapsamının bir örneğidir.

Sonunda DangerAds, saldırıda iletilen son yük olan AtlasAgent truva atı olan x64.dll dosyasını yükler.

AtlasAgent ayrıntıları

AtlasAgent, özel bir C++ truva atıdır ve temel işlevleri arasında ana bilgisayar ve işlem ayrıntılarının çıkarılması, birden fazla programın başlatılmasının engellenmesi, ele geçirilen makinede ek kabuk kodu yürütülmesi ve saldırganın C2 sunucularından dosya indirilmesi yer alır.

Kötü amaçlı yazılım, ilk başlatıldığında saldırganın sunucularına yerel bilgisayar adı, ağ bağdaştırıcısı bilgileri, yerel IP adresi, ağ kartı bilgileri, işletim sistemi sistem mimarisi ve sürümü ve çalışan işlem listesi dahil olmak üzere bilgiler gönderir.

Saldırganın sunucuları daha sonra AtlasAgent’ın yürütmesi için komutlarla yanıt verir; bu komutlar yeni iş parçacıkları kullanılarak veya mevcut işlemlerden birinde yapılabilir, bu da güvenlik araçlarının tespit etmesini ve durdurmasını zorlaştırır.

AtlasAgent ayrıca aşağıdaki komutları da destekler:

- Bilgisayar sistemi bilgilerini edinin

- Ters Kabuk

- CnC’den veri alın ve belirtilen dosyada saklayın

- Hata ayıklama alanı

- Uyku işlevini kullanarak programı bir süre duraklatın

- Süreç bilgilerini edinin

- Belirtilen işlemin yeni bir iş parçacığına kabuk kodunu enjekte edin

- Parametre fonksiyonu uygulanacaktır.

- Kabuk kodunu doğrudan çalıştırın; veya bu süreçte kabuk kodunu çalıştırmak için bir iş parçacığı oluşturun

- Dolaşımın dışına çıkmak

- Belirtilen işlemdeki bir iş parçacığına kabuk kodu veya komut enjekte edin

- Bir muteks oluştur

- Çıkış döngüsü

NSFocus’un raporu, yeni bilgisayar korsanlığı grubunun ayrıntılarını veren ilk rapor olsa da AtlasCross, belirsiz amaçlarla ve belirsiz hedefleme kapsamıyla faaliyet gösteren, büyük ölçüde bilinmeyen bir tehdit olmaya devam ediyor.

Tehdit aktörünün seçici hedeflemesi, özel yapım truva atları ve kötü amaçlı yazılım yükleyicileri, verimlilik yerine gizli enfeksiyon yöntemlerini tercih etmesiyle birleşerek, belirsiz bir süre boyunca tespit edilmeden çalışmalarına olanak tanıdı.