MMRat adlı yeni bir Android bankacılık kötü amaçlı yazılımı, güvenliği ihlal edilmiş cihazlardan daha verimli bir şekilde veri çalmak için nadiren kullanılan bir iletişim yöntemi olan protobuf veri serileştirmesini kullanıyor.

MMRat, ilk kez Trend Micro tarafından Haziran 2023’ün sonlarında tespit edildi; öncelikli olarak Güneydoğu Asya’daki kullanıcıları hedef alıyordu ve VirusTotal gibi antivirüs tarama hizmetlerinde tespit edilemiyordu.

Araştırmacılar, kötü amaçlı yazılımın başlangıçta kurbanlara nasıl tanıtıldığını bilmese de, MMRat’ın resmi uygulama mağazası gibi görünen web siteleri aracılığıyla dağıtıldığını buldular.

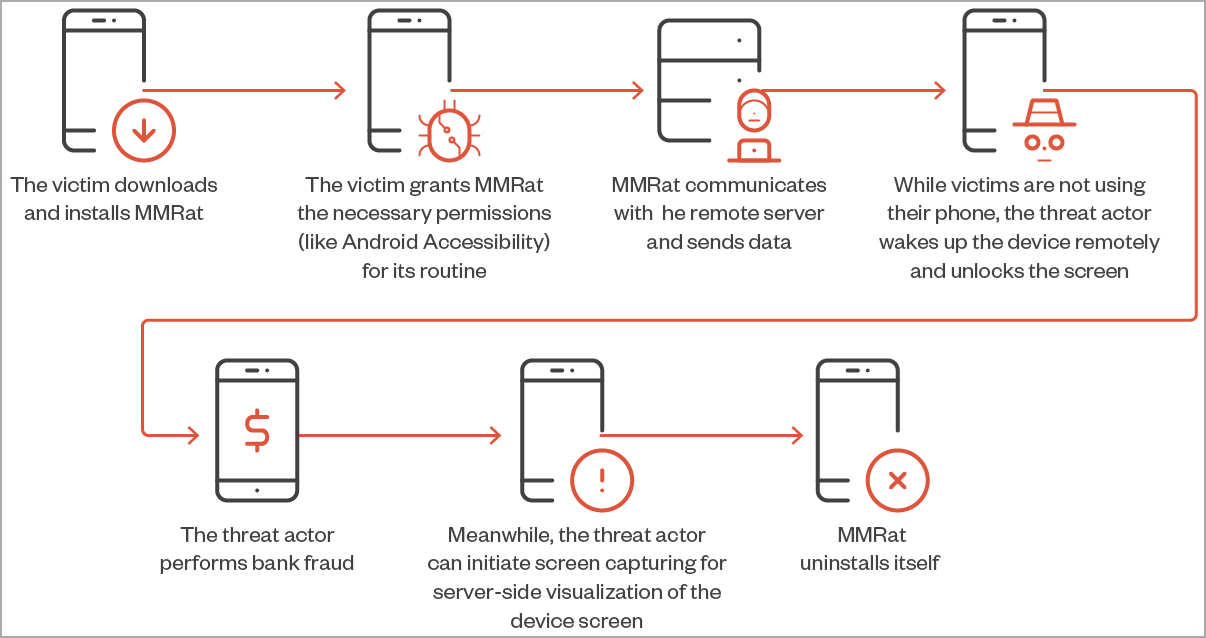

Kurbanlar, genellikle resmi bir hükümeti veya flört uygulamasını taklit eden MMRat taşıyan kötü amaçlı uygulamaları indirip yüklüyor ve kurulum sırasında Android’in Erişilebilirlik hizmetine erişim gibi riskli izinler veriyor.

Kötü amaçlı yazılım, kendisine, etkilenen cihazda çok çeşitli kötü amaçlı eylemler gerçekleştirmesine olanak tanıyacak ek izinler vermek için Erişilebilirlik özelliğini otomatik olarak kötüye kullanır.

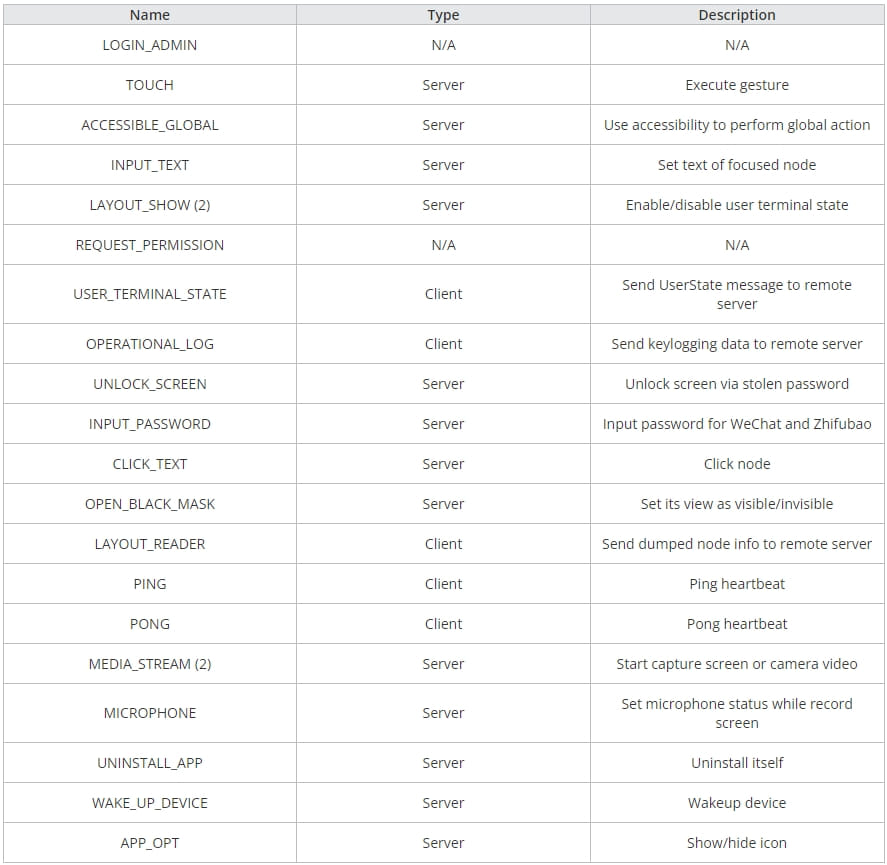

MMRat yetenekleri

MMRat bir Android cihazına bulaştığında, C2 sunucusuyla bir iletişim kanalı kuruyor ve boşta kalma sürelerini keşfetmek için cihazın etkinliğini izliyor.

Bu süre zarfında tehdit aktörü, cihazı uzaktan uyandırmak, ekranın kilidini açmak ve gerçek zamanlı banka dolandırıcılığı gerçekleştirmek için Erişilebilirlik Hizmetini kötüye kullanır.

MMRat’ın ana işlevleri aşağıdaki şekilde özetlenebilir:

- Ağ, ekran ve pil bilgilerini toplayın

- Kullanıcının kişi listesine ve yüklü uygulamaların listesine göz atın

- Keylogging yoluyla kullanıcı girişini yakalayın

- MediaProjection API’yi kötüye kullanarak cihazdan gerçek zamanlı ekran içeriğini yakalayın

- Kamera verilerini kaydedin ve canlı yayınlayın

- Ekran verilerini C2’ye sızan metin biçimindeki dökümlere kaydedin ve boşaltın

- Tüm enfeksiyon kanıtlarını silmek için kendisini cihazdan kaldırın

MMRat’ın gerçek zamanlı ekran içeriğini yakalama yeteneği ve hatta yeniden yapılandırma gerektiren metin verilerini çıkaran daha ilkel ‘kullanıcı terminal durumu’ yöntemi, her ikisi de verimli veri iletimi gerektirir.

Böyle bir verimlilik olmadan performans, tehdit aktörlerinin banka dolandırıcılığını etkili bir şekilde gerçekleştirmesini engelleyecektir; bu nedenle MMRat’ın yazarları, veri sızdırma için özel bir Protobuf protokolü geliştirmeyi tercih etti.

Protobuf avantajı

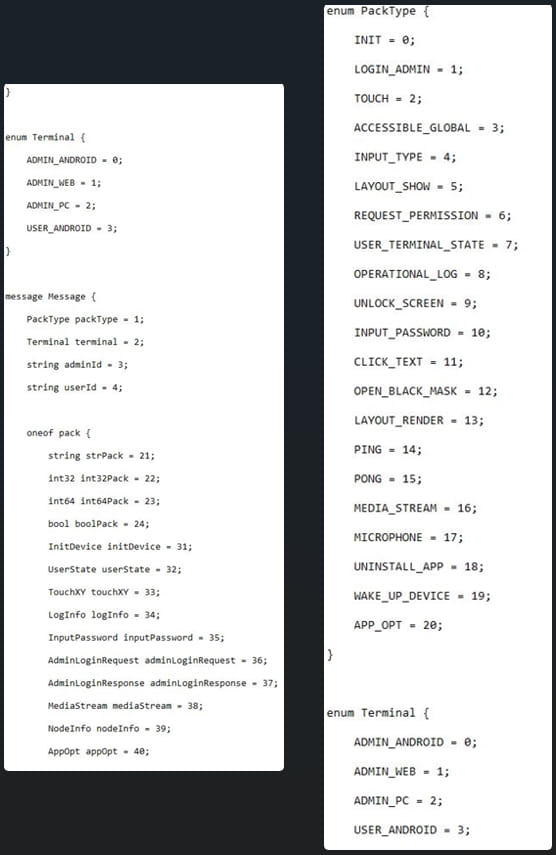

MMRat, verimli veri aktarımı için protokol arabelleklerine (Protobuf) dayalı benzersiz bir komut ve kontrol (C2) sunucu protokolü kullanır ve bu, Android truva atları arasında nadir görülen bir durumdur.

Protobuf, Google’ın geliştirdiği, XML ve JSON’a benzer ancak daha küçük ve daha hızlı yapılandırılmış verileri serileştirmeye yönelik bir yöntemdir.

MMRat, C2 ile veri alışverişi için farklı bağlantı noktaları ve protokoller kullanır; örneğin veri sızıntısı için bağlantı noktası 8080’deki HTTP, video akışı için RTSP ve bağlantı noktası 8554 ve komuta ve kontrol için 8887’deki özel Protobuf.

Trend Micro raporunda şöyle yazıyor: “Özellikle C&C protokolü, Netty’ye (bir ağ uygulama çerçevesi) ve önceden bahsedilen Protobuf’a dayalı, iyi tasarlanmış mesaj yapılarıyla tamamlanan özelleştirmesi nedeniyle benzersizdir.”

“Kontrol ve kontrol iletişimi için tehdit aktörü, tüm mesaj türlerini temsil etmek üzere kapsayıcı bir yapıyı ve farklı veri türlerini temsil etmek için “oneof” anahtar kelimesini kullanır.”

Protobuf’un verimliliğinin yanı sıra özel protokoller, tehdit aktörlerinin, bilinen anormalliklerin ortak kalıplarını arayan ağ güvenliği araçları tarafından tespit edilmesinden kaçınmasına da yardımcı olur.

Protobuf’un esnekliği, MMRat yazarlarının mesaj yapılarını tanımlamalarına ve verilerin nasıl iletildiğini organize etmelerine olanak tanır. Aynı zamanda yapılandırılmış yapısı, gönderilen verilerin önceden tanımlanmış bir şemaya uymasını ve alıcı tarafında bozulma olasılığının azalmasını sağlar.

Sonuç olarak MMRat, Android bankacılık truva atlarının gelişen karmaşıklığını gösteriyor ve gizliliği verimli veri çıkarmayla ustaca harmanlıyor.

Android kullanıcıları yalnızca Google Play’den uygulama indirmeli, kullanıcı yorumlarını kontrol etmeli, yalnızca saygın yayıncılara güvenmeli ve kendilerinden erişim izni vermelerinin istendiği kurulum aşamasında dikkatli olmalıdır.