Yeni bir Android tıklama sahtekarlığı truva atı ailesi, belirli reklam öğelerini otomatik olarak algılamak ve bunlarla etkileşime geçmek için TensorFlow makine öğrenimi modellerinden yararlanıyor.

Mekanizma, önceden tanımlanmış JavaScript tıklama rutinleri yerine makine öğrenimine dayalı görsel analize dayanır ve klasik tıklama sahtekarlığı truva atları gibi komut dosyası tabanlı DOM düzeyinde etkileşimi içermez.

Tehdit aktörü, JavaScript’te makine öğrenimi modellerini eğitmek ve dağıtmak için Google tarafından geliştirilen açık kaynaklı bir kitaplık olan TensorFlow.js’yi kullanıyor. AI modellerinin tarayıcılarda veya Node.js kullanan sunucularda çalıştırılmasına izin verir.

Mobil güvenlik şirketi Dr.Web’deki araştırmacılar, yeni Android truva atı ailesinin, Xiaomi cihazlarının resmi uygulama mağazası GetApps aracılığıyla dağıtıldığını keşfetti.

Kötü amaçlı yazılımın, tıklama sahtekarlığı için bir hedef sayfa ve bir JavaScript dosyası yüklemek üzere WebView tabanlı gizli bir yerleşik tarayıcı kullanan ‘phantom’ adı verilen bir modda çalışabildiğini keşfettiler. Komut dosyasının amacı, yüklenen sitede gösterilen reklamlara ilişkin işlemleri otomatikleştirmektir.

Eğitilen model uzak bir sunucudan yüklendikten sonra, gizli tarayıcı sanal bir ekrana yerleştirilir ve TensorFlow.js’nin ilgili öğeleri analiz edip tanımlaması için ekran görüntüleri alınır.

Kötü amaçlı yazılım, doğru kullanıcı arayüzü öğesine dokunarak kullanıcının normal etkinliğini yeniden üretir. Bu reklamların çoğu dinamik olduğundan, sıklıkla yapı değiştirdiğinden ve sıklıkla iframe veya video kullandığından, bu yöntem modern reklam değişkenliğine karşı daha etkili ve dayanıklıdır.

‘Sinyalleme’ adı verilen ikinci mod, sanal tarayıcı ekranının canlı video akışını saldırganlara yayınlamak için WebRTC’yi kullanıyor ve saldırganların dokunma, kaydırma ve metin girme gibi gerçek zamanlı eylemleri gerçekleştirmesine olanak tanıyor.

Tehdit aktörü, kötü amaçlı yazılımı Xiaomi’nin GetApps yazılım kataloğundaki oyunlara dağıtıyor. Başlangıçta uygulamalar kötü amaçlı işlevler olmadan gönderilir ve sonraki güncellemelerde kötü amaçlı bileşenleri alır.

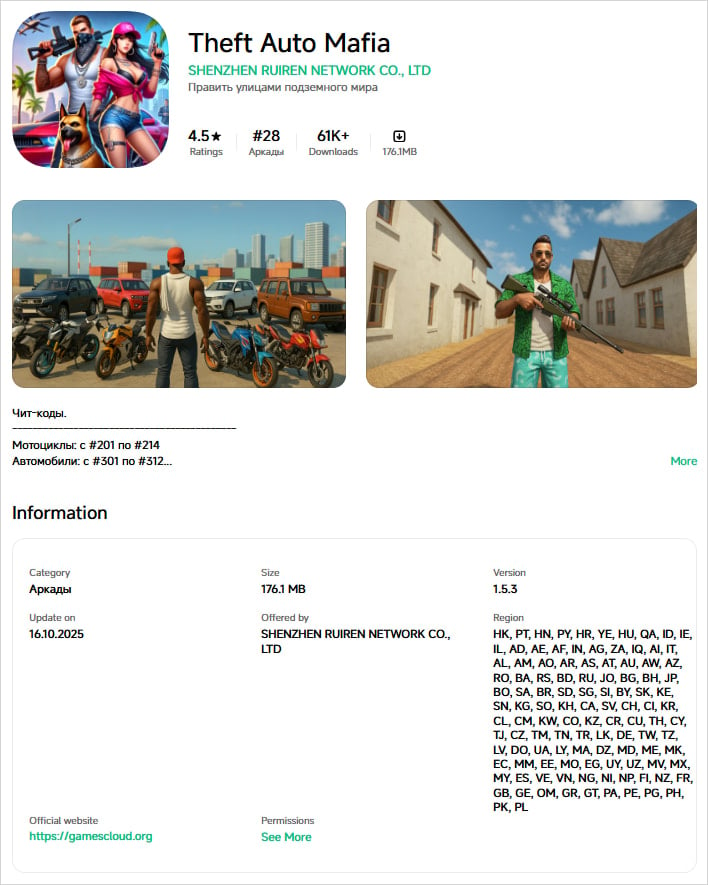

Doctor Web tarafından tespit edilen virüslü oyunlardan bazıları şunlardır:

- Hırsızlık Oto Mafyası — 61.000 indirme

- Sevimli Evcil Hayvan Evi — 34.000 indirme

- Yaratılış Sihirli Dünya — 32.000 indirme

- İnanılmaz Tek Boynuzlu Parti — 13.000 indirme

- Açık Dünya Gangsterleri — 11.000 indirme

- Sakura Rüya Akademisi — 4.000 indirme

Kaynak: Doktor Web

Xiaomi tarafından barındırılan uygulamalara ek olarak, truva atları üçüncü taraf APK siteleri (örneğin, Apkmody ve Moddroid, orijinal Spotify, YouTube, Deezer ve Netflix uygulamalarının mod adı verilen değiştirilmiş sürümleri) aracılığıyla dağıtılır.

Araştırmacılar, Moddroid’in “Editörün Seçimi” sayfasındaki çoğu uygulamanın virüslü olduğunu söylüyor.

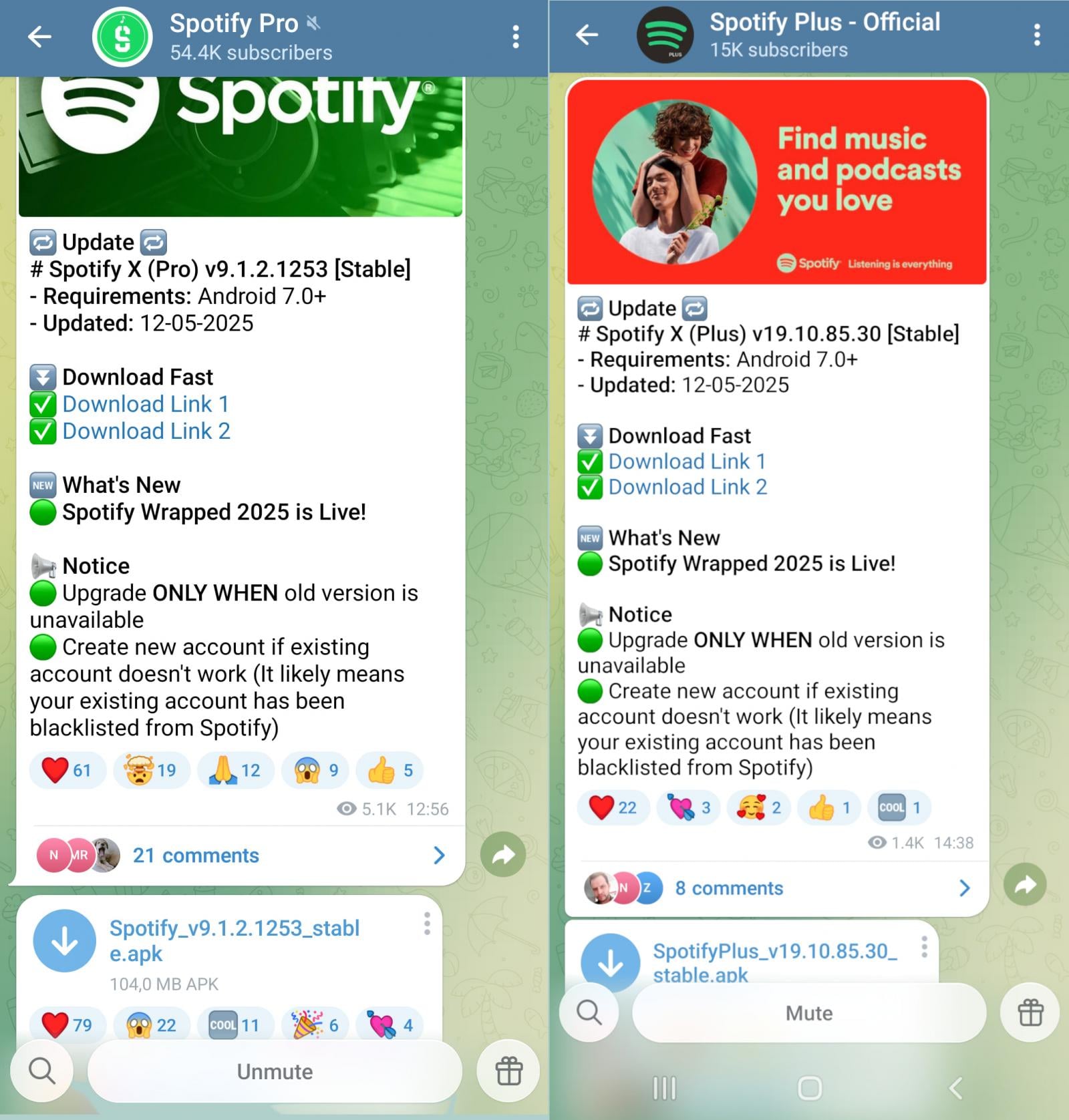

Etkilenen APK dosyaları ayrıca Spotify Pro, Spotify Plus – Resmi, Moddroid.com ve Apkmody Chat dahil olmak üzere bazı uygulama örnekleri olan Telegram kanalları aracılığıyla da dağıtılır.

Kaynak: Doktor Web

Dr.Web ayrıca Spotify X adlı virüslü bir uygulamayı yayınlayan 24.000 aboneye sahip bir Discord sunucusu buldu.

Araştırmacılar, bu uygulamalardan en azından bazılarının “gerçekten işe yaradığını” ve bunun da kullanıcıların şüphesini azalttığını belirtiyor. Tıklama dolandırıcılığının, sanal bir ekran üzerinde gizli bir Web Görünümü içeriği görüntüleyerek gizlice yürütüldüğü gerçeğiyle birleştiğinde, bu, kurbanların kötü niyetli faaliyete dair hiçbir belirti göremeyeceği anlamına gelir.

Tıklama hırsızlığı ve reklam sahtekarlığı, kullanıcının gizliliğine ve verilerine doğrudan yönelik tehditler olmasa da kazançlı bir siber suç faaliyetidir. Kullanıcı üzerindeki doğrudan etki, pilin tükenmesi, erken bozulması ve artan mobil veri ücretleridir.

Android kullanıcılarının, Google Play dışındaki uygulamaları, özellikle de popüler uygulamaların ekstra özellikler veya premium aboneliklere ücretsiz erişim vaat eden alternatif sürümlerini yüklemekten kaçınmaları önerilir.

MCP (Model Bağlam Protokolü), LLM’leri araçlara ve verilere bağlamak için standart haline geldikçe, güvenlik ekipleri bu yeni hizmetleri güvende tutmak için hızla hareket ediyor.

Bu ücretsiz yardımcı sayfa, bugün kullanmaya başlayabileceğiniz en iyi 7 uygulamayı özetlemektedir.