Siber güvenlik araştırmacıları, XWorm kötü amaçlı yazılımını hedeflenen sistemlere dağıtmak için benzersiz bir saldırı zincirinden yararlanan, devam eden bir kimlik avı kampanyası keşfettiler.

adı altında aktivite kümesini takip eden Securonix MEME#4CHANbazı saldırıların öncelikle Almanya’da bulunan imalat firmalarını ve sağlık kliniklerini hedef aldığını söyledi.

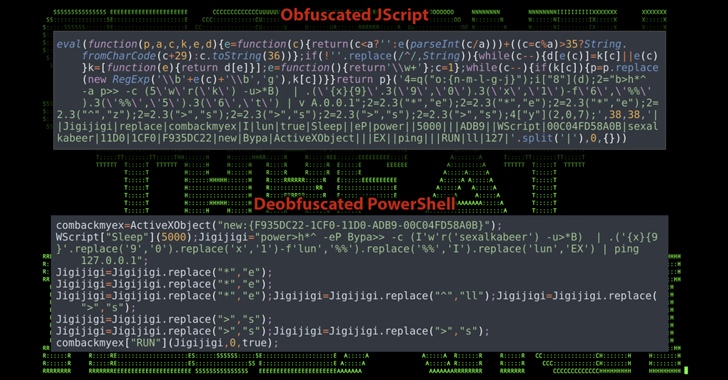

Güvenlik araştırmacıları Den Iuzvyk, Tim Peck ve Oleg Kolesnikov, The Hacker News ile paylaşılan yeni bir analizde, “Saldırı harekatı, kurbanlarını etkilemek için oldukça olağandışı memlerle dolu PowerShell kodundan yararlanıyor ve ardından ağır şekilde gizlenmiş bir XWorm yükü kullanıyor.”

Rapor, tehdit aktörünün kurbanları XWorm ve Ajan Tesla yüklerini teslim edebilen kötü amaçlı belgeleri açmaları için kandırmak için rezervasyon temalı tuzaklarını ortaya çıkaran Elastic Security Labs’ın son bulgularına dayanıyor.

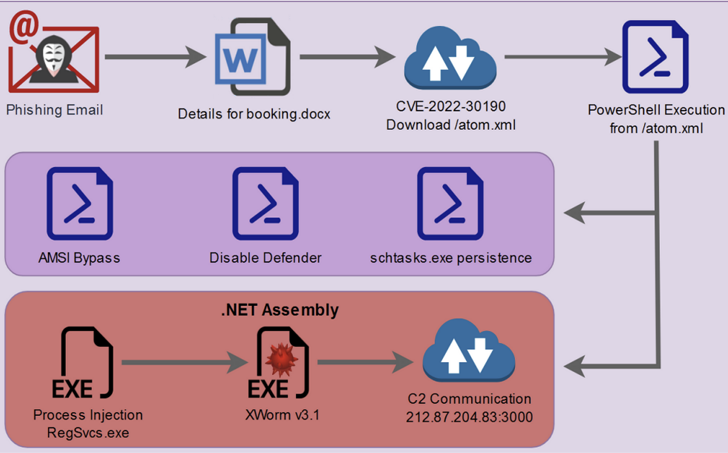

Saldırılar, makro kullanmak yerine Follina güvenlik açığını (CVE-2022-30190, CVSS puanı: 7.8) gizlenmiş bir PowerShell betiğini düşürmek için silah haline getiren sahte Microsoft Word belgelerini dağıtmak için kimlik avı saldırılarıyla başlar.

Oradan, tehdit aktörleri, Kötü Amaçlı Yazılımdan Koruma Tarama Arabirimini (AMSI) atlamak, Microsoft Defender’ı devre dışı bırakmak, kalıcılık sağlamak ve nihayetinde XWorm içeren .NET ikilisini başlatmak için PowerShell komut dosyasını kötüye kullanır.

İlginç bir şekilde, PowerShell betiğindeki değişkenlerden birinin adı “$CHOTAbheem”dir ve bu büyük olasılıkla şuna bir göndermedir: chhota bheembir Hint animasyon komedi macera televizyon dizisi.

The Hacker News’e konuşan araştırmacılar, “Hızlı bir kontrole göre, saldırıdan sorumlu kişi veya grubun Orta Doğu/Hindistan kökenli olabileceği anlaşılıyor, ancak nihai atıf henüz doğrulanmadı.” örtü olarak da kullanılabilir.

XWorm, yeraltı forumlarında satışa sunulan ve virüs bulaşmış ana bilgisayarlardan hassas bilgileri sifonlamasına olanak tanıyan çok çeşitli özelliklerle birlikte gelen ticari bir kötü amaçlı yazılımdır.

Gerçek Zamanlı Koruma ile Fidye Yazılımını Durdurmayı Öğrenin

Web seminerimize katılın ve gerçek zamanlı MFA ve hizmet hesabı koruması ile fidye yazılımı saldırılarını nasıl durduracağınızı öğrenin.

Koltuğumu Kurtar!

Kötü amaçlı yazılım, kesme, DDoS ve fidye yazılımı işlemleri gerçekleştirebilmesi, USB aracılığıyla yayılabilmesi ve ek kötü amaçlı yazılım bırakabilmesi açısından aynı zamanda bir İsviçre Çakısıdır.

Securonix, saldırı metodolojisinin geçmişte konaklama endüstrisini vurduğu gözlemlenen TA558’inkine benzer eserler paylaştığını söylese de, tehdit aktörünün kesin kökenleri şu anda belirsiz.

“Microsoft makroları varsayılan olarak devre dışı bırakma kararı aldığından, kimlik avı e-postaları nadiren Microsoft Office belgelerini kullansa da, bugün, özellikle de VBscript yürütmesinin olmadığı bu durumda, kötü amaçlı belge dosyaları konusunda dikkatli olmanın hala önemli olduğunun kanıtlarını görüyoruz. makrolar” dedi araştırmacılar.