Yakın zamanda keşfedilen bir siber casusluk grubu iş Görünüşte zararsız görüntü dosyalarında kötü amaçlı yazılımları gizlediği ve tehdit aktörünün bulaşma zincirindeki çok önemli bir bağlantıyı doğruladığı bulundu.

Çek siber güvenlik firması Avast, PNG dosyalarının amacının bilgi hırsızlığını kolaylaştırmak için kullanılan bir yükü gizlemek olduğunu söyledi.

Şirket, “Dikkat çekici olan, kurbanların DropBox deposunu kullanan makinelerinden ve son aşamada iletişim için DropBox API’sini kullanan saldırganlardan veri toplanmasıdır” dedi.

Gelişme, ESET’in Worok’un Asya ve Afrika’da bulunan yüksek profilli şirketlere ve yerel yönetimlere karşı gerçekleştirdiği saldırıların ayrıntılarını açıklamasından iki ay sonra geldi. Worok’un, TA428 olarak izlenen Çinli bir tehdit aktörü ile taktiksel örtüşmeler paylaştığına inanılıyor.

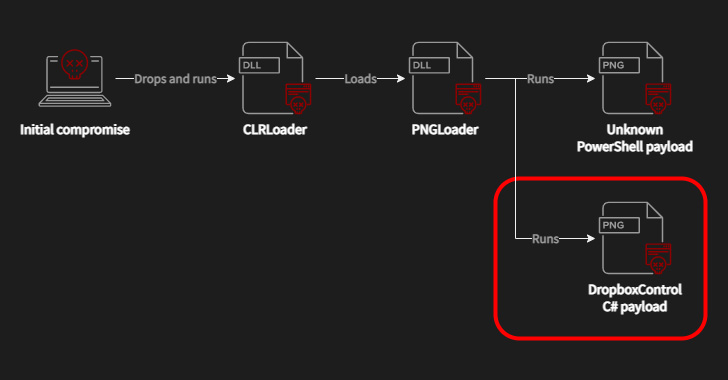

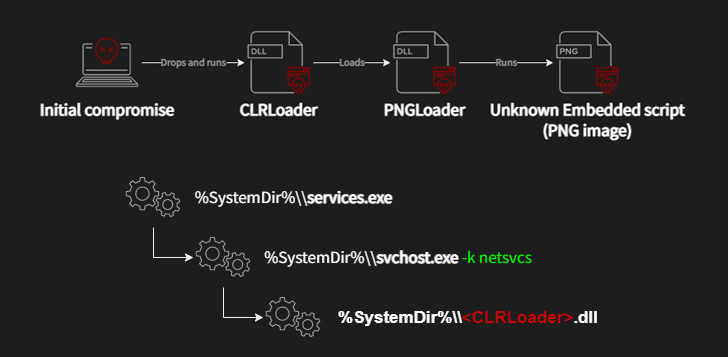

Slovak siber güvenlik şirketi ayrıca Worok’un C++ tabanlı yükleyiciyi kullanan uzlaşma dizisini de belgeledi. CLRYük steganografi olarak bilinen bir teknik olan PNG görüntülerine gömülü bilinmeyen bir PowerShell betiğinin önünü açmak için.

Bununla birlikte, bazı izinsiz girişler, kötü amaçlı yazılımı dağıtmak için Microsoft Exchange Server’da ProxyShell güvenlik açıklarının kullanılmasını gerektirmiş olsa da, ilk saldırı vektörü henüz bilinmiyor.

Avast’ın bulguları, düşman topluluğunun, CLRLoad kötü amaçlı yazılımını yürütmek için ilk erişim elde ettikten sonra, ancak virüslü ortamda yanal hareket gerçekleştirmeden önce DLL yandan yüklemeyi kullandığını gösteriyor.

CLRLoad (veya alternatif olarak PowHeartBeat adlı başka bir ilk aşama) tarafından başlatılan PNGLoad’un, her biri bir PowerShell betiği veya .NET C# tabanlı bir yük başlatmak için görüntüdeki kötü amaçlı kodun kodunu çözmekten sorumlu olan iki varyantta geldiği söyleniyor. .

Siber güvenlik şirketi, steganografik olarak gömülü bir C# kötü amaçlı yazılımı dağıtan ikinci kategoriye ait birkaç PNG dosyasını işaretleyebildiğini belirtmesine rağmen, PowerShell betiği zor olmaya devam etti.

Avast, “İlk bakışta PNG resimleri kabarık bir bulut gibi masum görünüyor” dedi. “Bu özel durumda PNG dosyaları C:\

DropBoxControl olarak adlandırılan bu yeni kötü amaçlı yazılım, komut ve kontrol için bir Dropbox hesabı kullanan ve tehdit aktörünün belirli klasörlere dosya yüklemesine ve indirmesine ve ayrıca belirli bir dosyada bulunan komutları çalıştırmasına olanak tanıyan bilgi çalan bir implanttır.

Dikkate değer komutlardan bazıları, rastgele yürütülebilir dosyaları yürütme, verileri indirme ve yükleme, dosyaları silme ve yeniden adlandırma, dosya bilgilerini yakalama, ağ iletişimini koklama ve sistem meta verilerini sızdırma yeteneğini içerir.

Avast, Kamboçya, Vietnam ve Meksika’daki şirketler ve devlet kurumlarının DropBoxControl’den etkilenen önde gelen ülkelerden birkaçı olduğunu belirterek, kötü amaçlı yazılımın yazarlarının, “bu yüklerin önemli ölçüde farklı kod kalitesi nedeniyle” CLRLoad ve PNGLoad’ın arkasındakilerden muhtemelen farklı olduğunu da sözlerine ekledi. “

Ne olursa olsun, ilgilenilen dosyaları toplamak için bir araç olarak üçüncü aşama implantın konuşlandırılması, Worok’un istihbarat toplama hedeflerini açıkça gösterir, ayrıca öldürme zincirinin bir uzantısını göstermeye hizmet eder.

Araştırmacılar, “Worok’un araçlarının vahşi doğada yaygınlığı düşüktür, bu nedenle araç setinin Asya, Afrika ve Kuzey Amerika’daki özel ve kamu sektörlerindeki yüksek profilli varlıklara odaklanan bir APT projesi olduğunu gösterebilir.”