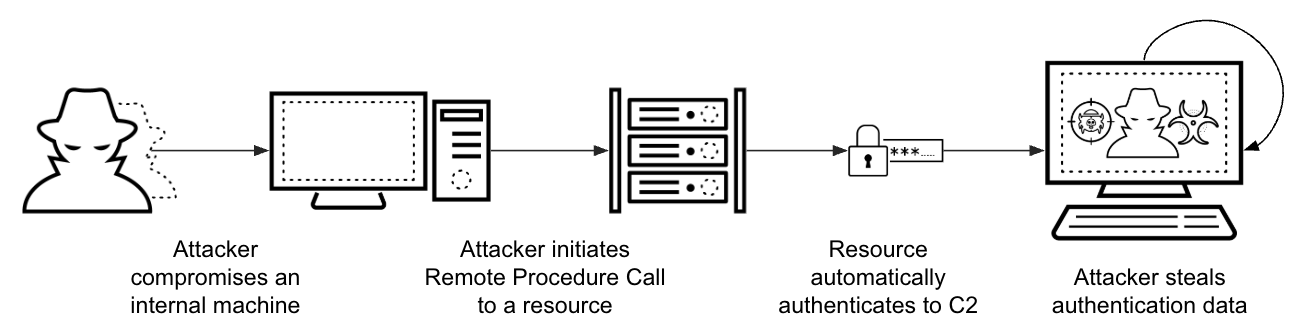

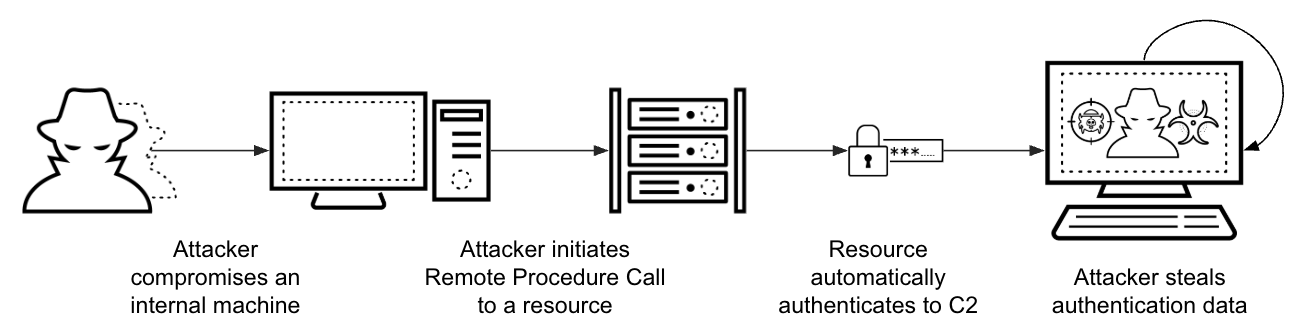

Siber güvenlik araştırmacıları, temel işletim sistemi özelliklerinden yararlanarak makineleri, kullanıcı etkileşimi veya sistem açıkları gerektirmeden değerli kimlik bilgilerini teslim etmeye zorlayan Windows hedefli saldırılarda giderek artan bir eğilim tespit etti.

Kimlik doğrulama zorlaması olarak bilinen bu saldırı yöntemi, meşru Uzaktan Prosedür Çağrısı (RPC) protokollerini değiştirerek bilgisayarları saldırgan tarafından kontrol edilen sistemlerde kimlik doğrulaması yapmaları için kandırır ve potansiyel olarak tüm ağ etki alanlarını tehlikeye atar.

Kimlik doğrulama zorlama saldırıları, Windows’ta yerleşik olan otomatik kimlik doğrulama davranışından yararlanır. Bir makine, paylaşılan bir dizin veya yazıcı gibi bir ağ kaynağına bağlanmayı denediğinde otomatik olarak kimlik doğrulamayı başlatır.

Saldırganlar meşru kaynakların kimliğine bürünen kötü niyetli dinleyiciler oluşturarak bu temel özellikten yararlanırlar. Hedeflenen bir makine bağlandığında, karma edilmiş kimlik bilgilerini yanlışlıkla saldırganın sunucusuna iletir ve daha fazla risk için ilk dayanağı sağlar.

PrintNightmare gibi kimlik doğrulama zorlama teknikleri son yıllarda geniş çapta tanınırken, güvenlik araştırmacıları artık saldırgan taktiklerinde önemli bir değişim gözlemliyor.

Tehdit aktörleri, savunma önlemleri için hedef haline gelen iyi bilinen açıklardan yararlanmak yerine, nadiren izlenen RPC arayüzlerinden ve işlevlerinden giderek daha fazla yararlanıyor.

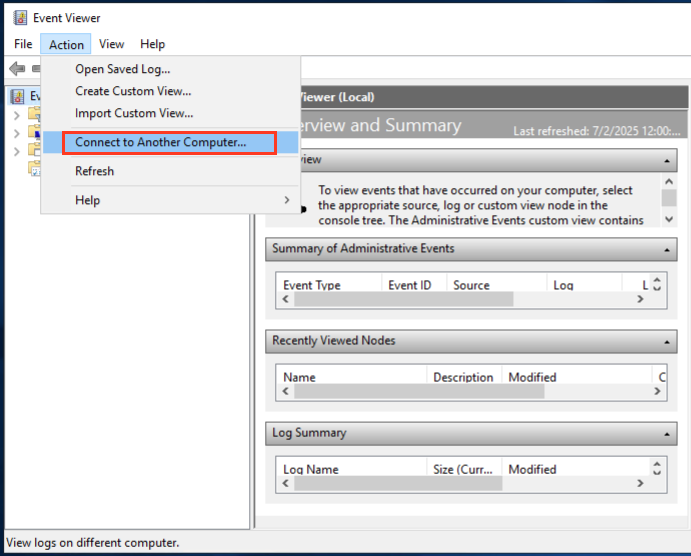

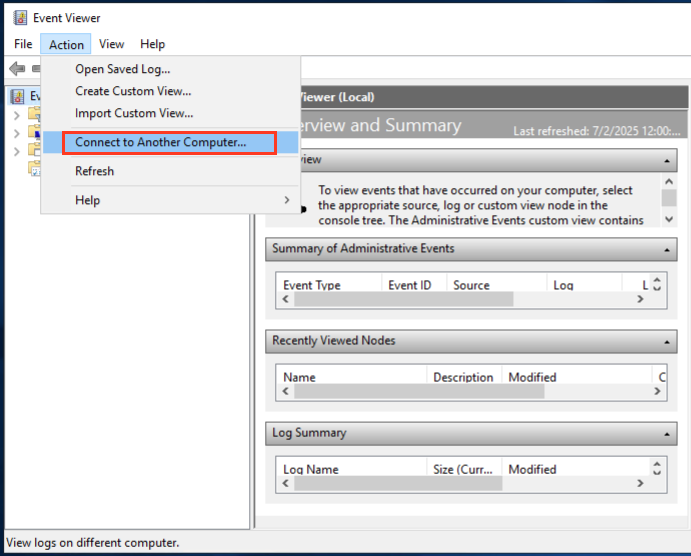

“Olay Görüntüleyici” konsolunda uzak bir sunucuya bağlanırken MS-EVEN’in meşru kullanımı.

Bu evrim, kötü niyetli aktörlerin geleneksel zorlama saldırılarını tespit etmek için özel olarak tasarlanmış güvenlik araçlarını atlatmasına olanak tanır.

Genişleyen Saldırı Yüzeyi

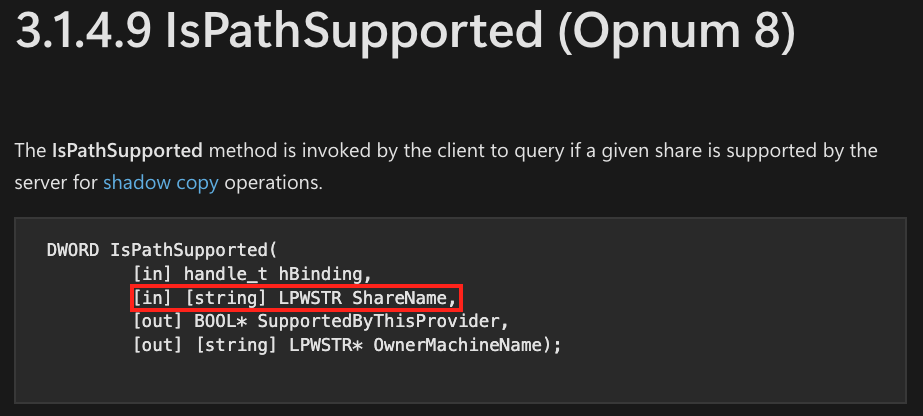

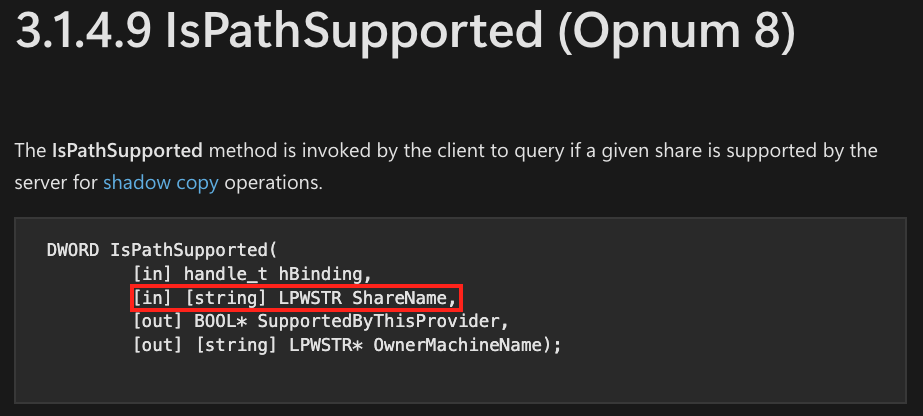

Potansiyel kullanımın kapsamı, başlangıçta kabul edilenden çok daha geniştir. Windows zorlamalı kimlik doğrulama yöntemlerinin halka açık bir deposu, saldırganların kullanabileceği beş protokolde 16 çalışan işlevi belgeliyor; araştırmacılar, 240’tan fazla ek işlevin test edilmemiş ve potansiyel olarak istismar edilebilir olduğunu belirtiyor.

Bu, saldırganların bu saldırıları gerçekleştirmek için çok sayıda yola sahip olduğu ve savunma geliştikçe teknikler arasında geçiş yapmalarına olanak sağladığı anlamına gelir.

Son telemetri, birden fazla sektördeki kuruluşların giderek daha karmaşık kimlik doğrulama zorlama kampanyalarıyla karşı karşıya olduğunu ortaya koyuyor.

Tehdit aktörleri, Etki Alanı Denetleyicileri ve Salt Okunur Etki Alanı Denetleyicileri gibi kritik varlıkları hedeflemeye özellikle ilgi göstermektedir; bu varlıklar ele geçirildiği takdirde, etki alanının tamamının ele geçirilmesine ve kurumsal ağlar boyunca yanal harekete yol açabilir.

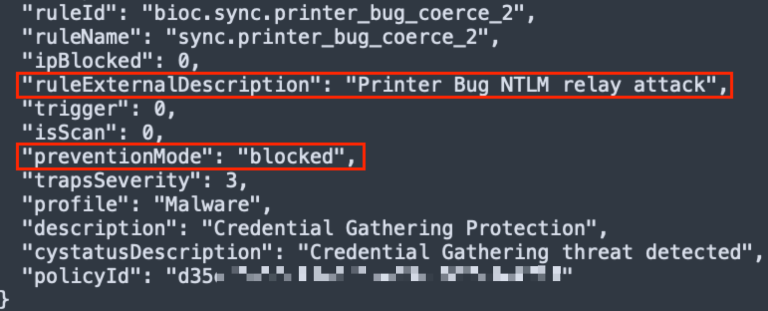

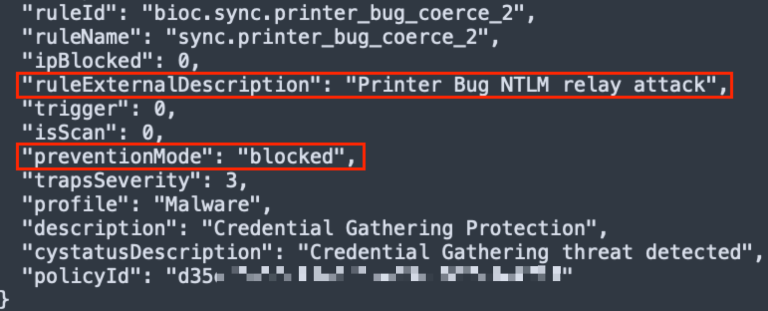

Mart 2025’te bir sağlık kuruluşunu etkileyen bir olayda saldırganlar, kimlik doğrulama zorlaması gerçekleştirmek için nadiren kullanılan MS-EVEN (EventLog Uzaktan İletişim Protokolü) arayüzünü kullandı. Tehdit aktörleri, tipik ağ ortamlarında nadiren izlenen, nispeten belirsiz bir RPC yöntemi olan ElfrOpenBELW işlevini kullandı.

Saldırganlar, Etki Alanı Denetleyicileri ve Citrix sistemleri de dahil olmak üzere çok sayıda kritik sunucudan kimlik doğrulamayı başarıyla zorladıktan sonra, NTLM karmalarını topladı ve ardından sertifika yetkilisi sunucularına karşı bir NTLM geçiş saldırısı gerçekleştirerek potansiyel olarak etki alanı çapında ayrıcalık artışına olanak sağladı.

Saldırının başarısı, hedef ortamdaki bu RPC arayüzünün nadirliğinden yararlanılmasına bağlıydı. Tehdit aktörleri, daha az bilinen işlevleri kullanarak, PrintNightmare ve PetitPotam gibi popüler zorlama tekniklerine odaklanan geleneksel tespit mekanizmalarından etkili bir şekilde kaçtı.

Tehdidi Azaltma

Kuruluşların bilinen belirli istismarları hedef alan reaktif savunmaların ötesine geçmesi gerekiyor. Etkili koruma, alışılmadık UNC yolu parametreleri, şüpheli kaynak-hedef kombinasyonları ve kritik altyapıyı hedef alan çağrılar dahil olmak üzere davranışsal anormallikleri tanımlayan genel RPC izlemenin uygulanmasını gerektirir.

Güvenlik ekipleri, hem iyi bilinen savunmasız arayüzleri hem de yerleşik temellerden sapan nadir RPC işlevlerini izlemelidir.

Teknik azaltımlar arasında kullanılmayan RPC hizmetlerinin kapatılması, etki alanları arasında SMB imzalamanın zorunlu kılınması, Kimlik Doğrulaması için Genişletilmiş Korumanın etkinleştirilmesi ve Windows yerleşik yardımcı programlarını kullanarak RPC filtrelerinin uygulanması yer alır.

Ayrıca Etki Alanı Denetleyicilerinde Yazdırma Biriktiricisi gibi gereksiz hizmetlerin devre dışı bırakılması, saldırı yüzeyini önemli ölçüde azaltır.

Savunmacılar bilinen vektörlere karşı savunmayı güçlendirdikçe, saldırganlar da kaçınılmaz olarak yeni RPC işlevlerini keşfedecek ve bunları silah haline getirecek.

Başarı, kuruluşların RPC trafik kalıplarındaki anormallikleri belirleyen, davranışsal temeller oluşturan ve ortaya çıkan saldırı metodolojilerini sürekli olarak değerlendiren proaktif, bağlama duyarlı izleme stratejilerini benimsemesini gerektirir.

Anında Güncellemeler Almak ve GBH’yi Google’da Tercih Edilen Kaynak Olarak Ayarlamak için bizi Google Haberler, LinkedIn ve X’te takip edin.