Kripto para birimi bilgilerini çalmasıyla bilinen ViperSoftX kötü amaçlı yazılımı, artık virüslü sistemleri hedeflemek için açık kaynaklı bir OCR motoru olan Tesseract’tan yararlanıyor; bu motor, görüntülerden metin çıkarıyor ve kötü amaçlı yazılım, bu ayıklanan dizeleri şifreler veya kripto para birimi cüzdanlarıyla ilgili ifadeler için tarıyor.

Bir eşleşme bulunursa, kötü amaçlı yazılım, uzaktan komut yürütme gibi mevcut işlevsellikleri temel alarak ve hassas veri çıkarmaya yönelik yeni bir tekniğe odaklanarak ilgili görüntüyü dışarı sızdırır.

Saldırganlar ayrıca Quasar RAT ve TesseractStealer gibi ek kötü amaçlı yazılım türlerini dağıtmak için ViperSoftX’i kullanıyor.

Uzaktan erişim truva atı (RAT) ile bilgi çalma işlevlerini birleştiren bir kötü amaçlı yazılım olan ViperSoftX, başlangıçta gizlenmiş çatlaklar veya keygenler olarak dağıtılan Windows sistemlerini hedef alır ve sistem kontrolü için RAT kötü amaçlı yazılımını ve kripto para birimi cüzdan adresleri için bilgi hırsızlığını enjekte eder.

ANYRUN kötü amaçlı yazılım korumalı alanının 8.’si Doğum Günü Özel Teklifi: 6 Aylık Ücretsiz Hizmet Kazanın

Pano manipülasyonu ve ek yük yükleme yeteneklerine sahip PowerShell komut dosyalarını kullanan bir 2022 varyantı tespit eden Avast, bilgileri çalmak amacıyla Chrome tabanlı tarayıcılara yönelik kötü amaçlı tarayıcı uzantılarını dağıtmak için VenomSoftX’tan da yararlanıyor.

TrendMicro’nun 2023 raporu, KeePass 2 ve 1Password gibi şifre yöneticilerini kontrol eden güncellenmiş rutinleri ortaya çıkardı.

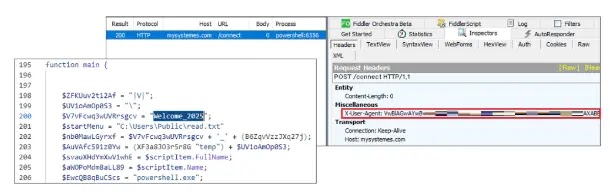

ViperSoftX kötü amaçlı yazılımının yeni çeşidi, Kullanıcı Aracısı dizesini Base64 ile şifreleyerek kullanıcı adları, yazılım listeleri ve kripto para birimi verileri dahil olmak üzere sistem bilgilerini çalıyor.

.webp)

Kendisini, Svchost.exe ve System32.exe’yi enjekte eden ve “Sistemi kontrol et” ve “Chromeniumscrypt” adlı görevleri periyodik olarak çalıştırmak için bir PowerShell komut dosyası update.ps1’i kaydeden win32.exe adlı bir damlalık aracılığıyla günceller.

Yeni sürüm daha az işlevselliğe (DwnlExe, Cmd ve SelfRemove) sahiptir ancak PowerShell komut dosyaları aracılığıyla Quasar RAT veya TesseractStealer gibi ek kötü amaçlı yazılımları indirebilir.

.webp)

NET yapımı açık kaynaklı bir RAT olan Quasar RAT, saldırganlara virüslü sistemlere uzaktan erişim sağlar ve dosya, işlem ve kayıt defteri manipülasyonuna, uzaktan komut yürütmeye ve dosya aktarımına olanak tanır. Keylogging ve kimlik bilgisi toplama bilgi hırsızlığına yardımcı olur.

.webp)

AhnLab Güvenlik İstihbarat Merkezi’ne (ASEC) göre gerçek zamanlı kontrol, uzak masaüstü işleviyle sağlanıyor.

Temmuz 2023’ten bu yana saldırganlar Quasar RAT’ı ViperSoftX aracılığıyla toplu olarak dağıtıyor.

Son vakalarda kötü amaçlı yazılımların, Tor tarayıcısını yüklemek ve bunu Tor ağında barındırılan C&C sunucularına bağlanmak için proxy olarak kullanmak gibi anonimleştirilmiş iletişim için Tor’dan yararlandığı görüldü.

.webp)

Quasar RAT ile konuşlandırılan bir bilgi hırsızı olan TesseractStealer, “düzenleyici” dizinindekiler hariç, güvenliği ihlal edilmiş bir sistemdeki görüntü dosyalarını (PNG, JPG ve JPEG) hedeflemek için Optik Karakter Tanıma (OCR) için Tesseract kitaplığından yararlanır.

.webp)

Bu görüntülerden metin çıkarır ve Tek Kullanımlık şifreler (OTP’ler), şifre kurtarma bilgileri ve kripto para birimi cüzdan adresleri gibi kimlik bilgileriyle ilgili belirli dizeleri arar.

Bir eşleşme bulunursa görüntü dosyası saldırganın Komuta ve Kontrol (C&C) sunucusuna sızıyor; bu da saldırganların hassas bilgiler içeren ekran görüntüleri yakalayarak kripto para birimini çalmayı amaçladıklarını gösteriyor.

Ücretsiz Web Semineri Canlı API Saldırı Simülasyonu: Yerinizi Ayırın | API’lerinizi bilgisayar korsanlarından korumaya başlayın