.webp)

Vidar Stealer, hem kuruluşlar hem de bireyler için önemli riskler oluşturan güçlü ve gelişmiş bir kötü amaçlı yazılım olarak ortaya çıktı.

Hizmet olarak kötü amaçlı yazılım (MaaS) olarak çalışan bu bilgi çalan kötü amaçlı yazılım, CYFIRMA tarafından titizlikle analiz edildi ve tespitten kaçınmak ve kötü amaçlı faaliyetlerini en üst düzeye çıkarmak için gelişmiş taktikleri ve teknikleri ortaya çıkarıldı.

Vidar Stealer’a Genel Bakış

C++ ile yazılmış Vidar Stealer, güvenliği ihlal edilmiş sistemlerden çok çeşitli verileri çalma yeteneğine sahiptir.

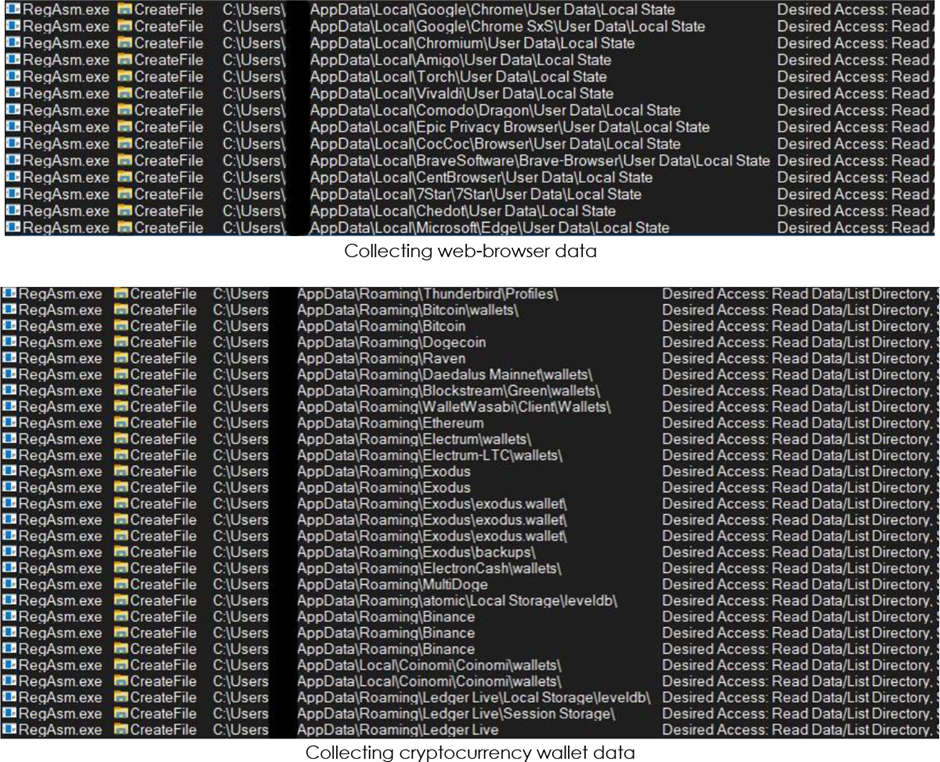

Kişisel verileri, web tarayıcı verilerini, kripto para cüzdanlarını, finansal verileri, hassas dosyaları, iletişim uygulamalarını ve daha fazlasını hedefler.

Karanlık ağda ve yer altı forumlarında satılan Vidar Stealer, komuta ve kontrol (C2) altyapısının bir parçası olarak sosyal medya platformlarından yararlanıyor ve bu da onu siber güvenlik alanında zorlu bir tehdit haline getiriyor.

Önemli bulgular

- Bilgi Çalma Yetenekleri: Vidar Stealer, kişisel ve finansal bilgiler, uygulama verileri ve sistem etkinliği dahil olmak üzere geniş bir veri yelpazesini hedefler.

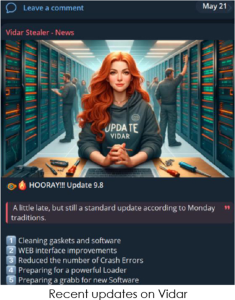

- Hizmet Olarak Kötü Amaçlı Yazılım: Kötü amaçlı yazılım, özelleştirilebilir işlevlerle karanlık ağda ve yer altı forumlarında satılmaktadır.

- Kaçınma Teknikleri: Vidar, kötü amaçlı kodu gizlemek, meşru Windows işlemlerine kod enjekte etmek ve ağ müdahalesini tespit etmek için kendinden imzalı sertifikalar kullanmak gibi gelişmiş kaçırma teknikleri kullanır.

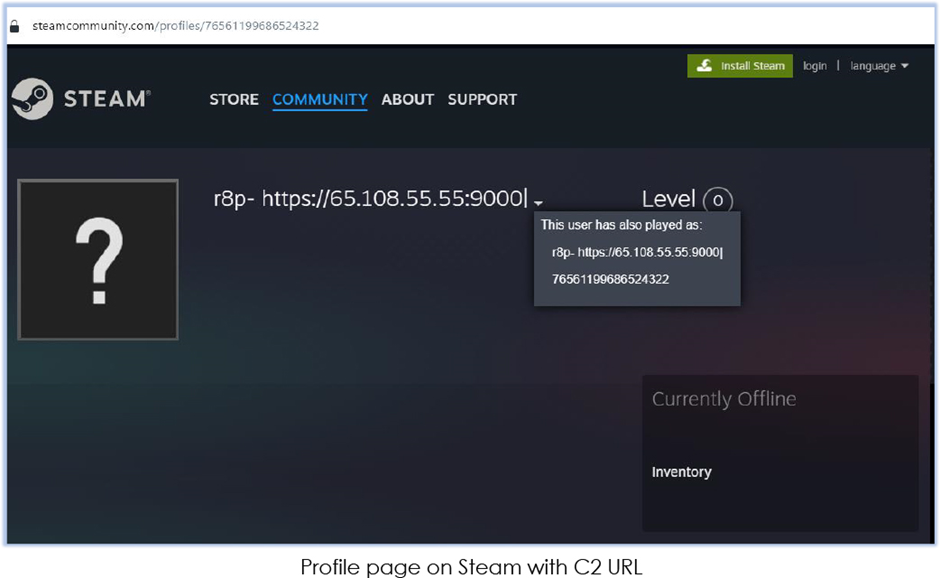

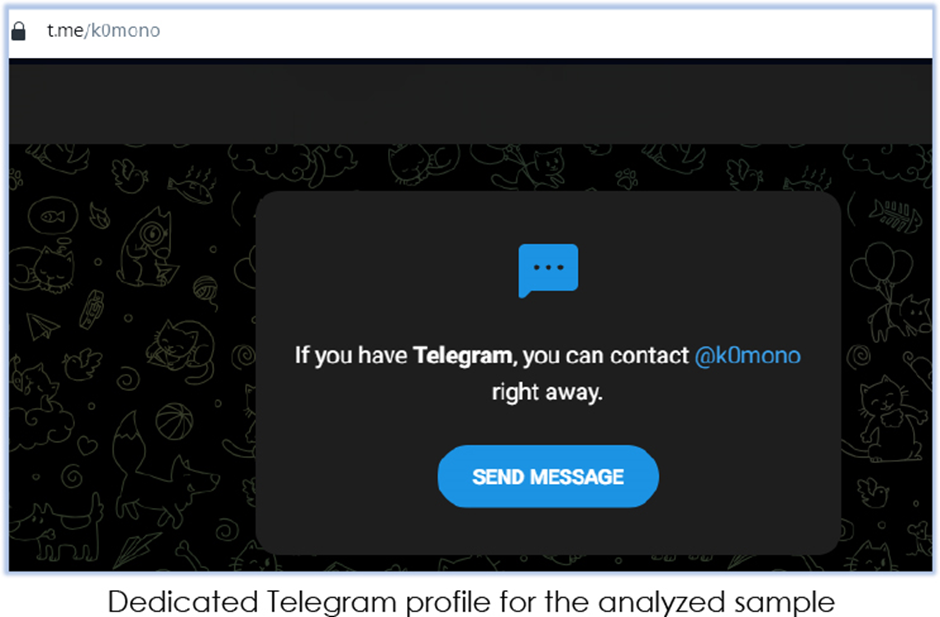

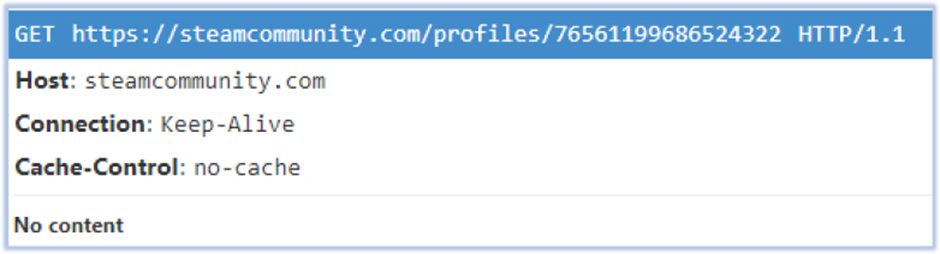

- Sosyal Medya Kullanımı: Kötü amaçlı yazılım, C2 ayrıntılarını, güncellemelerini ve talimatlarını elde etmek için Telegram ve Steam gibi sosyal medya platformlarını kullanıyor.

- Diğer Kötü Amaçlı Yazılımlarla İşbirliği: Vidar’ın etkisini en üst düzeye çıkarmak için STOP/Djvu fidye yazılımı gibi diğer kötü amaçlı yazılım türleriyle işbirliği yaptığı gözlemlendi.

Davranış ve Kod Analizi

1. Aşama Uygulama

Başlangıçta Vidar Stealer, API çağrılarını kullanarak ortam ayrıntılarını alır ve bir hata ayıklayıcı veya analiz ortamı tespit edilirse süreci sonlandırır.

2. Aşama Uygulama

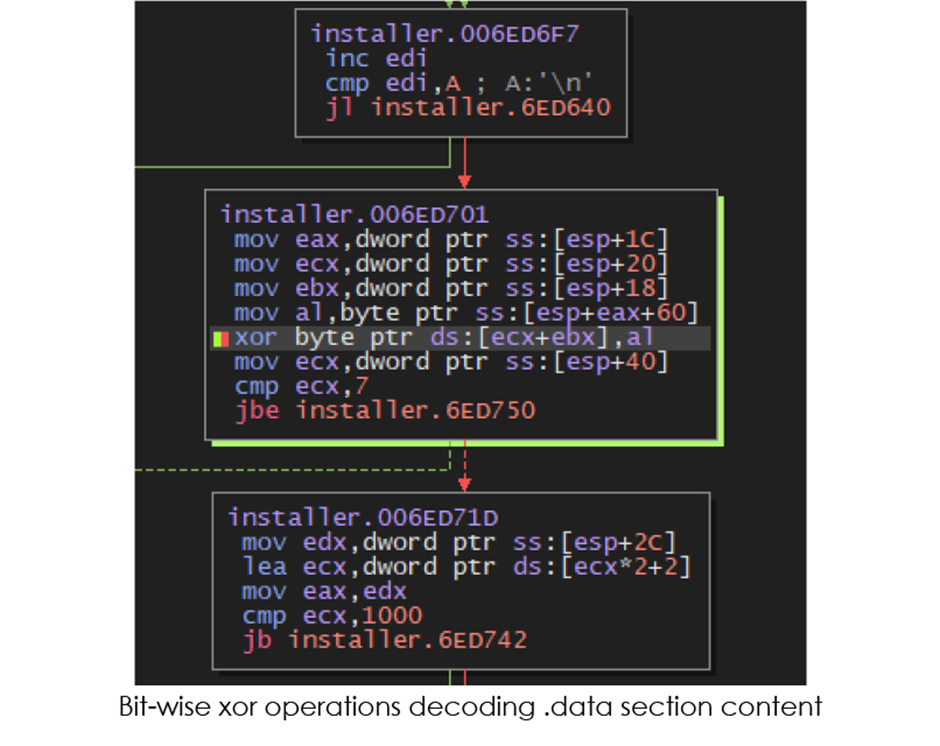

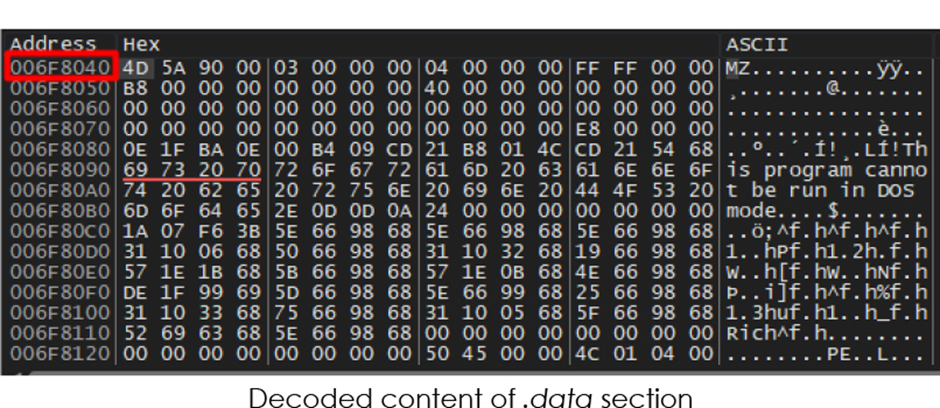

Herhangi bir analiz ortamı tespit edilmezse, kötü amaçlı yazılım, bit düzeyinde XOR işlemlerini kullanarak .data bölümünün içeriğinin kodunu çözer ve C2 URL’leri ve kullanıcı aracısı ayrıntıları gibi yapıları ortaya çıkarır.

All-in-One Cybersecurity Platform for MSPs to provide full breach protection with a single tool, Watch a Full Demo

3. Aşama Uygulama

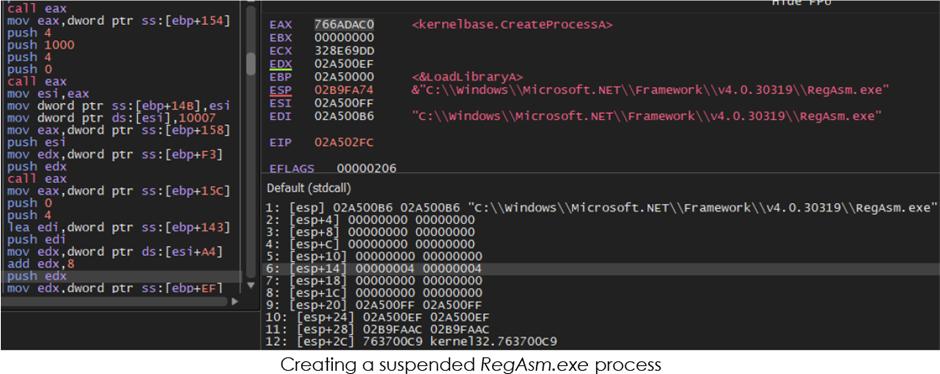

Kötü amaçlı yazılım, askıya alınmış bir işlem (RegAsm.exe) oluşturur ve buna kod enjekte eder, bu da daha sonra orijinal işlemi sürdürür ve sonlandırır.

4. Aşama Uygulama

RegAsm.exe, enjekte edilen kodu çalıştırarak sosyal medya profillerine gömülü URL’lerden C2 bilgilerini almak için bir bağlantı kurar.

Kötü amaçlı yazılım, verileri C2 sunucusuna sızdırıyor ve çalışmasını desteklemek için ek ikili dosyalar indiriyor.

Süzme Süreci

Vidar Stealer, web tarayıcılarından, kripto para cüzdanlarından, hassas dosyalardan ve sisteme özel dizinlerden veri toplar ve sızdırır.

Veriler, farklı dosya adlarına sahip bir klasörde derlenir ve C2 sunucusuna aktarılır.

Kötü amaçlı yazılım daha sonra sızıntı izlerini ortadan kaldırmak için toplanan verileri siler.

Vidar-Stealer Yetenekleri

- Bilgi toplama: Etkilenen sistemlerden çok çeşitli hassas bilgileri toplar.

- Veri Sızıntısı: Çalınan bilgileri güvenli kanallar üzerinden C2 sunucularına iletir.

- Kaçınma Teknikleri: Güvenlik yazılımının çeşitli yöntemlerle tespit edilmesini önler.

- Proses Enjeksiyonu: Kod enjeksiyonu için meşru Windows işlemlerini hedefler.

- Sosyal Medya Kullanımı: Sosyal medya platformları C2 altyapısı ve kötü amaçlı yazılım tanıtımı için kullanılmaktadır.

- Diğer Kötü Amaçlı Yazılımlarla İşbirliği: Etkisini artırmak için diğer kötü amaçlı yazılım türleriyle birlikte çalışır.

Vidar Stealer’ın analizi, modern siber tehditlerin karmaşıklığının ve dinamik doğasının altını çiziyor.

Bilgi toplama, veri sızdırma, kaçırma teknikleri ve diğer kötü amaçlı yazılım türleri ile işbirliği dahil olmak üzere çok yönlü yetenekleri, sağlam siber güvenlik önlemlerine ve proaktif savunma stratejilerine olan ihtiyacı vurgulamaktadır.

Kuruluşlar ve bireyler, Vidar Stealer gibi tehditlerin oluşturduğu riskleri azaltmak için dikkatli kalmalı ve kapsamlı güvenlik uygulamalarını benimsemelidir.

Vidar Stealer ile ilişkili riskleri azaltmak için kullanıcılar, güvenilmez kaynaklardan gelen dosyaları açarken veya tanıdık olmayan bağlantılara tıklarken dikkatli olmalıdır.

Saygın bir antivirüs yazılımı kullanmak, düzenli yazılım güncellemeleri sağlamak ve sosyal mühendislik taktiklerine karşı tetikte olmak, bu tür tehditlere karşı korumayı güçlendirmede önemli adımlardır.

Siber güvenlik profesyonelleri ile platform yöneticileri arasındaki işbirliği, bu tehditlerin hızlı bir şekilde tanımlanması ve ele alınması ve daha güvenli bir çevrimiçi ortamın sağlanması için çok önemlidir.

Siber tehditler geliştikçe, bireyleri Vidar Stealer gibi kötü amaçlı yazılımları tanıma ve onlardan kaçma bilgisiyle donatma konusunda eğitim ve farkındalık kampanyaları hayati önem taşıyor.

Uzlaşma Göstergeleri

| G/G | Göstergeler | Tip | Bağlam |

| 1 | 7e74918f0790056546b862fa3e114c2a | Dosya | yükleyici.exe |

| 2 | Fed19121e9d547d9762e7aa6dd53e0756c414bd0a0650e38d6b0c01b000ad2fc | Dosya | yükleyici.exe |

| 3 | 90e744829865d57082a7f452edc90de5 | Dosya | sqlx[1].dll |

| 4 | 036a57102385d7f0d7b2deacf932c1c372ae30d924365b7a88f8a26657dd7550 | Dosya | sqlx[1].dll |

| 5 | https[:]//steamtopluluğu[.]com/profiles/76561199686524322 | URL’si | C2 |

| 6 | https[:]//T[.]ben/k0mono | URL’si | C2 |

| 7 | https[:]//65.108.55.55[:]9000 | URL’si | C2 |

| 8 | https[:]//91.107.221.88[:]9000 | URL’si | C2 |

| 9 | 65[.]108[.]55[.]55 | IP adresi | C2 |

| 10 | 91[.]107[.]221[.]88 | IP adresi | C2 |

Get special offers from ANY.RUN Sandbox. Until May 31, get 6 months of free service or extra licenses. Ücretsiz kaydol.