Arkasındaki tehdit aktörleri Vidar kötü amaçlı yazılımı arka uç altyapılarında, çalışma biçimleriyle ilgili kamuya ifşaatlara yanıt olarak çevrimiçi izlerini yeniden düzenleme ve gizleme girişimlerini gösteren değişiklikler yaptılar.

Siber güvenlik şirketi Team Cymru, The Hacker News ile paylaşılan yeni bir analizde, “Vidar tehdit aktörleri, Moldova ve Rusya’daki sağlayıcıları tercih ederek arka uç IP altyapılarını döndürmeye devam ediyor” dedi.

Vidar, 2018’in sonlarından beri aktif olduğu bilinen ticari bir bilgi hırsızıdır. Aynı zamanda, Arkei adlı başka bir hırsız kötü amaçlı yazılımın çatalıdır ve abonelik düzeyine bağlı olarak 130 ile 750 dolar arasında satışa sunulur.

Tipik olarak kimlik avı kampanyaları ve crackli yazılımların reklamını yapan siteler aracılığıyla sunulan kötü amaçlı yazılım, virüslü ana bilgisayarlardan hassas bilgileri toplamak için çok çeşitli yeteneklerle birlikte gelir. Vidar’ın ayrıca hileli Google Ads ve Bumblebee adlı bir kötü amaçlı yazılım yükleyici aracılığıyla dağıtıldığı gözlemlendi.

Team Cymru, Ocak ayı başlarında yayınlanan bir raporda, “Vidar operatörlerinin altyapılarını iki kısma ayırdığını; biri düzenli müşterilerine, diğeri yönetim ekibine ve ayrıca potansiyel olarak premium / önemli kullanıcılara ayrılmış.”

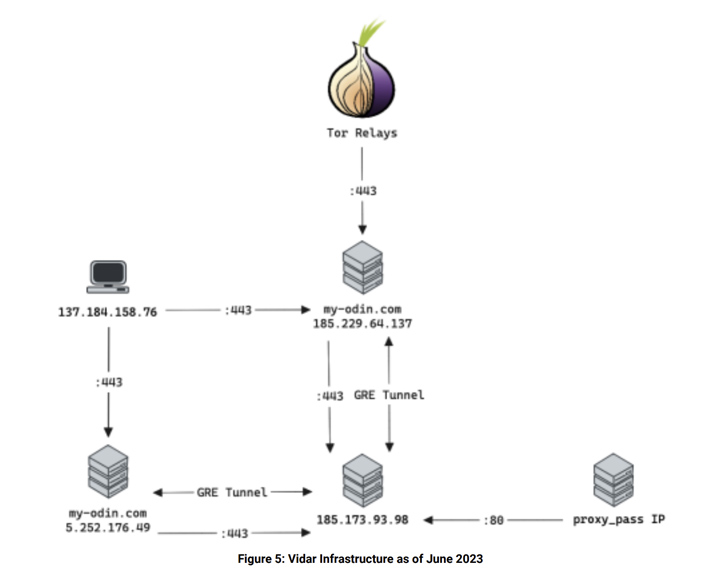

Vidar aktörleri tarafından kullanılan anahtar alan my-odin’dir.[.]Paneli yönetmek, bağlı kuruluşların kimliğini doğrulamak ve dosyaları paylaşmak için tek adres olarak hizmet veren com.

Önceden herhangi bir kimlik doğrulaması olmadan siteden dosya indirmek mümkünken, aynı işlemi gerçekleştirmek artık kullanıcıyı bir oturum açma sayfasına yönlendiriyor. Başka bir değişiklik, alanın kendisini barındıran IP adresindeki güncellemeleri içerir.

Buna 186.2.166’dan geçiş dahildir[.]15 ila 5.252.179[.]201 ila 5.252.176[.]49 Mart 2023’ün sonunda, tehdit aktörleri ikincisine VPN sunucularını kullanarak aynı anda erişiyor.

🔐 API Güvenliğinde Uzmanlaşma: Gerçek Saldırı Yüzeyinizi Anlamak

API ekosisteminizdeki kullanılmayan güvenlik açıklarını keşfedin ve güçlü güvenlik için proaktif adımlar atın. Bilgilendirici web seminerimize katılın!

Oturuma Katılın

Cymru Ekibi, “En azından kısmen çok sayıda başka iyi niyetli kullanıcı tarafından da kullanılan VPN altyapısını kullanarak, Vidar tehdit aktörlerinin genel İnternet gürültüsünü gizleyerek yönetim faaliyetlerini anonimleştirmek için adımlar atıyor olabileceği açıktır.”

Siber güvenlik şirketi, 5.252.176’dan giden bağlantıları da tespit ettiğini söyledi.[.]49’dan blok adlı meşru bir web sitesine[.]co ve Rusya’da bulunan bir ana bilgisayar (185.173.93)[.]98:443).

Vidar altyapısının, 185.229.64 yeni IP adresinin tanıtılmasıyla 3 Mayıs 2023’ten itibaren geçerli olmak üzere bir kez daha makyajlandığı tespit edildi.[.]137 my-odin’i barındırma[.]com etki alanı ve operatörler tarafından hesaplarına ve kötü amaçlı yazılım havuzlarına erişmek için TOR rölelerinin kullanımı.

Şirket, “Bulgular, Vidar’ın ‘perde arkası’ operasyonu hakkında daha fazla bilgi sağlayarak, yönetim altyapısının gelişimini ve tehdit aktörlerinin potansiyel olarak izlerini örtmek için attığı adımların kanıtını gösteriyor” dedi.