Ulus devlet aktörleri ile organize siber suçlular arasındaki ayrım giderek bulanıklaşıyor.

Artık her iki grup da siber operasyonlarında benzer taktikler, teknikler ve prosedürlerden (TTP) yararlanıyor; bu da motivasyonların ve hedeflerin sıklıkla kesiştiği karmaşık bir manzarayla sonuçlanıyor.

Bu makale, bu iki tür siber operatör arasındaki karmaşık dinamikleri ele alıyor ve onların yöntemlerini, motivasyonlarını ve küresel siber güvenliğe yönelik sonuçlarını inceliyor.

Ulus-Devlet Aktörleri

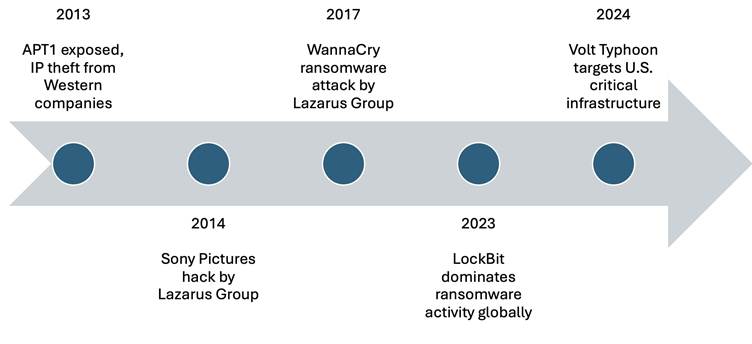

Tarihsel olarak ulus-devlet aktörleri, öncelikle jeopolitik hedeflere ulaşmak için siber operasyonlara girişmişlerdir. Rusya’nın APT28’i ve Çin’in APT10’u gibi gruplar, istihbarat toplamak ve rakiplerini sekteye uğratmak için hükümet ve kritik altyapı ağlarını hedef aldı.

Operasyonları, çok yönlülük ve ulusal çıkarlarla uyumlu uzun vadeli aksaklıklara stratejik odaklanma ile karakterize edilir.

Trellix’in bildirdiğine göre, son yıllarda Volt Typhoon gibi Çinli siber gruplar, ulusal güvenlik açısından kritik öneme sahip sektörlere sızmak için gizli taktikler kullanarak ABD’nin kritik altyapısına karşı kampanyalarını yoğunlaştırdı.

Benzer şekilde, APT29 (Rahat Ayı) gibi Rus aktörler yüksek profilli casusluk faaliyetleri yürüterek, küresel gerilimlerin ortasında bile devlet destekli siber operasyonların sürekliliğini ortaya koydu.

APT33 gibi İranlı gruplar da, özellikle seçim döngüleri sırasında hayati endüstrileri hedef almak ve ABD’nin siyasi süreçlerini aksatmak için siber yeteneklerden yararlanarak dikkat çekicidir.

Kuzey Kore’nin kötü şöhretli Lazarus Grubu, Sony Pictures hacklemesi ve WannaCry fidye yazılımı saldırısı gibi operasyonlar yoluyla geleneksel casusluğu yüksek riskli finansal hırsızlıkla birleştiren hibrit bir modelin örneğini oluşturuyor.

Organize Siber Suçlular

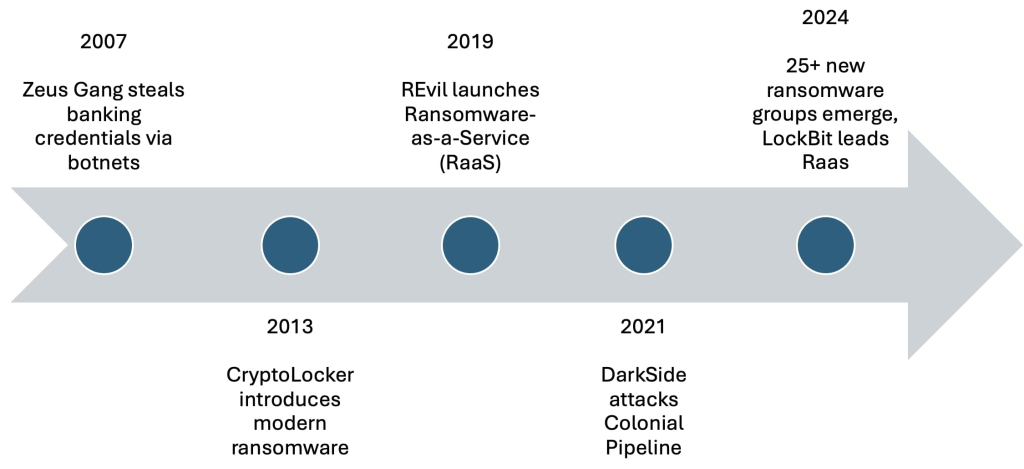

Bunun aksine, organize siber suçlular genellikle finansal kazanca odaklanmıştır. REvil ve DarkSide gibi gruplar, gasp ve hırsızlığa yönelik güvenlik açıklarından yararlanarak hem işletmeleri hem de bireyleri hedef alıyor.

Hizmet Olarak Fidye Yazılımının (RaaS) yükselişi, bu grupların operasyonlarını ölçeklendirmesine olanak tanıdı ve bu da çeşitli sektörlerde önemli mali kazançlar ve kesintilere yol açtı.

Yeni fidye yazılımı gruplarının ortaya çıkışı, organize siber suçların uyarlanabilirliğini ve gelişimini yansıtmaya devam ediyor.

Örneğin BianLian grubu, siber suç ağlarında devam eden yenilikleri sergileyerek ödemeleri en üst düzeye çıkarmak için taktikleri değiştirdi.

Bu gruplar daha sofistike hale geldikçe, uzun süreli ağ sızıntıları ve tedarik zinciri saldırıları gibi geleneksel olarak devlet aktörlerine özgü teknikleri de uyarlıyorlar.

Aşağıda, farklı motivasyon ve hedeflere dayalı olarak ulus devlet aktörleri ile organize siber suçlular arasındaki Temel Farklılıkları özetleyen ayrıntılı bir tablo yer almaktadır:

Ulus devlet taktiklerinin organize siber suç yöntemleriyle yakınsaması benzersiz zorluklar ortaya çıkarıyor. Ulus-devletler, fidye yazılımlarını yalnızca kesinti için değil, aynı zamanda gelir akışı olarak da kullanarak, finansal motivasyona sahip stratejileri giderek daha fazla benimsiyor.

Kuzey Kore’nin operasyonlarını finanse etmek için siber suç gruplarıyla işbirliği yapması ve APT benzeri davranışları taklit eden organize siber suç kampanyalarının artan karmaşıklığı da bu eğilimin altını çiziyor.

Dahası, yapay zekanın (AI) her iki alana entegrasyonu tehdit ortamını karmaşık hale getiriyor.

Saldırıların etkinliğini artırmak, süreçleri otomatikleştirmek ve karmaşık kimlik avı kampanyaları oluşturmak için yapay zeka araçları kullanılıyor; bu da devlet tarafından yönlendirilen ve finansal olarak motive edilen siber faaliyetler arasındaki çizgiyi daha da bulanıklaştırıyor.

Paylaşılan Teknikler ve İlişkilendirmenin Zorlukları

| Bakış açısı | Ulus-Devlet Aktörleri | Organize Siber Suçlar |

| Motivasyonlar | Jeopolitik hedefler: casusluk, siyasi karışıklık, askeri avantaj | Mali kazanç: gasp, hırsızlık, dolandırıcılık, çalınan verilerden para kazanma |

| Hedefler | Uzun vadeli istihbarat toplama, jeopolitik rakiplerin parçalanması, stratejik hedeflere ulaşılması | Hızlı saldırılarla karı maksimuma çıkaran kısa vadeli parasal getiriler |

| Hedefleme | Yüksek değerli hedefler (devlet kurumları, askeri, kritik altyapı) | Zayıf savunmaları hedef alan geniş sektörler (sağlık, perakende, finans) |

| Kaynaklar/Beceri Seviyeleri | Devlet kaynaklarıyla desteklenen; gelişmiş araçlara ve özel istihbarat varlıklarına erişim | Piyasada satılan araçlara güvenin; genellikle devlet aktörlerinden daha az karmaşıktır |

| Operasyonel Karmaşıklık | Özel olarak oluşturulmuş kötü amaçlı yazılımları içeren karmaşık, koordineli işlemler; uzun vadeli sızma | Çoğu zaman fırsatçıdır; Hizmet Olarak Fidye Yazılımı (RaaS) modellerini kullanır |

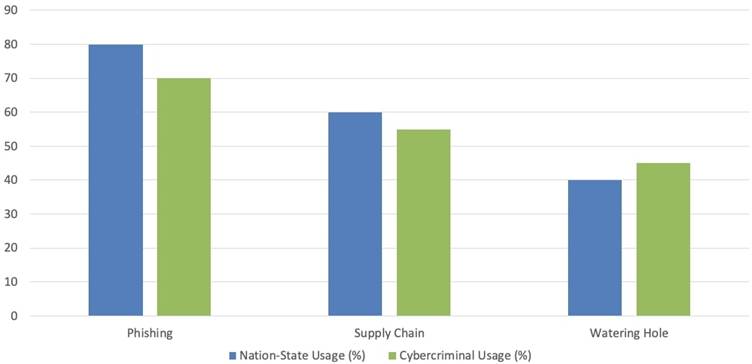

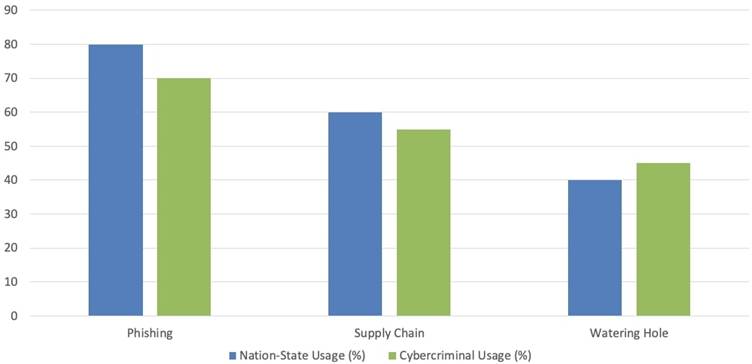

| Saldırı Vektörleri | Kimlik avı, tedarik zinciri saldırıları, sulama deliği saldırıları, sıfır gün saldırıları | Kimlik avı, kaba kuvvet, sosyal mühendislik, yararlanma kitleri |

| Kaçınma Teknikleri | Gelişmiş kaçırma taktikleri (dosyasız kötü amaçlı yazılımlar, rootkit’ler, özel gizleme) | Kullanıma hazır kaçırma araçlarının yanı sıra dosyasız kötü amaçlı yazılımlar da kullanabilir |

| Komuta ve Kontrol (C2) | Gizlilik için şifreli kanalları, Tor’u ve özel altyapıyı kullanır | Anonimlik ve şifrelenmiş kanallar için bulut hizmetlerinden yararlanır |

| İşbirliği | Karşılıklı fayda sağlamak amacıyla siber suçlularla işbirliği yapabilir | Etkinliği artırmak için devlet taktiklerini giderek daha fazla taklit etmek |

| Jeopolitik Etkiler | Eylemlerin ulusal çıkarlarla uyumlu, önemli jeopolitik etkileri olabilir | Öncelikle finansal sonuçlara odaklanılmış; Siyasi sonuçlarla ilgili daha az endişe |

Hem ulus devlet aktörleri hem de siber suçlular, kimlik avı, tedarik zinciri saldırıları ve dosyasız kötü amaçlı yazılımlar gibi benzer araç ve teknikleri kullanıyor.

Bu örtüşme, ilişkilendirmeyi karmaşık hale getirerek bir saldırının kökenini belirlemeyi giderek zorlaştırıyor. Saldırganların soruşturmacıları kimlikleri veya amaçları konusunda yanılttığı sahte bayrak operasyonları, sorumluluğu daha da belirsizleştiriyor.

Bulut hizmetleri ve Tor ağları da dahil olmak üzere paylaşılan komuta ve kontrol (C2) altyapıları, analiz ve müdahale çabalarını karmaşık hale getirir. Her iki saldırgan kategorisi de şifreli kanallar kullandığından, savunmacılar, tehdit aktörlerinin giderek birbirlerinden ayırt edilemez hale geldiği bir ortama uyum sağlamak zorundadır.

Siber tehditlerin manzarası hızla gelişiyor ve ulus devlet aktörlerinin ve organize siber suçluların geleneksel tanımlarına meydan okuyor.

Bunların yakınlaşması, siber güvenlik stratejilerinde, giderek karmaşıklaşan ve iç içe geçmiş bir tehdit ortamına karşı dayanıklılığı artırmayı amaçlayan bir dönüşümü gerektiriyor.

Bu kötü niyetli varlıklar uyum sağladıkça ve işbirliği yaptıkça, uluslararası toplumun savunmaları güçlendirmek ve kritik altyapıları siber savaşın yıkıcı etkilerinden korumak için bir araya gelmesi gerekiyor.

ANY.RUN Threat Intelligence Lookup - Extract Millions of IOC's for Interactive Malware Analysis: Try for Free