Güney Koreli eğitim, inşaat, diplomatik ve siyasi kurumlar, Çin yanlısı bir tehdit aktörü tarafından gerçekleştirilen yeni saldırıların hedefi konumunda. Tonto Takımı.

AhnLab Güvenlik Acil Durum Müdahale Merkezi (ASEC) bu hafta yayınlanan bir raporda, “Son vakalar, grubun kötü niyetli saldırılarını nihayetinde gerçekleştirmek için kötü amaçlı yazılımdan koruma ürünleriyle ilgili bir dosya kullandığını ortaya çıkardı.”

En az 2009’dan beri aktif olan Tonto Ekibi, Asya ve Doğu Avrupa’da çeşitli sektörleri hedefleme konusunda bir geçmişe sahiptir. Bu yılın başlarında grup, siber güvenlik şirketi Group-IB’ye yapılan başarısız bir kimlik avı saldırısıyla ilişkilendirildi.

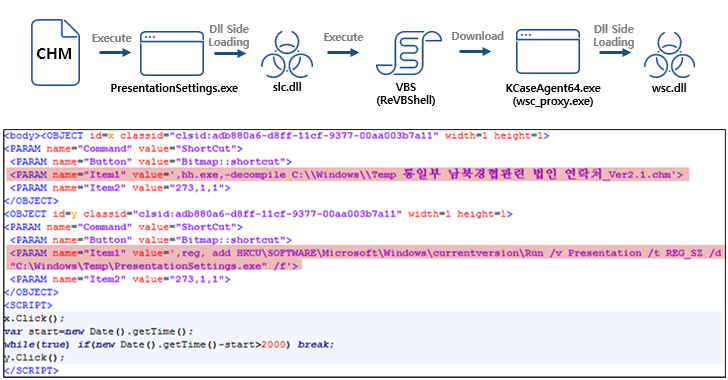

ASEC tarafından keşfedilen saldırı dizisi, kötü amaçlı bir DLL dosyasını (slc.dll) yandan yüklemek ve aynı zamanda tarafından kullanılan açık kaynaklı bir VBScript arka kapısı olan ReVBShell’i başlatmak için bir ikili dosyayı yürüten bir Microsoft Derlenmiş HTML Yardımı (.CHM) dosyasıyla başlar. Tick adında başka bir Çinli tehdit aktörü.

ReVBShell daha sonra ikinci bir yürütülebilir dosyayı, meşru bir Avast yazılım yapılandırma dosyasını (wsc_proxy.exe) indirmek ve ikinci bir hileli DLL’yi (wsc.dll) yandan yüklemek için kullanılır ve sonuç olarak Bisonal uzaktan erişim truva atının konuşlandırılmasına yol açar.

ASEC, “Tonto Ekibi, daha ayrıntılı saldırılar için normal yazılım kullanmak gibi çeşitli yollarla sürekli olarak gelişmektedir” dedi.

Gerçek Zamanlı Koruma ile Fidye Yazılımını Durdurmayı Öğrenin

Web seminerimize katılın ve gerçek zamanlı MFA ve hizmet hesabı koruması ile fidye yazılımı saldırılarını nasıl durduracağınızı öğrenin.

Koltuğumu Kurtar!

Kötü amaçlı yazılım için bir dağıtım vektörü olarak CHM dosyalarının kullanımı yalnızca Çinli tehdit aktörleriyle sınırlı değildir. Benzer saldırı zincirleri, ScarCruft olarak bilinen Kuzey Koreli bir ulus-devlet grubu tarafından, arka kapı hedefli ana bilgisayarlara yönelik güney muadilini hedef alan saldırılarda benimsendi.

APT37, Reaper ve Ricochet Chollima olarak da bilinen düşman, o zamandan beri kullanıcı kimlik bilgilerini toplayabilen ve ek yükler indirebilen RokRAT kötü amaçlı yazılımını dağıtmak için LNK dosyalarını da kullandı.