Yeni keşfedilen “Stayin’ Alive” adlı kampanya, 2021’den beri Asya’daki devlet kuruluşlarını ve telekomünikasyon hizmet sağlayıcılarını hedef alıyor ve tespit edilmekten kaçınmak için çok çeşitli “tek kullanımlık” kötü amaçlı yazılımlar kullanıyor.

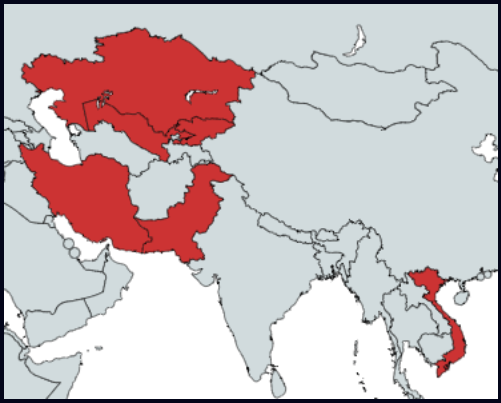

Siber güvenlik firması Check Point’in tespit ettiği kampanya hedeflerinin çoğu Kazakistan, Özbekistan, Pakistan ve Vietnam merkezli olup kampanya halen devam etmektedir.

Saldırıların, çeşitli kötü amaçlı yazılım yükleyicileri ve arka kapıları yüklemek için kötü amaçlı ekler taşıyan hedef odaklı kimlik avı mesajlarına dayanan ‘ToddyCat’ olarak bilinen Çinli casusluk aktöründen kaynaklandığı görülüyor.

Araştırmacılar, tehdit aktörlerinin tespitten kaçmaya ve saldırıların birbirine bağlanmasını önlemeye yardımcı olmak için tek kullanımlık olduğuna inandıkları birçok farklı türde özel araç kullandığını açıklıyor.

Check Point şöyle açıklıyor: “Bu raporda açıklanan geniş araç seti özel yapımdır ve muhtemelen kolaylıkla tek kullanımlıktır. Sonuç olarak, bilinen herhangi bir araç setiyle, hatta kendi aralarında bile net bir kod çakışması göstermezler.”

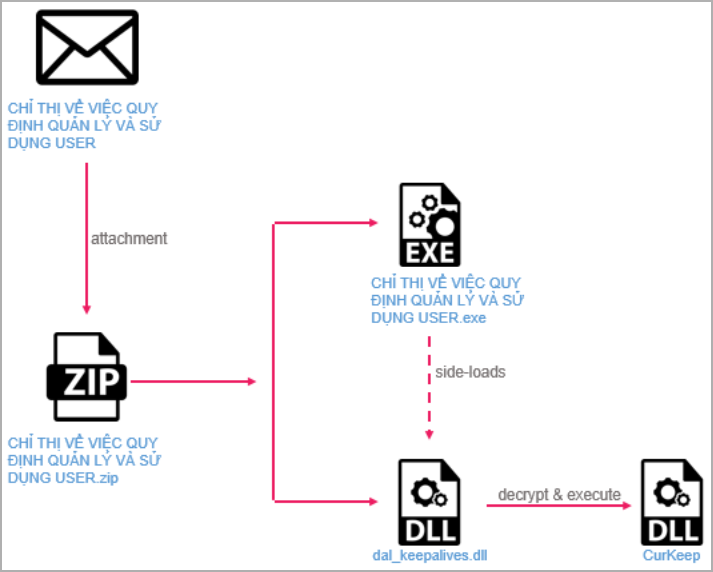

Saldırı bir e-postayla başlar

Saldırı, önemli kuruluşlardaki belirli kişileri hedef alan ve onları ekteki ZIP dosyasını açmaya teşvik eden hedef odaklı kimlik avı e-postasıyla başlıyor.

Arşiv, e-posta içeriğiyle eşleşecek şekilde adlandırılmış, dijital olarak imzalanmış bir yürütülebilir dosya ve Audinate’in Dante Discovery yazılımındaki bir güvenlik açığından (CVE-2022-23748) yararlanarak “CurKeep” kötü amaçlı yazılımını sisteme yandan yükleyen kötü amaçlı bir DLL içeriyor.

CurKeep, ihlal edilen cihazda kalıcılık sağlayan, sistem bilgilerini komuta ve kontrol (C2) sunucusuna gönderen ve ardından komutları bekleyen 10 KB’lik bir arka kapıdır.

Arka kapı, kurbanın Program Dosyaları için bilgisayarda hangi yazılımın yüklü olduğunu gösteren bir dizin listesine sızabilir, komutları yürütebilir ve çıktıyı C2 sunucusuna gönderebilir ve operatörlerinin talimatlarına göre dosya tabanlı görevleri yerine getirebilir.

Kampanya, CurKeep’in ötesinde, esas olarak benzer DLL yan yükleme yöntemleriyle yürütülen, çoğunlukla yükleyiciler olmak üzere diğer araçları da kullanıyor.

Dikkate değer olanlar arasında her biri benzersiz işlevlere ve enfeksiyon mekanizmalarına sahip CurLu yükleyici, CurCore ve CurLog yükleyici bulunur.

CurCore, dosyalar oluşturabildiği ve içeriklerini isteğe bağlı verilerle doldurabildiği, uzaktan komutlar yürütebildiği veya bir dosyayı okuyup verilerini base64 kodlu biçimde döndürebildiği için ikincil yüklerin en ilgi çekici olanıdır.

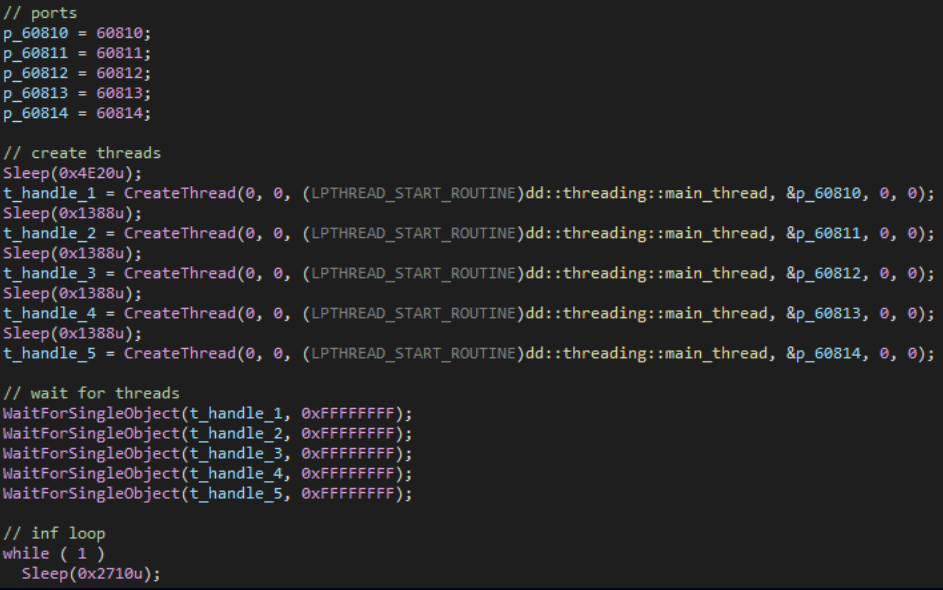

Diğerlerinden öne çıkan bir diğer önemli arka kapı ise, belirli bir XOR şifreli yapılandırma dosyası (‘stylers.bin’) için beş bağlantı noktasındaki (60810 ila 60814) trafiği izleyen pasif bir dinleyici görevi gören ‘StylerServ’dir.

Rapor, StylerServ veya stylers.bin’in tam işlevini veya amacını belirtmiyor ancak muhtemelen diğer kötü amaçlı yazılım bileşenleri için gizli bir yapılandırma sunma mekanizmasının parçası.

Check Point, “Stayin’ Alive” programının bu yükleyicilerin ve yüklerin çeşitli örneklerini ve varyantlarını kullandığını ve genellikle belirli bölgesel hedeflere (dil, dosya adları, temalar) göre uyarlandığını bildiriyor.

Güvenlik şirketi, yeni tanımlanan kümenin muhtemelen daha keşfedilmemiş araçlar ve saldırı yöntemleri içeren daha geniş bir kampanyanın parçası olduğunu söylüyor.

Saldırılarda görülen çok çeşitli farklı araçlara ve bunların özelleştirme düzeylerine bakılırsa, bunların tek kullanımlık olduğu görülüyor.

Bu araçlardaki kod farklılıklarına rağmen hepsi, Kaspersky’nin daha önce bir grup Çinli siber casus olan ToddyCat’e bağladığı aynı altyapıya bağlanıyor.