John Tuckner ve iş akışı ve otomasyon platformu Tines ekibi tarafından oluşturulan SOC Otomasyon Yetenek Matrisi (SOC ACM), güvenlik operasyonları ekiplerinin otomasyon yeteneklerini anlamalarına ve olaylara daha etkili bir şekilde yanıt vermelerine yardımcı olmak için tasarlanmış bir dizi tekniktir.

Otomasyon fırsatları listelerini içeren, özelleştirilebilir, satıcıdan bağımsız bir araç olan bu araç, Ocak 2023’teki lansmanından bu yana güvenlik topluluğu üyeleri tarafından, özellikle de Airbnb mühendisi Allyn Stott’un BSides ve Black Hat konuşmasında paylaşılıyor ve tavsiye ediliyor. Endişelenmeyi Durdurmayı ve Modern Bir Tespit ve Yanıt Programı Oluşturmayı Nasıl Öğrendim?.

SOC ACM, MITRE ATT&CK ve RE&CT çerçeveleriyle karşılaştırıldı ve bir kullanıcı şunu söyledi: “SOAR otomasyonlarının sınıflandırılması için bir standart olabilir, biraz RE&CT çerçevesine benzer, ancak daha fazla otomasyon odaklı olabilir.” Fintech, Bulut Güvenliği ve ötesindeki kuruluşlar tarafından güvenlik otomasyon programlarının değerlendirilmesi ve optimize edilmesi için bir temel olarak kullanılmaktadır.

Burada SOC ACM’nin nasıl çalıştığına daha yakından bakacağız ve onu kuruluşunuzda nasıl kullanabileceğinizi paylaşacağız.

SOC Otomasyon Yetenek Matrisi nedir?

SOC Otomasyon Yetenek Matrisi, güvenlik operasyonları ekiplerinin yaygın siber güvenlik olaylarına proaktif bir şekilde yanıt vermesini sağlayan etkileşimli bir teknikler dizisidir.

Bu, herhangi bir ürün veya hizmetle ilgili belirli kullanım durumlarının bir listesi değil, bir kuruluşun takip edebileceği yetenekler hakkında düşünmenin bir yoludur.

Yeni başlayanların güvenlik otomasyonuyla nelerin mümkün olduğunu anlamaları için sağlam bir temel sunar. Daha gelişmiş programlar için gelecekteki uygulamalara yönelik bir ilham kaynağı, başarıyı ölçmek için bir araç ve sonuçları raporlamak için bir araç olarak hizmet eder.

Araç satıcıdan bağımsız olmasına rağmen, güvenlik uygulayıcıları tarafından diğer güvenlik uygulayıcılarının görev açısından kritik süreçlerini otomatikleştirmelerine yardımcı olmak için geliştirilen Tines gibi bir platformla iyi bir şekilde eşleşiyor.

SOC Otomasyon Yetenek Matrisi nasıl çalışır?

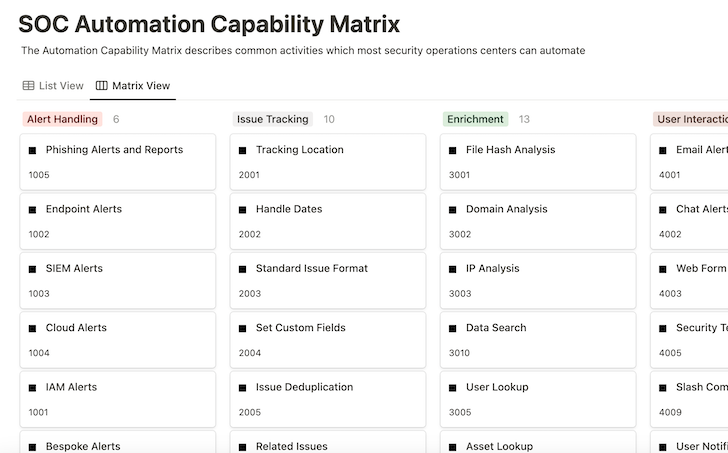

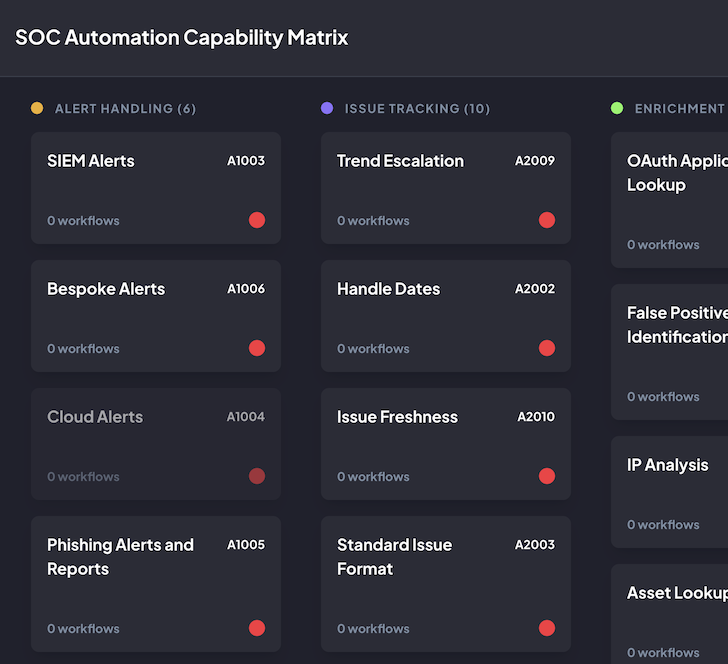

SOC ACM, otomasyon yeteneklerini içeren kategorilere ayrılmıştır.

Her yetenek şunları içerir:

- Açıklama – yeteneğin ne yaptığına dair kısa bir genel bakış

- Teknikler – yeteneğin nasıl uygulanacağına ilişkin teknolojiden bağımsız fikirler

- Örnekler – Tines kütüphanesindeki ilgili iş akışı şablonları

- Referanslar – yeteneğe katkıda bulunan diğer araştırmalar

Çerçeve, kategoriler içinde soldan sağa ve yukarıdan aşağıya doğru okunur. Hangi yeteneklerin en fazla değer getirdiği veya uygulanmasının daha kolay olduğu konusunda asgari düzeyde fikir sahibi olunsa da çerçeve, kuruluşların en değerli buldukları şeylere uyarlanabilir.

Her yetenek matriste tek başına yer alabilir, ancak birçok yeteneğin bir araya getirilmesi çok daha karmaşık ve etkili sonuçlar üretebilir.

SOC Otomasyon Yetenek Matrisi nasıl kullanılır?

Daha sonra, kimlik avı yanıtını örnek alarak SOC ACM’nin nasıl kullanılacağını göstereceğiz. Birçok kuruluş, kötü amaçlı e-postalara uygun şekilde yanıt vermek amacıyla şüpheli iletileri bulmak ve analiz etmek için birden fazla teknik kullanır.

Başlangıç olarak, rutin bir kimlik avı araştırmasının içerebileceği bazı süreçler şunlardır:

- Kimlik avı e-postası veya uyarısı alma

- İşleme için güvenlik ekibine bir bildirim gönderin

- Analizi izlemek ve kaydetmek için bir bilet oluşturun

- Ekler, bağlantılar ve e-posta iletisi başlıkları da dahil olmak üzere e-postanın öğelerini inceleyin

- Şüpheleniyorsanız e-postayı silin ve özellikleri engellenenler listesine ekleyin

- Alıcıya durum güncellemesi içeren bir bildirim gönderin

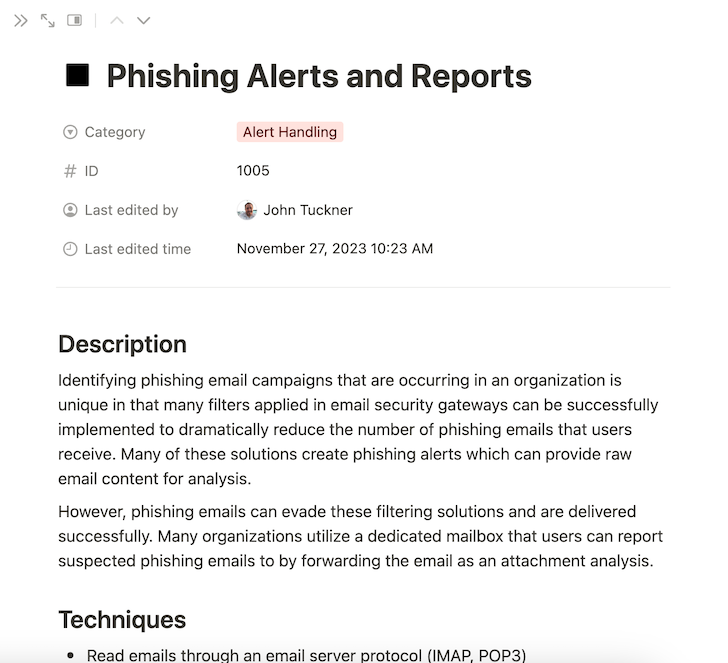

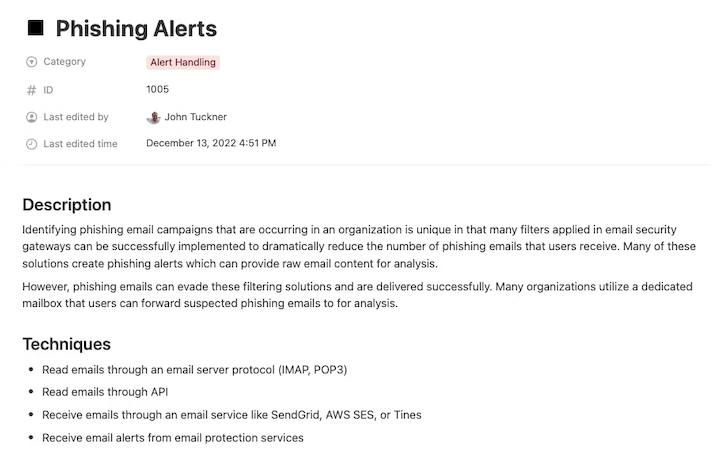

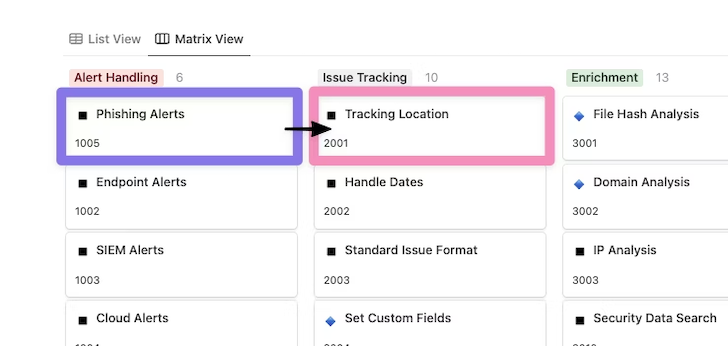

Matris özelliği dahilinde, Uyarı İşleme bölümünde Kimlik Avı Uyarıları görünür; birçok kuruluşun, şüpheli e-postaların gelen kutularına teslim edilmesini önlemek için e-posta güvenlik ağ geçitleri gibi araçlar kullandığını ve aynı zamanda otomatikleştirilebilecek saldırı kampanyalarına ilişkin uyarılar oluşturduğunu belirtiyor.

Bu yetenek aynı zamanda kullanıcıların filtrelerden geçmiş olabilecek kimlik avı e-postalarını kolayca iletebilmeleri için amaca yönelik bir gelen kutusu oluşturmaya yönelik bir stratejinin de ana hatlarını çiziyor. Bu yeteneklerin her ikisinin de uygulanması, bir otomasyon iş akışını başlatma fırsatı sunar.

Kullanıcı raporlaması veya oluşturulan uyarı aracılığıyla şüpheli bir mesaj tanımlandığında daha fazla otomasyon özelliği kullanılabilir hale gelir. Önerilerden biri, her uyarının yaşam döngüsünü mümkün olan en kısa sürede takip edecek bir konum oluşturmaktır.

Sorun Takibi bölümündeki Konum Takip özelliğini kullanarak bu uyarıların nereye kaydedilmesi, güncellenmesi ve raporlanması gerektiğini belirleyebiliriz. Süreci genişletmek için iş akışının artık Otomasyon Yetenek Matrisi’nin bölümleri arasında nasıl hareket ettiğine dikkat edin.

Uyarı ve izleme konumu belirlendikten sonra, söz konusu kimlik avı uyarısının kapsamlı bir analizini gerçekleştirmeye doğru ilerleyebiliriz. Kimlik avı e-postaları genellikle potansiyel olarak kötü amaçlı ekler ve kimlik doğrulama materyalini yakalamak için şüpheli bağlantılar içerir ve genellikle sahte kaynaklardan gönderilir.

Zenginleştirme aşamasına geçerken, en azından birkaç temel yeteneği kullanmaya odaklanmak istiyoruz: E-posta gövdesinde bulunan tüm bağlantılar için Etki Alanı Analizi, e-postanın eklerine bakmak için Dosya Karma Analizi/Dosya Analizi ve e-postanın eklerine bakmak için E-posta Nitelikleri. Sahte adreslerden gelen e-posta işaretlerini bulmak için e-posta başlıklarını daha derinlemesine inceleyin.

Zenginleştirme fırsatları için, bu yetenekleri sağlamak üzere kullanılabilecek API odaklı araç ve hizmet seçeneklerinin sayısı katlanarak artıyor. Bazı yaygın seçenekler arasında dosyalar için VirusTotal, etki alanları için URLscan ve gönderen bilgileri için EmailRep bulunur. Bu zenginleştirme sonuçlarının her biri, sonuçları belgelemek ve analistlere sonuçlara ilişkin bir görüş sağlamak için daha önce belirlenen ilgili izleme konumuna kaydedilebilir.

Bu, analistlere mümkün olduğunca fazla bilgi sağlamak için aynı otomasyon iş akışına aynı bölümden kaç yeteneğin uygulanabileceğini gösterir.

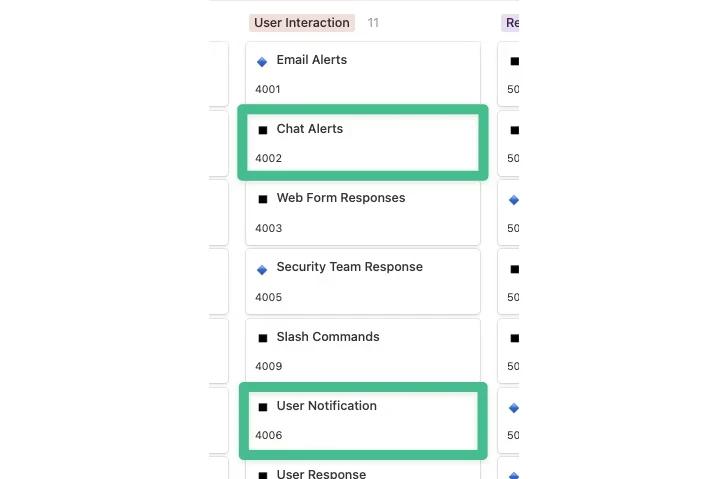

Zenginleşme gerçekleştikten sonra zaten bir karara varılmış olabilir, ancak daha büyük olasılıkla sorunun bir analist tarafından hızlı bir şekilde incelenmesi gerekecektir. Bu noktada Kullanıcı Etkileşimi bölümü kritik hale geliyor.

Başlangıç olarak, bir Slack kanalındaki güvenlik ekibine bir kimlik avı e-postasının geldiğini ve bir izleme sorununun oluşturulduğunu bildirmek için Sohbet Uyarılarını kullanabiliriz; ek bağlam incelenmeye hazır oldukça çeşitli zenginleştirme ayrıntıları da eklenir.

Bu, güvenlik ekibinin bilgilendirilmesiyle ilgilenir, ancak etkilenebilecek veya e-postayı bildiren kullanıcıları güncellemeye ne dersiniz? Özellikle kimlik avı müdahale süreçleri benzersizdir çünkü birçok kuruluş, kullanıcıları şüpheli olarak tanımlayabilecekleri e-postaları bildirmeleri konusunda aktif olarak eğitmektedir. Bu kullanıcıları kısa bir süre içinde güvenilir bir kararla bilgilendirmek, hassas belgelerin hızlı bir şekilde imzalanması veya kitlesel kötü amaçlı yazılım salgınlarının önlenmesi gibi operasyonları güçlendirmenin harika bir yoludur.

Bunu yapmak için, e-postayı bildiren kullanıcıyı tanımlamak ve onlara e-posta analizinin sonuçlarını sağlamak için Kullanıcı Bildirimi özelliğini kullanabiliriz. Kullanıcı Etkileşimi söz konusu olduğunda, yalnızca güvenlik ekibine ek bildirimde bulunulması değil, aynı zamanda erişimin genişletilmesi ve diğerlerinin doğru kararları almaları için gerçek zamanlı bilgilerle güçlendirilmesi de söz konusudur.

Bu noktada pek çok faaliyet gerçekleşti ve elimizde pek çok bilgi var. Daha fazla bilgi her zaman yararlı olsa da, sonuçta en önemli şey bu bilgiye göre hareket etmek ve sonuç olarak iyileştirme aşamasına geçmektir. Daha önce topladığımız veri noktalarının (göstergelerin) çoğu, iyileştirme eylemi için kullanılabilir. Durumun gidişatına bağlı olarak aşağıdaki adımlardan bazılarını atabiliriz:

- Etki alanı engelleme listesi: Şüpheli olarak tanımlanan tüm etki alanlarını ve URL’leri engellenenler listesine ekleyin.

- Dosya karma engelleme listesi: Kötü amaçlı olarak tanımlanan tüm dosya karmalarını bir engelleme listesine ekleyin.

- E-posta silme: Bir saldırı kampanyasıyla ilgili e-postaları gelen kutularından kaldırın.

- Şifre geçersiz kılma: Kimlik avı web sitesine kimlik bilgilerini gönderdiği tespit edilen tüm kullanıcıların şifrelerini değiştirin.

Herhangi bir iyileştirmenin anahtarı, özellikle güven oluşturmak için otomasyonu kullanırken neyin mümkün olduğunu bilmek ve küçükten başlamaktır. Bunu yapmanın bir yolu, düzeltme eylemlerini gerçekleştirmek için manuel olarak tıklatılması gereken bağlantıları veya düğmeleri tekrarlanabilir bir şekilde sağlamaktır. Tam otomasyon uygulamak istiyorsanız, engellenebilecek şüpheli alan adlarının listesini tutmak size büyük fayda sağlar, risk azdır ve hatalar oluştuğunda çok az genel etkiyle hızlı bir şekilde düzeltilebilir.

Sürece uçtan uca baktığımızda, birçok siber güvenlik ekibi için kritik eylemlerin otomatikleştirilmesine yardımcı olmak amacıyla aşağıdaki yeteneklerden faydalandık:

- Kimlik avı uyarıları

- Takip konumu

- Dosya karma analizi

- Etki alanı analizi

- E-posta özellikleri

- Sohbet uyarıları

- Kullanıcı bildirimi

- Etki alanı engelleme listesi

- Dosya karma engelleme listesi

- E-posta silme

- Şifre geçersiz kılma

Kuruluşunuzda bu yetenekleri kimlik avı gibi tek bir süreci ele alacak şekilde geliştirmenin önemli bir faydası, bu yeteneklerin çoğunun artık kötü amaçlı yazılım tespiti veya şüpheli oturum açma işlemlerini yönetme gibi ek amaçlar için yeniden kullanılabilecek olması ve böylece sonraki her otomasyon fırsatının daha kolay hale getirilmesidir.

Matrisin özelleştirilmesi

SOC ACM’yi kendileri yönetmeyi veya katkıda bulunmayı tercih edenler için GitHub’da da mevcuttur.

Bu şekilde SOC ACM ihtiyaçlarınıza uyacak şekilde tamamen özelleştirilebilir. Bu içerir:

- Yeni kategoriler ve yetenekler ekleme

- Önceliklerinize göre yeniden düzenleme

- Bu yeteneklerle uyumlu otomasyon iş akışlarını izleme

- Yapılandırmayı dışa aktarma

- Karanlık ve aydınlık modu

Ayrıca ayrı panolar oluşturarak farklı ortamları veya farklı organizasyonları farklı şekilde değerlendirebilirsiniz. Örneğin, kuruluşunuz sizinkinden farklı yeteneklere sahip bir şirket satın alırsa, bu ortamı tamamen farklı bir şekilde görselleştirmek için matrisi kullanabilirsiniz.

Bu yapılandırmanın tümü gizlilik amacıyla tarayıcınızda yerel olarak saklanabilir. Yapılandırmayı dışa aktarmanın yanı sıra, geçmiş değerlendirmeleri canlandırmak için oturum açma hesabı olmadan ve herhangi bir izleme olmadan içe aktarabilirsiniz.

Bir raporlama aracı olarak SOC ACM

GitHub’da SOC ACM’ye erişen ekipler, otomasyon yolculuğunun neresinde olduklarını görsel olarak göstermek ve otomasyon programlarının değerini liderlere ve diğer önemli paydaşlara iletmek için de matrisi kullanabilir.

Ekipler, birkaç yeteneği uyguladıktan kısa bir süre sonra en çok hangi yetenekleri kullandıklarını, ilişkili etkinlikleri ve bunların zamandan kazanılan zaman veya azaltılan yanıt süresi gibi değerlerini anlayacaklardır. Bu, sonuçları ilgili ekiplerle paylaşmalarına ve bir sonraki adımda neye öncelik vereceklerine karar vermelerine olanak tanır.

Örnek olay: SOC ACM ile değeri göstermek için tasarruf edilen zamanın ve yürütmelerin izlenmesi

SOC Otomasyon Yetenek Matrisinin yaratıcısı John Tuckner, Tines Roadshow: San Francisco’da, matrisi kullanarak otomasyon programlarını değerlendirmek ve geliştirmek için bir Fintech şirketiyle nasıl çalıştığını paylaştı. Tuckner’a şunları söylediler: “Otomasyon Yetenek Matrisi, iş akışlarımızı düzenlememize, hangi iş akışlarının bize en çok zaman kazandırdığını belirlememize ve gelecekteki fırsat alanlarını vurgulamamıza yardımcı oluyor.”

Öne çıkanlar:

- 25 özellik uygulandı ve etiketlendi

- 2.000 yürütme ile Slack eğik çizgi komutlarını kullanan 10 iş akışı

- Çok faktörlü istem gönderme iş akışları ayda 6,5 saat zaman tasarrufu sağlamak üzere 721 kez çalıştırıldı

Öneriler:

- Yanıt yetenekleri, “IP listesi”, “etki alanı listesi” ve “karma listesi” için IOC listelerinin yönetilmesine bakın.

- Vaka yönetimini kullanırken kazanılan zamandan tasarruf edilen çabaları belgeleyin ve vurgulayın.

Gelecekteki durum – neyi farklı yapacakları:

- Dağıtılmış uyarılarla mücadele ve Slack aracılığıyla kullanıcı etkileşimi

- Kullanıcı bildirimi

- Kullanıcı yanıtı

- Slack botu kullanmak ve raporları yönlendirmek ve doğru alt ekibe sormak için güvenlik Slack kanalını ve olay raporlamasını güncelleme

- Acil durum kaynaklarını bilgilendirin

- Zamanlanmış yükseltmeler

- Eğik çizgi komutları

- Slack botumuz aracılığıyla Tines otomasyonu aracılığıyla daha fazla yanıt eylemi ekleyin

- Eser toplama

- MFA cihazını devre dışı bırakma

- Varlık arama (yalnızca uç noktaları değil, bulut varlıklarını da içermesi gerekir)

SOC Otomasyon Yetenek Matrisi, otomasyon yolculuklarının her aşamasındaki ekipler için yararlı bir kaynaktır ve bir sonraki otomasyon yapıları için ilham sağlar ve otomasyon programlarını değerlendirmeleri için bir araç sağlar.

SOC Otomasyon Yetenek Matrisini daha ayrıntılı olarak incelemek isterseniz bunu Tines ekibinin barındırdığı Notion’da bulacaksınız.