Tehdit aktörlerinin, hem Windows hem de Linux sistemlerinde web mermileri ve gelişmiş kötü amaçlı yazılımları dağıtmak için dosya yükleme güvenlik açıklarından yararlandığı gözlemlenmiştir.

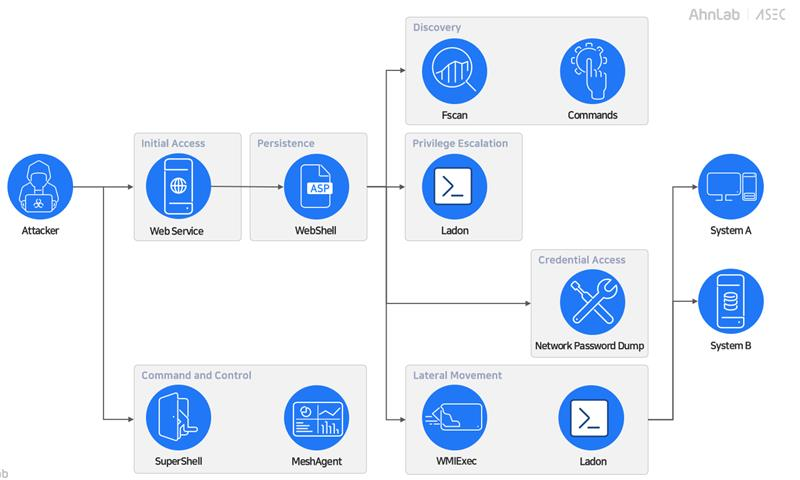

Halka açık araçların ve özel kötü niyetli yüklerin bir karışımını sergileyen kampanya, başlangıç erişim, kalıcılık ve yanal hareket yoluyla organizasyonel ağları tehlikeye atmak için oldukça koordineli bir çabayı gösteriyor.

Sofistike Saldırı Kampanyası

Güvenlik araştırmacıları, Meshagent, Supershell ve arka kapı kötü amaçlı yazılım wograt gibi araçların kullanımını tespit ettiler ve bu araçların tarihsel kullanım modellerine dayanan Çince konuşan saldırganlara potansiyel bir bağlantı olduğunu düşündürdü.

.png

)

Saldırganların stratejisi, ASP ve ASPX formatlarında helikopter, Godzilla ve REGE-ORG gibi web mermilerini yüklemeyi ve tehlikeye girmiş sistemler üzerinde kalıcı uzaktan kumanda sağlayan web sunucularındaki, özellikle Windows IIS ortamlarındaki güvenlik açıklarını kullanmayı içerir.

Saldırı zinciri, dosya yükleme kusurlarının kullanımı ile başlar ve saldırganların komut yürütme ve keşif için belirli sunucu yollarına web mermileri dikmesine izin verir.

Gibi Komutlar ipconfig– whoamiVe netstat -ano FSCAN gibi araçlar ek hedefleri tanımlamak için ağ taramasını kolaylaştırırken sistem bilgilerini toplamak için kullanılır.

Çok aşamalı saldırı süreci

Ayrıcalık artışı, Çince konuşan tehdit aktörleri arasında popüler olan bir araç olan Ladon, genellikle PowerShell varyantı Powerladon aracılığıyla Sweetpotato gibi daha yüksek izinler kazanmak için komutlarla elde edilir.

Komut ve kontrol için, birden fazla platformu destekleyen GO tabanlı bir ters kabuk ve uzak masaüstü özellikleri sunan Meshagent, erişimi korumak için proxy araçlarının yanına dağıtılır.

Özellikle, kampanya, kötü niyetli dağıtım noktalarında ELF tabanlı kötü amaçlı yazılımların varlığıyla kanıtlandığı gibi Linux sunucularını da hedeflemektedir.

Açık kaynaklı küçük kabuktan esinlenen bir arka kapı olan Wograt, anotePad gibi platformlardan yararlanan önceki saldırılara bağlandı ve aynı C&C sunucu adresleri tekrarlayan bir tehdit oyuncusuna işaret ediyor.

WMIExec ve Ladon üzerinden ağ şifresi dökümü ve yanal hareket gibi araçları kullanarak kimlik bilgisi hırsızlığı, ağ içindeki kontrolü genişletmek için dahili sistemleri ve hatta MS-SQL sunucularını hedefleyerek saldırının etkisini artırır.

Nihai hedef belirsiz olmakla birlikte, potansiyel sonuçlar veri açığa çıkma veya fidye yazılımı dağıtımını içerir ve etkilenen kuruluşlar için ciddi bir risk oluşturur.

Uzlaşma Göstergeleri (IOCS)

Aşağıdaki tabloda, güvenlik analizi tarafından sağlanan bu kampanya ile ilişkili anahtar IOC’ler listelenmektedir.

| Tip | Değer |

|---|---|

| MD5 | 06bef1f7c6fb21f8266f8c9f9ae2d9 |

| 3F6211234C0889142414F7B579D43C38 | |

| 460953F7F1E490207D37F95C4F430A | |

| 4C8CDC6F1838489ED2BEB4978220CB | |

| 5C835258FC39104F198BCA243E730D57 | |

| Url | http://139.180.142.127/invoke-wmiexec.ps1 |

| http://45.76.219.39/bb | |

| http://45.76.219.39/mc.exe | |

| http://66.42.113.183/acccc | |

| http://66.42.113.183/kblockd | |

| Fqdn | linuxwork.net |

| Ivır zıvır | 108.61.247.121 |

| 66.42.113.183 |

Bu haberi ilginç bul! Anında güncellemeler almak için bizi Google News, LinkedIn ve X’te takip edin