Tehdit aktörleri ‘Google Apps Script’ geliştirme platformunu, meşru görünen ve giriş kimlik bilgilerini çalan kimlik avı sayfalarını barındırmak için kötüye kullanıyor.

Bu yeni eğilim, hileli giriş penceresinin “meşru bir giriş ekranı gibi görünmek için özenle tasarlandığı” konusunda uyaran Cofense’deki güvenlik araştırmacıları tarafından tespit edildi.

Cofense, “Saldırı, Google’ın ürün paketine entegre edilmiş bir geliştirme platformu olan Google Apps Script kullanan bir web sayfasına bağlantı içeren bir fatura olarak maskelenen bir e -posta kullanıyor” diye açıklıyor.

“Hish avı sayfasını Google’ın güvenilir ortamında barındırarak, saldırganlar bir özgünlük yanılsaması yaratıyor. Bu, alıcıları hassas bilgileri teslim etmeye kandırmayı kolaylaştırıyor.”

Meşru hizmet kötüye kullanımı

Google Apps Script, Google’dan kullanıcıların görevleri otomatikleştirmelerine ve Google sayfaları, Docs, Drive, Gmail ve Takvim gibi Google çalışma alanı ürünlerinin işlevselliğini genişletmesine olanak tanıyan JavaScript tabanlı bir bulut komut dosyası platformudur.

Bu komut dosyaları, çoğu güvenlik ürününe izin verilen “script.google.com” altında güvenilir bir Google alanında çalışır.

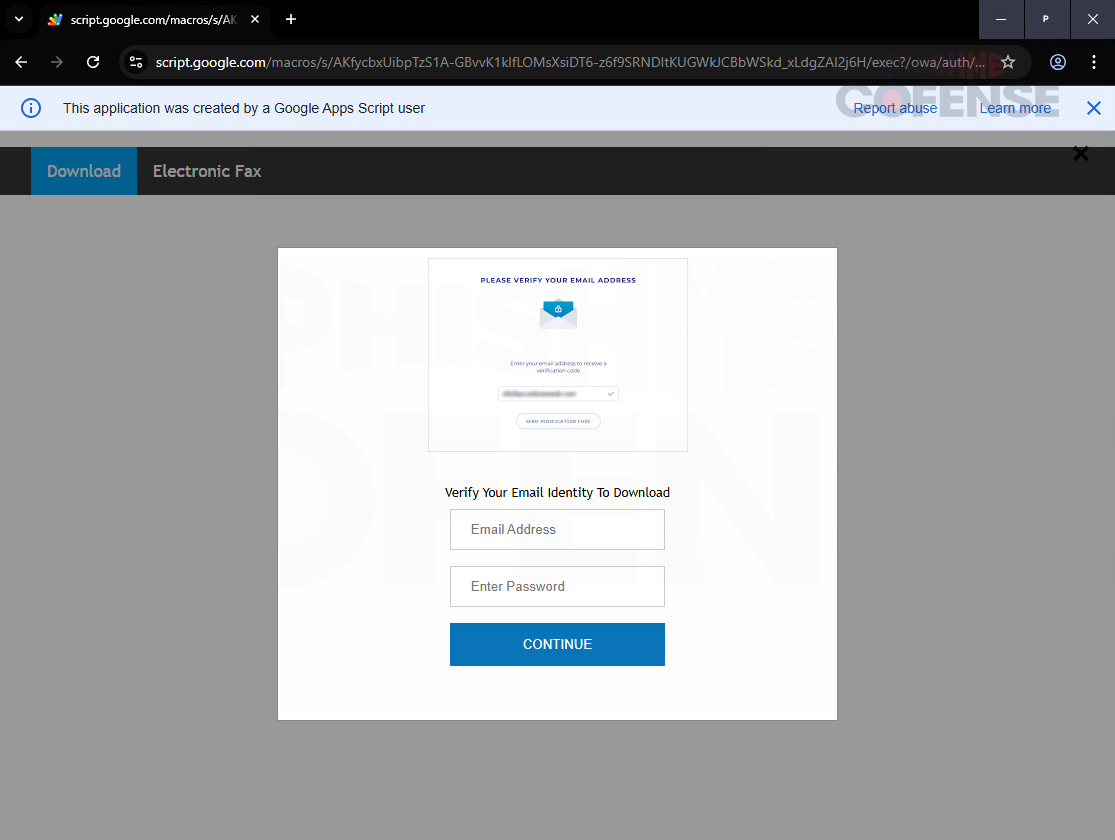

Saldırganlar, mağdurların girdiği kimlik bilgilerini yakalamak için sahte bir giriş sayfası görüntüleyen bir Google Apps komut dosyası yazar. Veriler gizli bir istek yoluyla saldırganın sunucusuna eklenir.

Kaynak: Kofense

Platform, bir hesabı olan herkesin bir komut dosyası olarak bir Google alanı vererek bir komut dosyası yayınlamasına izin verdiğinden, tehdit aktörleri, herhangi bir uyarıyı tetiklemeyen bir kimlik avı e -postası aracılığıyla kurbanlarla kolayca paylaşabilir.

Kimlik avı e-postası, alıcı için kötü amaçlı Google tarafından barındırılan kimlik avı sayfasına bağlantı veren bir fatura ödemesi veya vergi ile ilgili harekete geçirici mesaj içerir.

.jpg)

Kaynak: Kofense

Mağdur kullanıcı adlarını ve şifrelerini girdikten sonra, şüpheyi düşürecek ve tehdit aktörlerine çalınan verilerden yararlanmak için zaman veren meşru hizmete yönlendirilirler.

Google Apps Script, kaçınma ve operasyonel verimlilik için kötüye kullanmak için meşru platformlar arayan kimlik avı aktörlerinin yeni odağı gibi görünüyor.

Bu durumda, saldırganlara yeni bir bağlantıyı yeniden göndermek zorunda kalmadan komut dosyalarını uzaktan ayarlama esnekliği verir ve farklı bir cazibeye çok fazla çaba sarf etmeden geçer.

Etkili bir savunma önlemi, e -posta güvenliğini bulut hizmeti bağlantılarını incelemek ve mümkünse Google Apps komut dosyasına erişimi tamamen engellemek veya en azından potansiyel olarak tehlikeli olarak işaretleyecek şekilde yapılandırmalıdır.

BleepingComputer, Cofense’nin bulgularına yanıt olarak herhangi bir istismar karşıtı önlemi uygulamayı planlayıp planlamadığını sormak için Google ile iletişime geçti, ancak yayından itibaren duymadık.

14 metrelik kötü niyetli eylemlerin analizine dayanarak, saldırıların% 93’ünün ve bunlara karşı nasıl savunulacağının arkasındaki en iyi 10 MITER ATT & CK tekniklerini keşfedin.