Gelişmiş bir tehdit aktörü, kurumsal bir ağa sızmak, hassas verileri sızdırmak ve Lynx fidye yazılımını kritik altyapıya dağıtmak için ele geçirilen Uzak Masaüstü Protokolü (RDP) kimlik bilgilerinden yararlanarak dokuz güne yayılan çok aşamalı bir fidye yazılımı saldırısı düzenledi.

Saldırı, önceden güvenliği ihlal edilmiş kimlik bilgileri kullanılarak başarılı bir RDP oturum açma işlemiyle başlatıldı; bu, tehdit aktörünün bir ilk erişim aracısı aracılığıyla geçerli kimlik doğrulama ayrıntıları elde ettiğinin, kimlik bilgilerini çalan kötü amaçlı yazılımların veya önceki veri ihlallerinden elde edilen parolaları yeniden kullandığının kritik bir göstergesidir.

İzinsiz giriş, uygulamalı klavye etkinliğini keşif ve yanal hareket için meşru araçlarla birleştiren metodik bir yaklaşımı göstermektedir.

Herhangi bir başarısız kimlik doğrulama girişiminin olmaması, saldırganın saldırıyı başlatmadan önce geçerli kimlik bilgilerine sahip olduğunu gösteriyor.

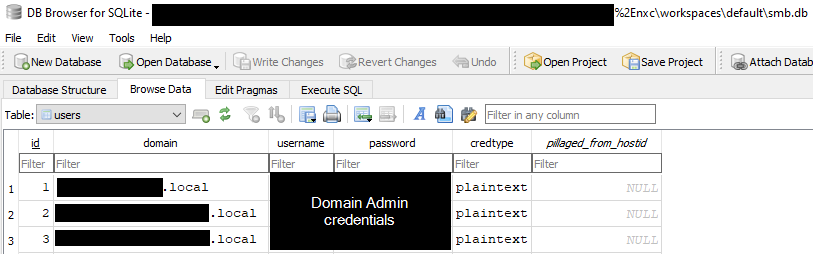

Tehdit aktörü, ilk erişimden sonraki on dakika içinde, güvenliği ihlal edilmiş ayrı etki alanı yöneticisi kimlik bilgilerini kullanarak bir etki alanı denetleyicisine bağlanarak ayrıcalıkları yükseltti.

Ayrıcalıklı altyapıya yapılan bu hızlı dönüş, saldırganın hazırlıklı olduğunu ve birden fazla kimlik bilgisi kümesine erişimini ortaya koyuyor.

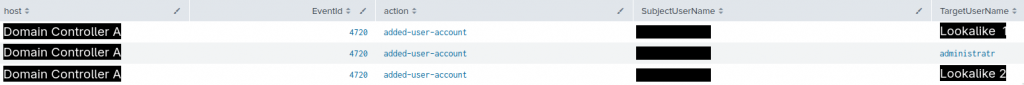

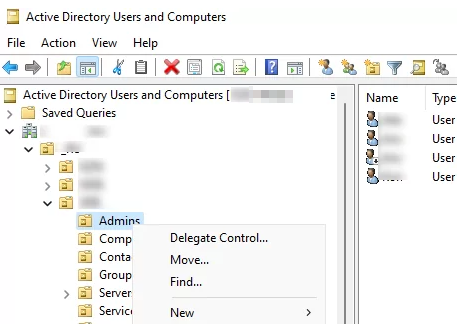

Tehdit aktörü, etki alanı denetleyicisine girdikten sonra meşru sistem hesaplarını taklit eden adlara sahip üç yeni kullanıcı hesabı oluşturarak kalıcılık sağladı: “administrtratr”, “Lookalike 1” ve “Lookalike 2.”

Her üç hesap da süresi dolmayan parolalarla yapılandırıldı ve Etki Alanı Yöneticileri de dahil olmak üzere ayrıcalıklı güvenlik gruplarına eklendi; böylece ilk kimlik bilgileri keşfedilse bile kalıcı erişim sağlandı.

Sistematik Ağ Keşfi

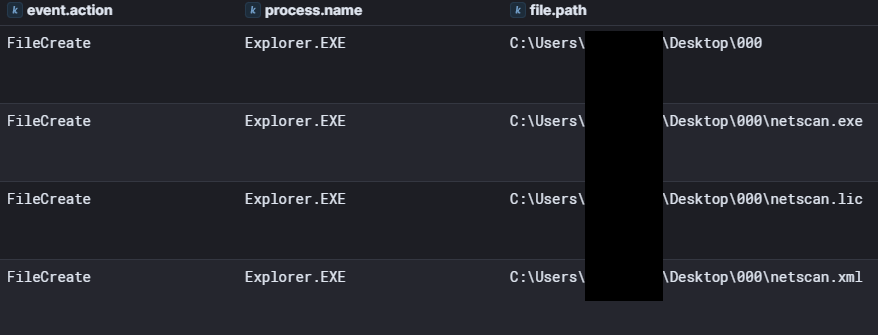

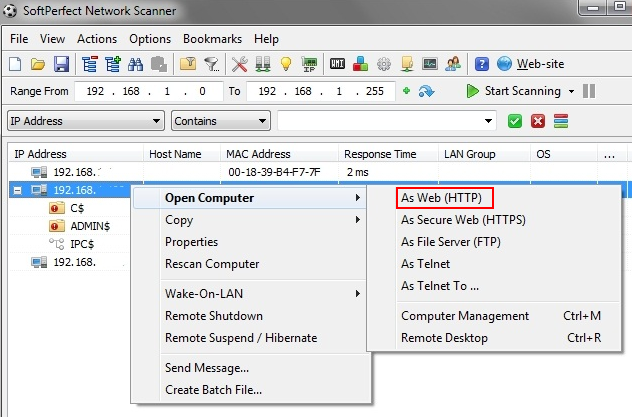

Sonraki altı gün boyunca tehdit aktörü, etki alanı yöneticisi kimlik bilgileriyle yapılandırılmış SoftPerfect Ağ Tarayıcısını kullanarak kapsamlı bir ağ keşfi gerçekleştirdi.

Tarayıcı, tüm ortamdaki dosya paylaşımlarını, iş istasyonlarını ve ağ altyapısını numaralandıracak şekilde titizlikle yapılandırıldı.

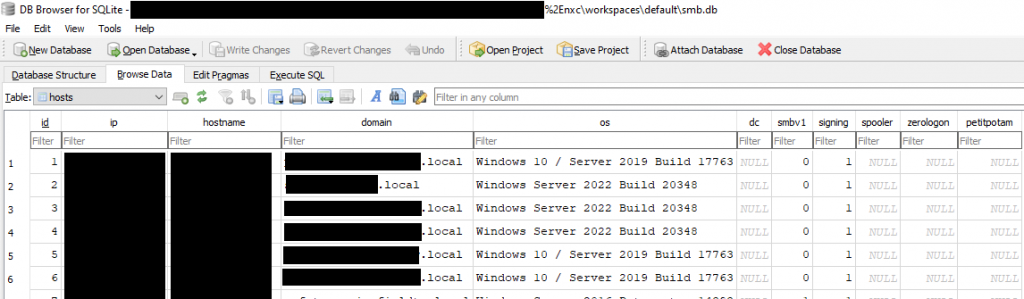

Saldırgan, bu araca ek olarak, 445 numaralı bağlantı noktasında parola püskürtme ve SMB numaralandırma gerçekleştirmek için bir ağ istismar yardımcı programı olan NetExec’i konuşlandırdı ve birden çok etki alanı denetleyicisini, hipervizörü ve dosya sunucusunu başarıyla tanımladı.

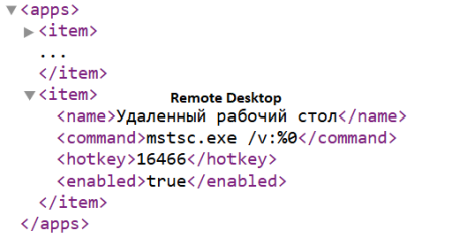

Netscan’de ayrıca Uzak Masaüstü ve Bilgisayar Yönetimi için CTRL + R ve CTRL + M ile eşlenen varsayılan kısayol tuşları etkinleştirilmişti.

Keşif faaliyetleri, yedekleme sunucularına, hipervizör altyapısına ve güvenlik duvarları ve VPN cihazları da dahil olmak üzere ağ cihazlarına yapılan ziyaretlerle serpiştirildi.

Altıncı günde tehdit aktörü, ağ paylaşımlarındaki hassas dosyaları geçici bir dosya paylaşım hizmeti olan temp.sh’ye yüklemeden önce arşivlere sıkıştırmak için 7-Zip kullanarak birden fazla dosya sunucusunu hedef aldı.

Yükleme portalına yapılan çok sayıda ziyaret, birkaç büyük arşivin oluşturulmasıyla ilişkilendirildi ve önemli miktarda verinin dışarı sızdırıldığını doğruladı.

Active Directory Kullanıcıları ve Bilgisayarları ek bileşenini (dsa.msc) içeren Microsoft Yönetim Konsolu, AD nesnelerine göz atmalarına ve bunları değiştirmelerine olanak tanır.

Saldırı, tehdit aktörünün RDP aracılığıyla yedekleme sunucularına bağlanıp iki yönlü yıkıcı bir strateji uygulamasıyla dokuzuncu günde doruğa ulaştı.

Öncelikle Veeam Backup & Replication konsolunu kullanarak mevcut yedekleme işlerini sildiler ve yedeklemeleri yapılandırma veritabanından kaldırarak kuruluşun kurtarma seçeneklerini etkili bir şekilde ortadan kaldırdılar.

Bu eylem fidye yazılımı operatörleri için kritik öneme sahiptir çünkü kurbanın fidyeyi ödemeden sistemleri geri yükleme olanağını ortadan kaldırır.

Yedekleme imhasının hemen ardından tehdit aktörü, Lynx fidye yazılımının yürütülebilir dosyası “w.exe”yi birden fazla yedekleme ve dosya sunucusuna dağıttı.

Altyapı ve İlişkilendirme

Fidye yazılımı, hedef dizinleri (E: sürücüler), hızlı şifreleme modunu (dosyaların %5’i) ve yazıcı fidye notlarının engellenmesini belirten parametrelerle yürütüldü.

Tehdit aktörü, cihazların web portallarını tarayıcıda görüntülemek için Netscan GUI’sindeki açık ‘Web Olarak (HTTP)’ kısayolunu kullandı.

İlk erişimden şifrelemeye kadar Fidye Yazılımına Geçiş Süresi (TTR) yaklaşık 178 saatti ve dokuz takvim gününe dağıtılarak operasyonel güvenliği korurken keşif için yeterli süre tanındı.

Saldırgan faaliyetlerinin tamamı, siber suç faaliyetlerini mümkün kılmasıyla bilinen, Rusya merkezli, kurşun geçirmez bir barındırma sağlayıcısı olan Virtualine için bir paravan olarak tanımlanan Railnet LLC altyapısında barındırılan IP adreslerinden kaynaklandı.

Oturumlar arasında aynı “DESKTOP-BUL6K1U” ana bilgisayar adının tutarlı kullanımı ve metodik yaklaşım, ya tek bir operatörün ya da ayrıntılı hazırlığı ve önceden mevcut ağ erişimi olan iyi koordine edilmiş bir ekibin varlığını akla getirir.

Bu izinsiz giriş, RDP uç noktalarında çok faktörlü kimlik doğrulamayı zorunlu kılmanın, kapsamlı yedekleme yedekliliğini çevrimdışı olarak sürdürmenin ve ilk tehlikeyi önlemek için sağlam kimlik bilgileri hijyen uygulamaları uygulamanın kritik önemini vurguluyor.

Anında Güncellemeler Almak ve GBH’yi Google’da Tercih Edilen Kaynak Olarak Ayarlamak için bizi Google Haberler, LinkedIn ve X’te takip edin.