Son araştırmalar, kötü niyetli aktörlerin Microsoft Teams’i bir dağıtım mekanizması olarak kullanarak DarkGate Loader kötü amaçlı yazılımını yaydığını gösteriyor.

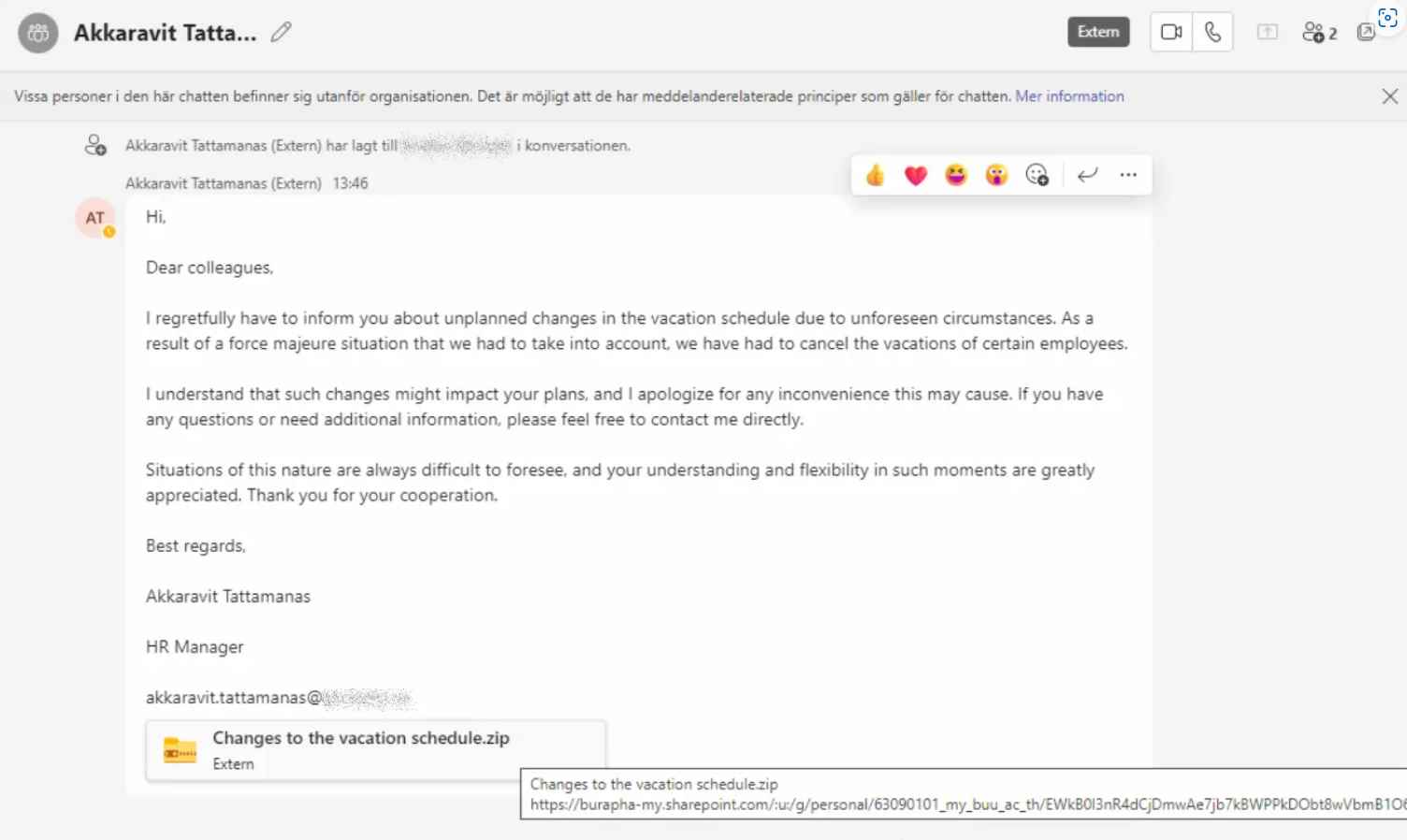

Kampanya, saldırıya uğrayan ve kimliklerinin “Akkaravit Tattamanas” ([email protected]) ve “ABNER DAVID RIVERA ROJAS” ([email protected]) olduğu ortaya çıkan iki harici Office 365 hesabı tarafından başlatıldı. işbirliği). “Maalesef Microsoft Teams için Güvenli Ekler veya Güvenli Bağlantılar gibi şu anda mevcut olan güvenlik özellikleri bu saldırıyı tespit edemedi veya engelleyemedi.” Truesec tarafından gönderilen mesajı okur. Bu kampanya, yararlanıcıların güvenlik farkındalığı eğitimlerine önceden katılımı sonucunda ortaya çıktı.

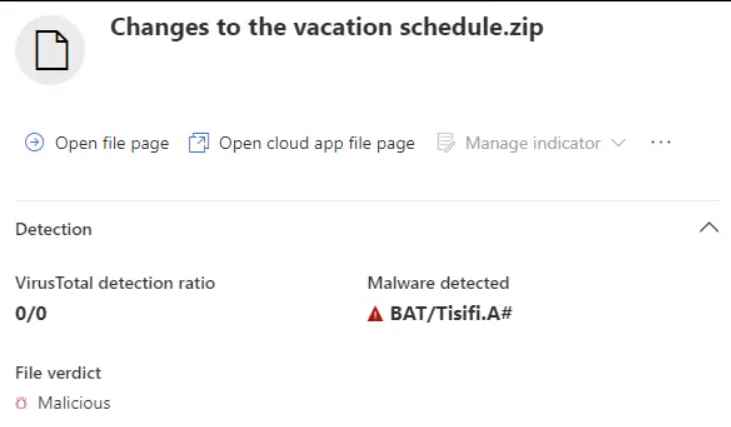

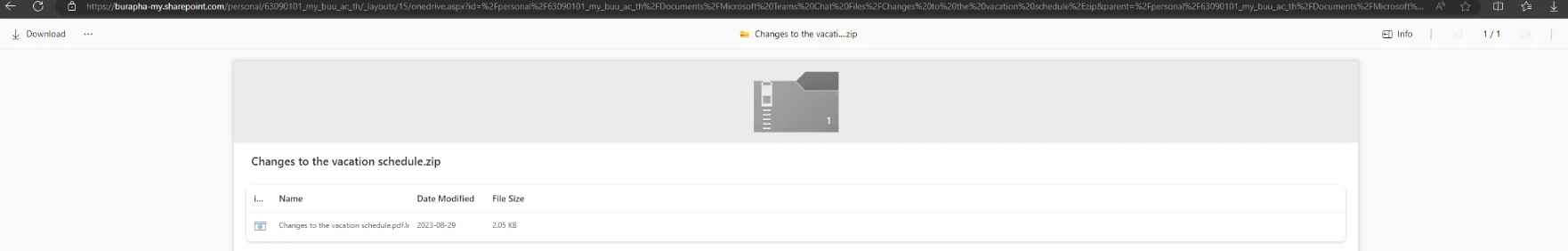

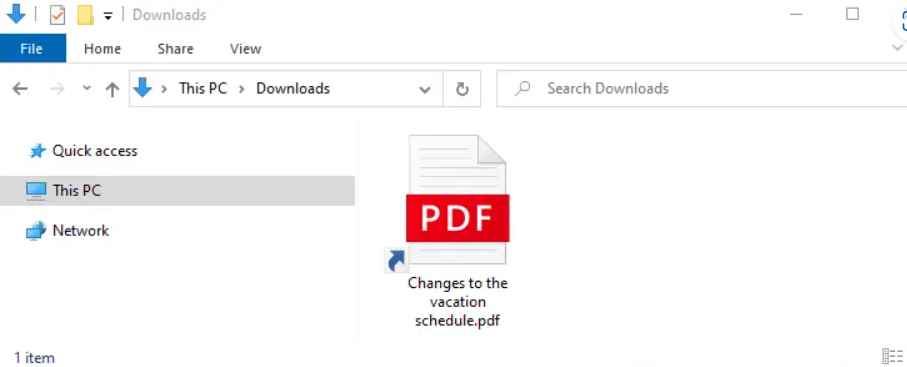

Daha ayrıntılı bir incelemenin ardından, sohbet mesajlarının harici olarak barındırılan bir Sharepoint sitesine giden bir bağlantıdan oluştuğu keşfedildi. Bu Sharepoint bağlantısı, “Tatil programında değişiklikler.zip” başlıklı bir ZIP dosyasına yönlendirir. Kurbanlar bu ZIP dosyasını indirdikten sonra, dosyanın PDF belgesi olarak gizlenmiş bir LNK dosyası (bir tür kısayol) içerdiğini görecekler. LNK dosyası “Tatil programında değişiklikler.pdf.lnk” adını taşıyor. LNK dosyasının daha ayrıntılı incelenmesi, dosyanın açıldığında bir yürütme zinciri için çok sayıda talimat içerdiğini gösterdi. Dosyanın açılması durumunda C:tpgh dizininde “asrxmp.vbs” adında bir VBScript dosyası oluşturularak ve ardından bu dosya otomatik olarak çalıştırılarak yürütme zinciri başlayacaktır.

VBScript dosyası çalıştırıldığında, dosyayı hXXp:// 5 adresinde bulunan uzak sunucudan indirecektir.[.]188[.]87[.]58:2351/wbzadczl adresine gidin ve indirildikten sonra çalıştırın. Bu yürütme, birlikte verilen eszexz.au3 komut dosyasının yanı sıra Autoit3.exe dosyasını indirip çalıştırmak için cURL’nin wbza olarak yeniden adlandırılan Windows sürümünün kullanılmasıyla sonuçlanır. Bu AutoIT betiği ilk önce ek bir kabuk kodu dosyasını silecek ve ardından betiği çalıştırmadan önce Sophos’un zaten kurulu olup olmadığını kontrol edecek. Durumun böyle olmaması durumunda, AutoIT betiği kodunun şifresini daha da çözer ve ardından kabuk kodunu çalıştırır.

Kabuk kodunun bu son yürütülmesi, “DarkGate yükleyici” kötü amaçlı yazılımı olarak adlandırılan yeni bir Windows çalıştırılabilir dosyasını yüklemek için tasarlanmış bayt bayt değerinde bir dosya oluşturur.

DarkGate yükleyici olarak bilinen kötü amaçlı yazılım ilk olarak 2017’de keşfedildi ancak o sırada yalnızca ilk yaratıcısı tarafından kullanılıyordu. Hizmet olarak kötü amaçlı yazılım (MaaS), kötü amaçlı yazılımın üreticisi tarafından Haziran 2023’te tanıtılan bir pazarlama terimiydi ve bir dizi çevrimiçi siber suç forumunda kullanıldı.

Operatörlerden biri alternatif bir plan bulup virüsün dağıtım mekanizması olarak Microsoft Teams’i kullanmaya başlayana kadar e-posta birincil iletim yöntemiydi. Mesajın içeriği olarak kurbanlara iletilen şey, insan kaynakları (İK) konusunu içeren bir sosyal mühendislik sohbet mesajıydı.

Kuruluşların ve BT yöneticilerinin, belirli harici etki alanlarından gelen sohbet isteklerinin Microsoft Teams’e gönderilmesine izin vermek ve güvenilir etki alanlarından oluşan bir beyaz liste oluşturmak gibi çeşitli güvenlik önlemleri eklemeleri önerilir. Diğer güvenlik özellikleri de uygulanabilir.

Şirketlerin personeline siber güvenlik farkındalığı konusunda eğitim vermesi de önemlidir. Bu eğitim tüm çalışanları eğitebilir ve gelecekteki saldırıların önlenmesine yardımcı olabilir.

Bilgi güvenliği uzmanı, şu anda risk altyapısı uzmanı ve araştırmacısı olarak çalışmaktadır.

Risk ve kontrol süreci, güvenlik denetimi desteği, iş sürekliliği tasarımı ve desteği, çalışma grubu yönetimi ve bilgi güvenliği standartları konularında 15 yıllık deneyim.