Tarayıcıdaki Tarayıcı (BitB) kimlik avı saldırıları artıyor; saldırganlar, kullanıcı şüpheciliğini ve geleneksel güvenlik kontrollerini atlatmak için tekniği yeniden canlandırıyor ve geliştiriyor.

BitB kimlik avı: Tehlikeli ve etkili

BitB kimlik avı için saldırganlar HTML, CSS ve JavaScript kullanarak gerçek bir web sayfasının (tarayıcının) içinde bir açılır pencere oluşturur. Amaç, kullanıcıları meşru bir giriş sayfasında olduklarına inandırarak, giriş bilgilerini girmeleri için kandırmaktır.

Teknik, Microsoft, Facebook, Steam oyun platformu ve diğerleri gibi popüler hizmet ve markaların kullanıcılarını hedeflemek için kullanılıyor.

Trellix araştırmacıları, saldırganların Facebook kullanıcıları için sahte yasal bildirimler, “Hesap Askıya Alındı” uyarıları, “İşlem Gerekli” e-postaları ve “Yetkisiz Giriş” uyarıları kullanarak kullanıcıları kimlik avı sayfalarını ziyaret etmeleri için kandırdığını söylüyor.

Çevrimiçi oyuncuların, YouTube videolarında reklamı yapılan ücretsiz video oyunu öğelerinin cazibesine kapıldığı biliniyor. Microsoft kullanıcılarının bir belgeyi görüntülemek için oturum açmalarının istenme olasılığı daha yüksektir.

Potansiyel kurbanlar genellikle ilk olarak, saldırganların otomatik güvenlik taramasından kaçmasına yardımcı olan bir kapı görevi gören sahte bir CAPTCHA sayfasına yönlendirilir. Sorunu “çözdüklerinde” kullanıcılar, genellikle meşru bulut depolama hizmetlerinde barındırılan gerçek kimlik avı sayfasına yönlendirilir.

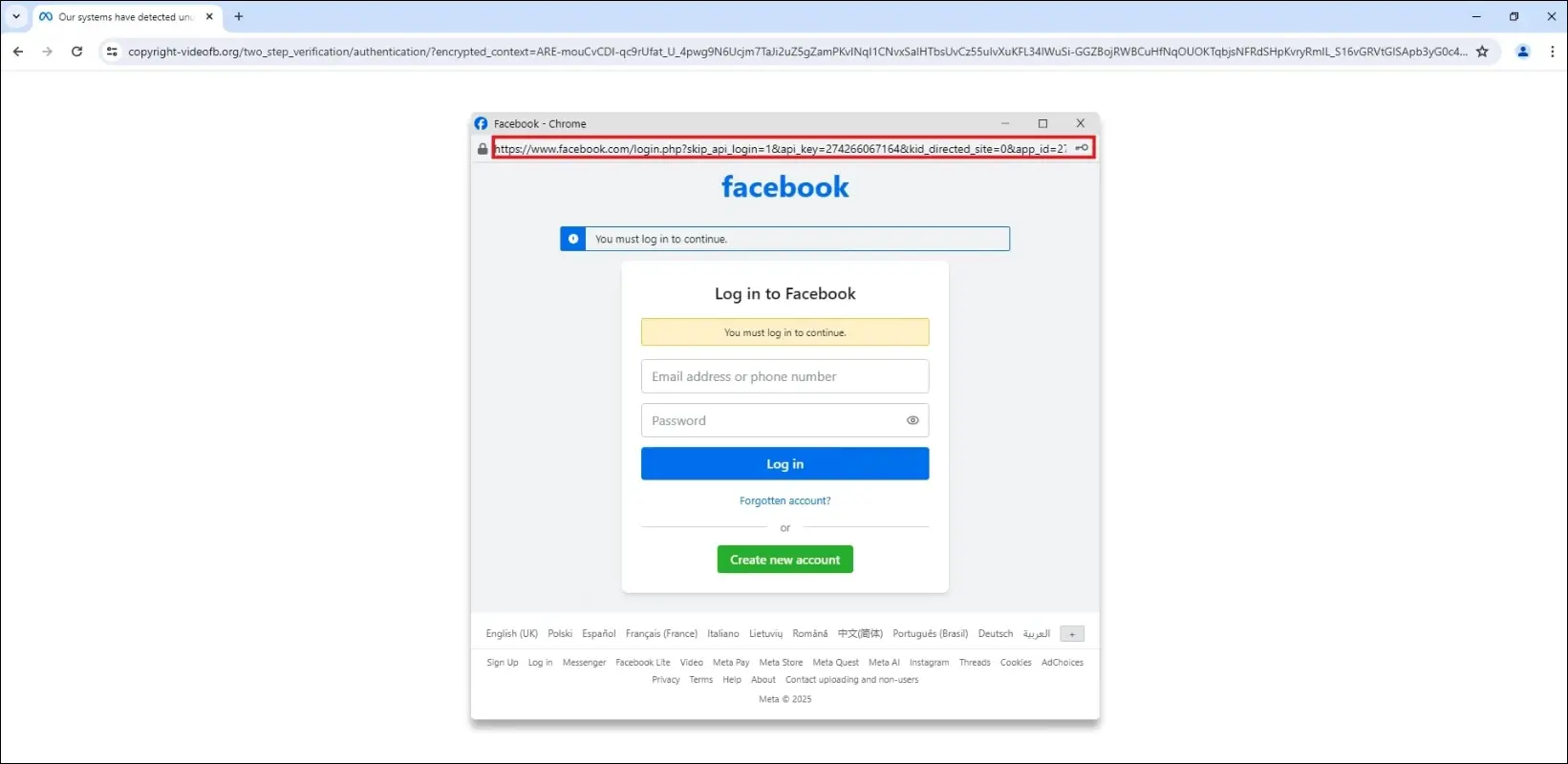

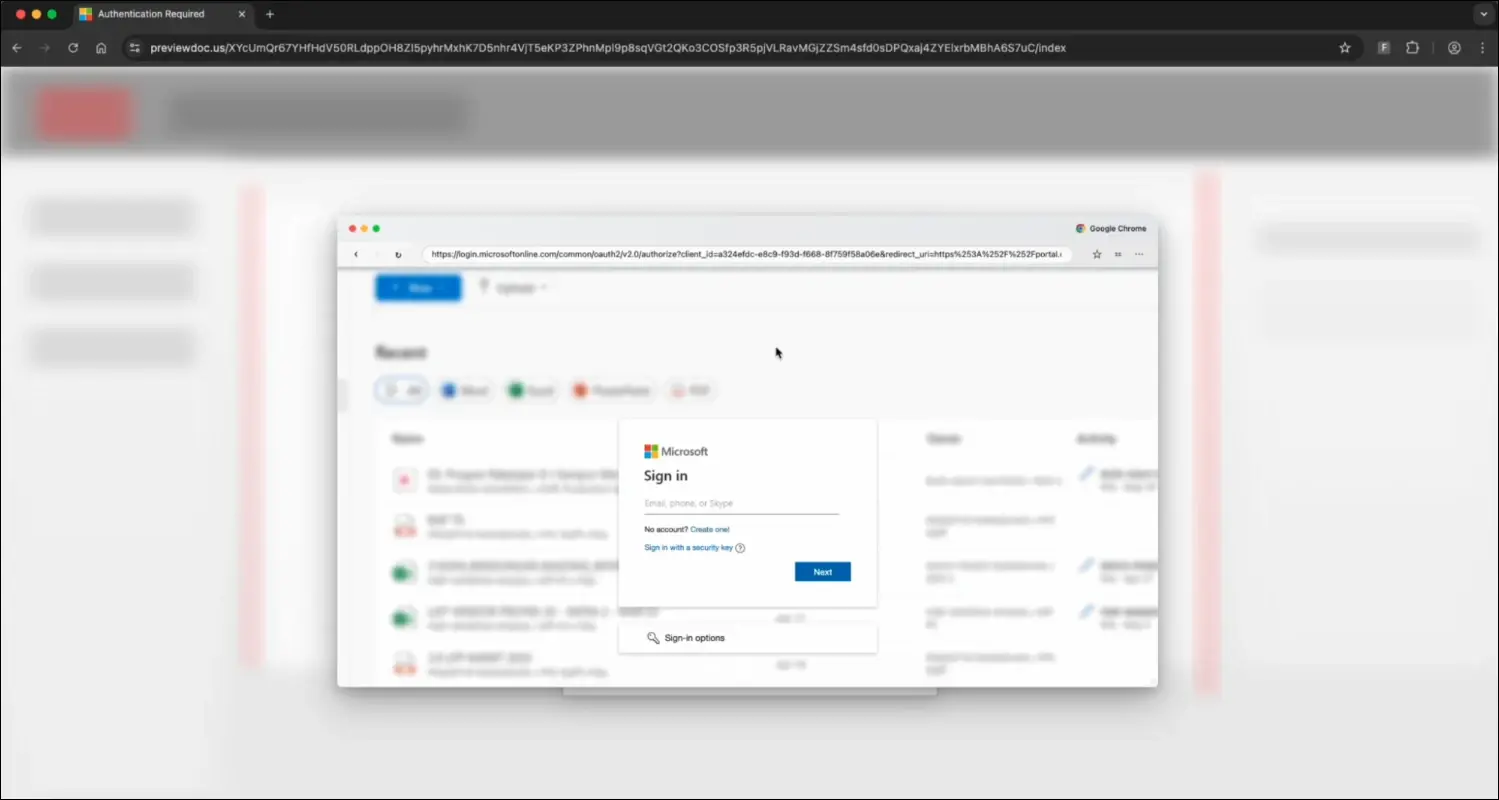

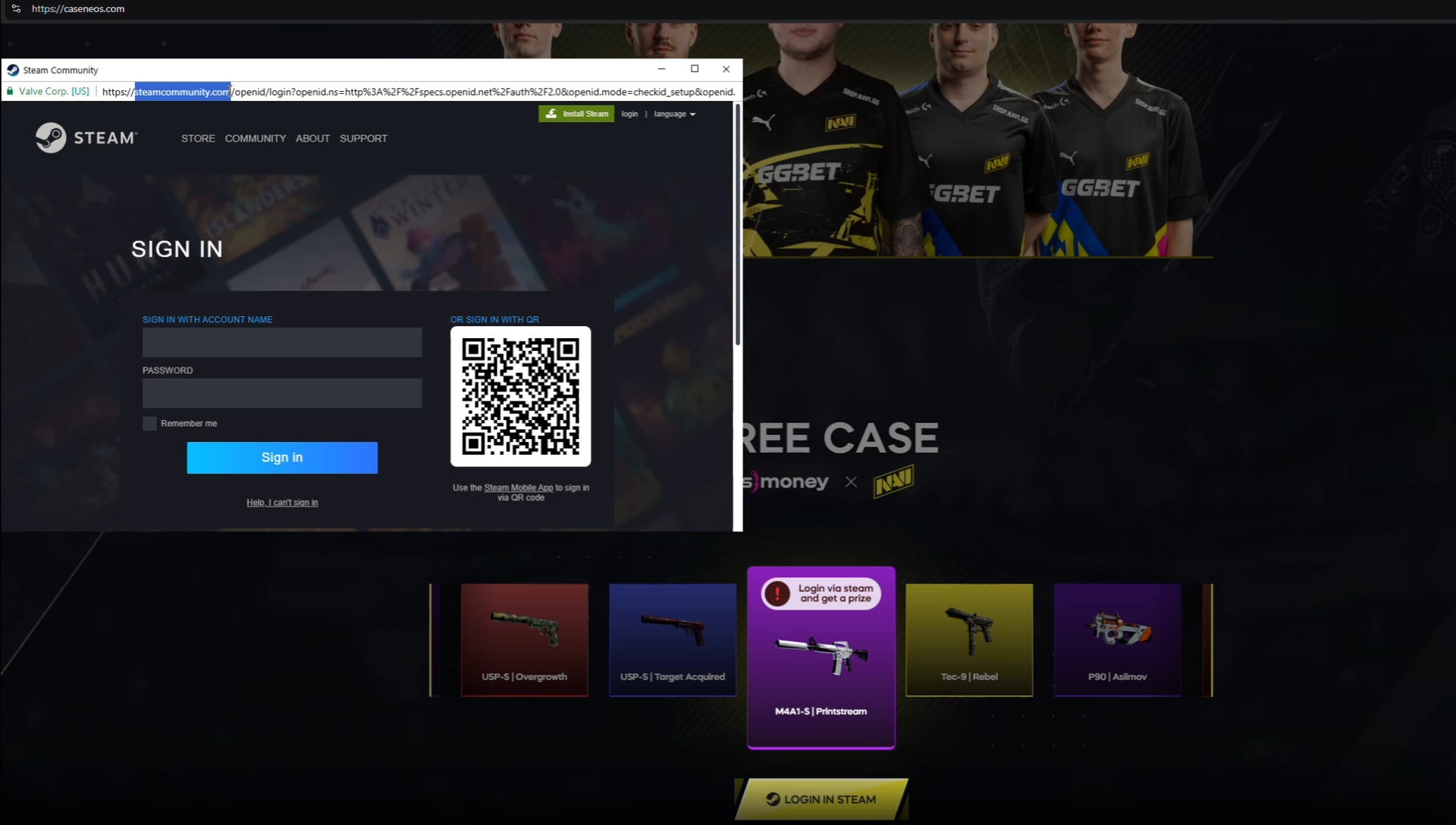

Kimlik avı etki alanının URL’si, kimliğe bürünülen hizmete referans verebilir veya vermeyebilir, ancak tarayıcı içi açılır pencerede gerçek giriş URL’si gibi görünen bir şey görüntülenir:

Facebook temalı BitB kimlik avı (Kaynak: Trellix)

Microsoft temalı BitB kimlik avı (Kaynak: Push Security)

Steam temalı BitB kimlik avı (Kaynak: Silent Push)

Bütün mesele bu: Bu görsel ipucuna güvenen kullanıcıları giriş sayfasının meşru olduğuna ikna etmek.

Ne yazık ki bu oyuna kananlar için girilen kimlik bilgileri saldırganlara gönderiliyor.

Kullanıcılar için tavsiyeler

Trellix araştırmacıları, “Kurbanın tarayıcısında özel olarak oluşturulmuş, sahte oturum açma açılır penceresi oluşturarak, bu yöntemin, kullanıcının kimlik doğrulama akışlarına olan aşinalığından yararlanarak kimlik bilgisi hırsızlığının görsel olarak tespit edilmesini neredeyse imkansız hale getirdiğini” belirtti.

Kullanıcılara ve hesap sahiplerine, hesaplarında (mümkünse) iki faktörlü kimlik doğrulamayı (2FA) etkinleştirmelerini ve tüm giriş açılır pencerelerini dikkatlice incelemelerini tavsiye ediyorlar.

Bir oturum açma açılır penceresi şifre yöneticinizi tetiklemediyse ve tarayıcının dışına sürüklenemiyorsa veya gerçek bir pencere gibi simge durumuna küçültülemiyorsa, bu muhtemelen tarayıcıdaki bir kimlik avı girişimidir.

BITB işlevine sahip kimlik avı kitleri

Tarayıcıdaki Tarayıcı kimlik avı, kimlik bilgilerinin çalınmasına dayanır; bu model, geçiş anahtarları veya WebAuthn kimlik doğrulaması zorunlu kılındığında bozulur. Kimlik avına dayanıklı kimlik doğrulama, sihirli bir değnek olmasa da, sahte oturum açma pencerelerine bağlı olan BitB saldırılarını etkili bir şekilde etkisiz hale getirir.

Ne yazık ki, şifre tabanlı kimlik doğrulama hala çok popüler ve BitB kimlik avı sayfalarını ayarlamak, Sneaky2FA gibi PhaaS kitlerinin işlevsellik eklemesi nedeniyle kolaylaşıyor.

Silent Push araştırmacıları geçen yılın sonlarında “Sneaky2FA’nın BiTB’ye geçişinin izole bir değişiklik olmayabileceğine dair kanıtlar var. Raccoon0365, hizmet yenilemesinin bir parçası olarak bir ‘BITB mini panelinin’ ekleneceğini duyurduktan sonra BITB işlevselliğini kullandığı görülen başka bir PhaaS hizmetidir” dedi.

![]()

En son ihlalleri, güvenlik açıklarını ve siber güvenlik tehditlerini asla kaçırmamak için son dakika haber e-posta uyarımıza abone olun. Buradan abone olun!

![]()