Ünlü araştırmacı James Kettle, Las Vegas’ta en son saldırı tekniğini gösteriyor

Yeni bir HTTP istek kaçakçılığı saldırısı sınıfı, bir güvenlik araştırmacısının Amazon ve Akamai dahil olmak üzere birden fazla popüler web sitesinin güvenliğini aşmasına, TLS’yi kırmasına ve Apache sunucularından yararlanmasına izin verdi.

Dün (10 Ağustos) Black Hat USA’da konuşan James Kettle, HTTP istek kaçakçılığında yeni sınırı açan bir araştırmayı açıkladı – tarayıcı destekli desync saldırıları.

Brifing ve ‘Tarayıcı Tarafından Desteklenen Desync Saldırıları: HTTP İstek Kaçakçılığında Yeni Bir Sınır’ başlıklı teknik incelemesi, Kettle’ın desync saldırılarına ilişkin önceki araştırmasını temel alıyor.

Black Hat ABD’den en son haberleri okuyun

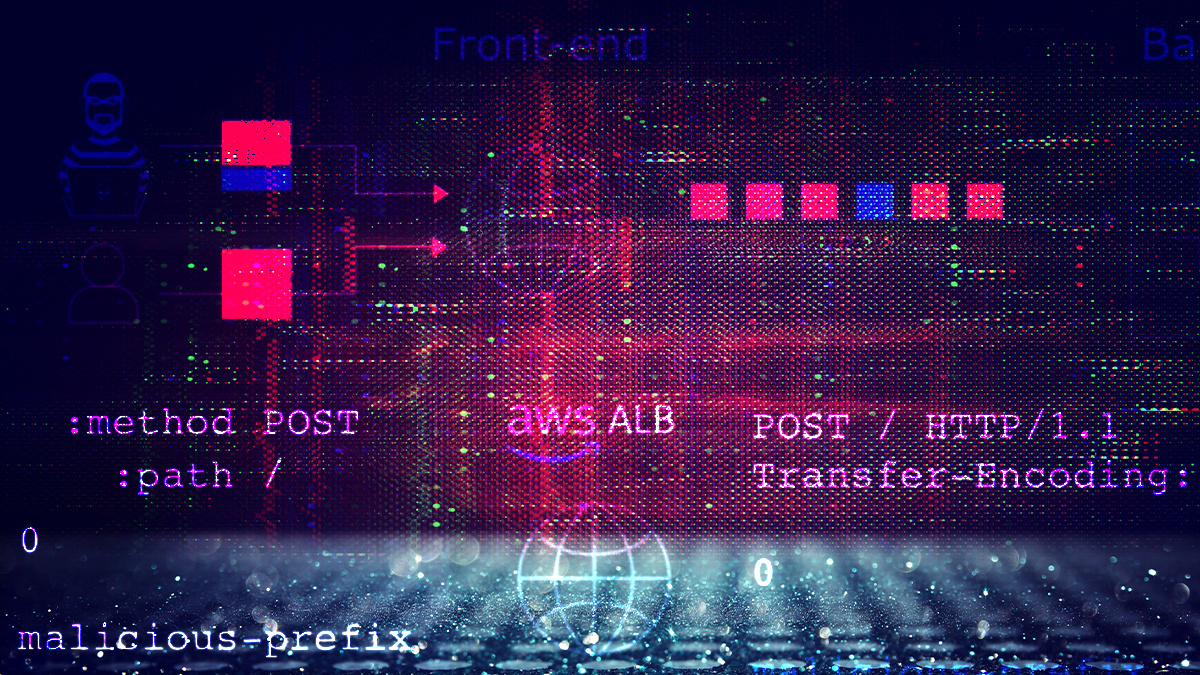

Geleneksel desync saldırıları, bir ön uç ve arka uç sunucu arasındaki bağlantıyı zehirler ve bu nedenle, bir ön uç/arka uç mimarisi kullanmayan web sitelerinde imkansızdır.

Ancak bu yeni teknik, ön uç ve tarayıcı arasında bir uyumsuzluğa neden olarak, bir saldırganın “tarayıcıların asla göndermeyeceği hatalı biçimlendirilmiş isteklere güvenmeden yüksek önemde açıklardan yararlanma” yapmasına izin veriyor, dedi Kettle.

Bu, yepyeni bir dizi web sitesini sunucu tarafı istek kaçakçılığına maruz bırakabilir ve bir saldırganın, kurbanın tarayıcısını savunmasız bir web sunucusuyla kendi bağlantısını zehirlemeye teşvik ederek bu saldırıların istemci tarafı varyasyonlarını gerçekleştirmesini sağlar.

Kettle, bir kurbanın web tarayıcısını, tek sunuculu web sitelerini ve dahili ağları açığa çıkararak, istek kaçakçılığı sınırını değiştirerek, uyumsuz bir dağıtım platformuna nasıl dönüştürebildiğini gösterdi.

Tarayıcı bağlantı havuzlarını zehirlemek, arka kapılar yüklemek ve uyumsuz solucanları serbest bırakmak için etki alanları arası istekleri sunucu kusurlarıyla birleştirmeyi başardı – sırayla Amazon, Apache, Akamai, Varnish ve birden çok web VPN’si gibi hedeflerden ödün verdi.

keşif

Kettle, katılımcılara, yıllık bilgisayar korsanlığı konferansının 25. yıldönümünde, dört ayrı güvenlik açığının tarayıcı destekli desync saldırılarının keşfedilmesine yol açtığını söyledi.

İstek doğrulamayı içeren ilki, bir saldırganın, ikinci istekte ana bilgisayara erişim elde etmek için geçerli bir ana bilgisayar başlığıyla aynı bağlantıda iki isteği kullanabileceği bir teknikten yararlanır, çünkü ters proxy yalnızca ilk ana bilgisayarı doğrular.

İkinci, ilk istek yönlendirmesi, ön uç, isteğin hangi arka uca yönlendirileceğine karar vermek için ilk isteğin başlığını kullandığında ve ardından aynı istemci bağlantısından gelen tüm sonraki istekleri aynı istemci bağlantısından aşağıya yönlendirdiğinde ortaya çıkan yakından ilişkili bir kusurdur. aynı arka uç bağlantısı.

Kettle ayrıca, bir gecikme kullanarak ve ön ucun başlığı kullanıp kullanmadığına karar vermek için verileri erken okuyarak bağlantı kilitli istek kaçakçılığını algılamak için bir teknik keşfetti.

James Kettle, Las Vegas’ta düzenlenen yıllık hack konferansında sunum yapıyor

James Kettle, Las Vegas’ta düzenlenen yıllık hack konferansında sunum yapıyor

Kullanıyorsa zaman aşımına uğrar, bu da bağlantı kilitli HTTP/1 istek kaçakçılığı ile zararsız HTTP boru hattı arasındaki farkı gösterir.

Dördüncü bir güvenlik açığı, CL.0/H2.0 olarak bilinen bir eşzamansızlığa neden oldu. Kettle bunu Amazon kullanıcılarının hesaplarını tehlikeye atmak için kullanabildi ve kullanıcıların isteklerini çalmasına ve bunları alışveriş listesine eklemesine olanak sağladı. Bu kullanıcıların kimliğine bürünmesine olanak tanıyan belirteçler de dahil olmak üzere tüm isteklerini yakalayabilirdi.

Ile konuşmak Günlük SwigKettle şunları söyledi: “Meşru, geçerli bir HTTP isteği kullanarak bir CL.0 senkronizasyonunun ve ayrıca istemci tarafı senkronizasyonunun bozulmasına neden olmanın mümkün olduğuna gerçekten şaşırdım.

“Sunucuların uç durumlara ulaşmak için başlık gizleme kullanan isteklerle kafalarının karışması anlaşılabilir, ancak tamamen geçerli, RFC uyumlu bir HTTP isteği tarafından senkronizasyonun bozulması başka bir şeydir.”

‘Çok daha havalı’ istismar

Kettle bu sorunu Amazon’a bildirdi ve sorunu düzeltti, ancak kısa süre sonra “korkunç bir hata yaptığını ve çok daha havalı bir potansiyel istismarı kaçırdığını” fark etti.

Kettle bir teknik incelemede, “Saldırı isteği o kadar basitti ki, herhangi birinin web tarayıcısına fetch() kullanarak bunu yapmasını sağlayabilirdim,” dedi.

“Amazon’da HEAD tekniğini bir XSS aygıtı oluşturmak ve kurbanın tarayıcılarında JavaScript’i yürütmek için kullanarak, virüs bulaşan her kurbanın saldırıyı yeniden başlatmasını ve diğer birçok kişiye yaymasını sağlayabilirdim.

“Bu, Amazon’daki her aktif kullanıcıyı hızla sömüren, kullanıcı etkileşimi olmadan diğerlerine bulaşmak için kurbanları sömüren, kendi kendini kopyalayan bir saldırı olan bir desync solucanı serbest bırakacaktı.

“Bunu bir prodüksiyon sisteminde denemenizi tavsiye etmem, ancak bir hazırlama ortamında denemek eğlenceli olabilir. Sonuç olarak, tarayıcı destekli bu eşzamansızlaştırma harika bir bulgu, kaçırılmış bir fırsat ve ayrıca yeni bir saldırı sınıfına dair bir ipucuydu.”

AYRICA OKUYUN Antik teknik, Black Hat 2019’da modern web yığınlarında bir delik açıyor

Sunucu taraflı senkronizasyonların çoğu, yalnızca hatalı biçimlendirilmiş bir istek yayınlayan özel bir HTTP istemcisi tarafından tetiklenebilir, ancak Kettle’ın Amazon’da kanıtladığı gibi, bazen tarayıcı destekli bir sunucu tarafı senkronizasyonu oluşturmak mümkündür.

Bu, Kettle’ın “HTTP ayrıştırmada genellikle olağanüstü derecede zayıf oldukları için değerli” olduğunu belirttiği tek sunuculu web sitelerinin sömürülmesini sağlar.

Kettle, “İstemci tarafı desync saldırısı, kurbanın saldırganın web sitesini ziyaret etmesiyle başlar ve ardından tarayıcılarının savunmasız web sitesine iki etki alanı arası istek göndermesini sağlar,” dedi.

“İlk istek, tarayıcının bağlantısının senkronizasyonunu bozmak ve ikinci isteğin zararlı bir yanıtı tetiklemesini sağlamak için hazırlanmıştır, genellikle saldırgana kurbanın hesabının kontrolünü verir.”

ARKA FON Black Hat USA: HTTP/2 kusurları, kuruluşları yeni talep kaçakçılığı saldırıları dalgasına maruz bırakıyor

Kettle ayrıca, bir sunucunun zaman aşımına uğradığında bir bağlantıyı kapatmaması durumunda meydana gelen, duraklama tabanlı bir desync saldırısını nasıl gerçekleştirebildiğini de gösterdi. Bir saldırgan isteğin yarısını yayınlar ve duraklarsa, sunucu zaman aşımına uğrar ve soketi açık bırakır. Daha sonra yeni bir talep olarak verilen talebin ikinci yarısını yayınlayabilirler.

Kettle ayrıca, bir ortadaki manipülatör (MiTM) saldırısı gerçekleştirerek TLS’yi bozduğu, ancak trafiğin şifresini çözmeye çalışmak yerine, bir Apache’de başarılı bir şekilde gerçekleştirdiği istemci tarafında duraklatma desync saldırısına neden olabilecek belirli bir paket boyutuyla karşılaşıldı.

Ayrıca, bu istemci tarafının otomatik olarak algılanmasını sağladı ve Akamai, Cisco’nun web VPN’si ve Pulse Secure VPN dahil olmak üzere bir dizi gerçek savunmasız web sitesi belirledi.

su ısıtıcısı söyledi Günlük Swig Önümüzdeki birkaç ay boyunca kaçakçılık talebi konusuna devam etmek için birkaç takip araştırması yapmayı planladığını, ancak bir sonraki büyük araştırma projesinin “tamamen farklı bir şeyi hedefleyeceğini” söyledi.

Teknik incelemenin tamamı burada mevcuttur.

KAÇIRMAYIN Tüm zamanların en iyi Black Hat ve DEF CON konuşmaları