Siber suçlar gelişmeye devam ettikçe, yeni düşmanlar ve yenilikçi taktikler savunucuları her gün zorluyor. Yakın zamanda ortaya çıkan tehdit grubu TA585, siber suç ortamının değişen doğasını vurgulayan gelişmiş kötü amaçlı yazılım kampanyaları uygulayarak bu değişime örnek teşkil ediyor.

TA585’in operasyonel stratejisi, altyapı kontrolü ve kötü amaçlı yazılım tercihleri, özellikle gelişmiş MonsterV2 kötü amaçlı yazılım kullanımı açısından onu diğerlerinden ayırıyor.

TA585, saldırı zincirinin her aşamasını kendi bünyesinde yöneterek farkını ortaya koyuyor. Grup, trafik dağıtım ağları veya ilk erişim aracıları gibi yerleşik siber suç hizmetlerine güvenmek yerine, kısa süre önce ortaya çıkan bir uzaktan erişim truva atı (RAT), hırsız ve yükleyici olan MonsterV2 gibi kötü amaçlı yazılımları dağıtmak için kendi altyapısını kontrol ediyor.

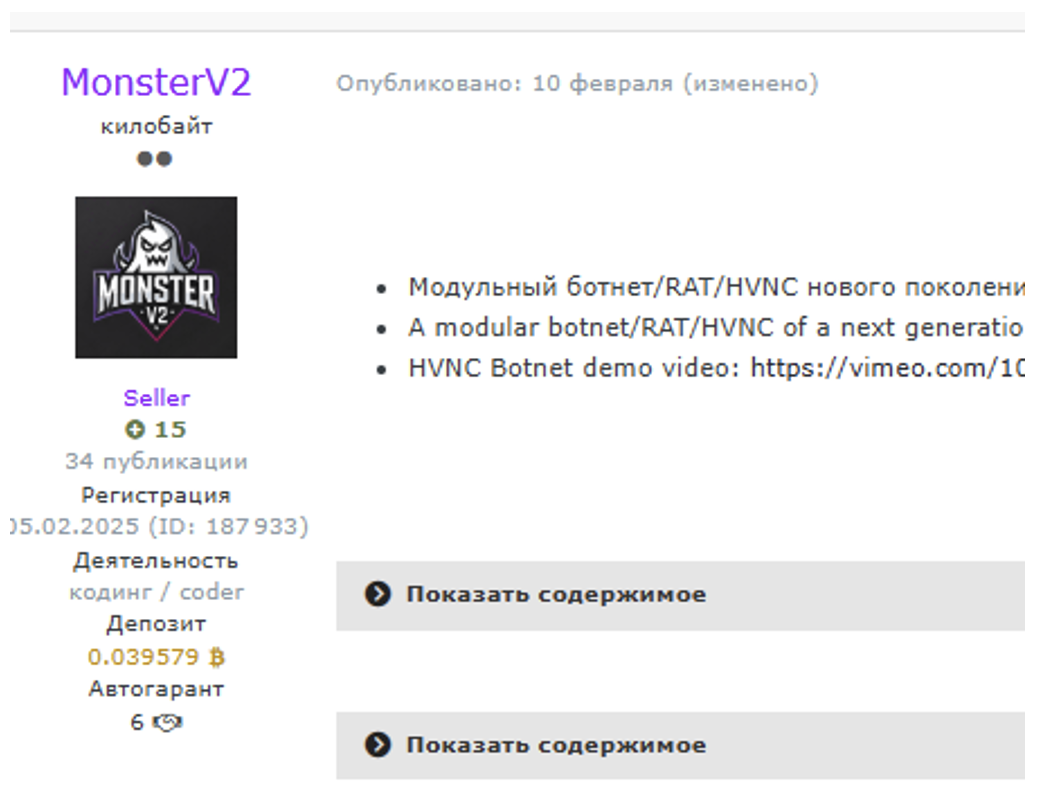

MonsterV2, siber suç forumlarında ilk olarak Şubat 2025’te ortaya çıktı ve yüksek maliyeti ve iyi kaynaklara sahip aktörlere hitap eden zengin özellikli araç setiyle kısa sürede ün kazandı.

Öncelikle hizmet olarak kötü amaçlı yazılım (MaaS) teklifi olarak satılan MonsterV2, hassas verileri sızdırma, uzak masaüstü erişimi (HVNC) sağlama, isteğe bağlı komutları yürütme ve hem yükleyici hem de bilgi hırsızı olarak çalışma yeteneğiyle öne çıkıyor.

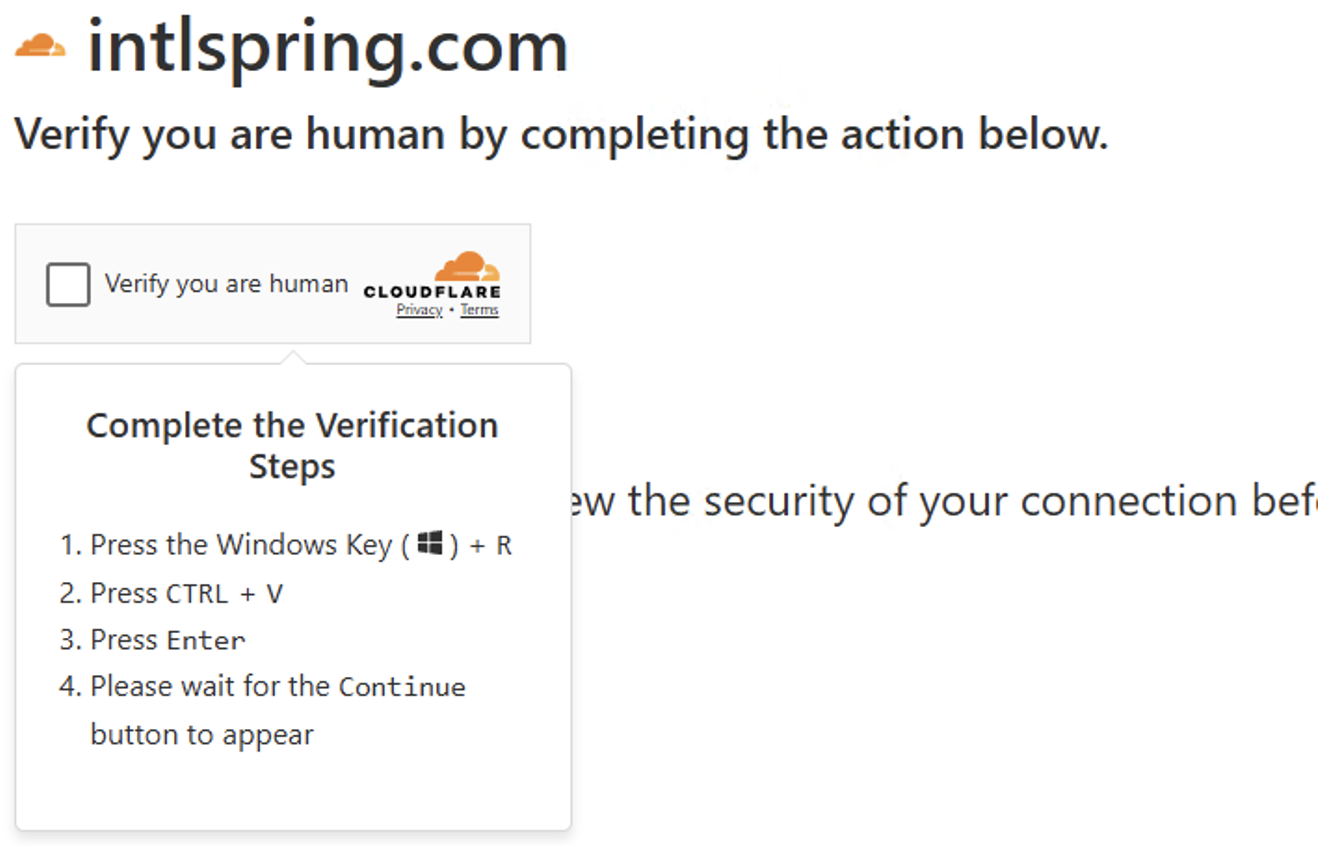

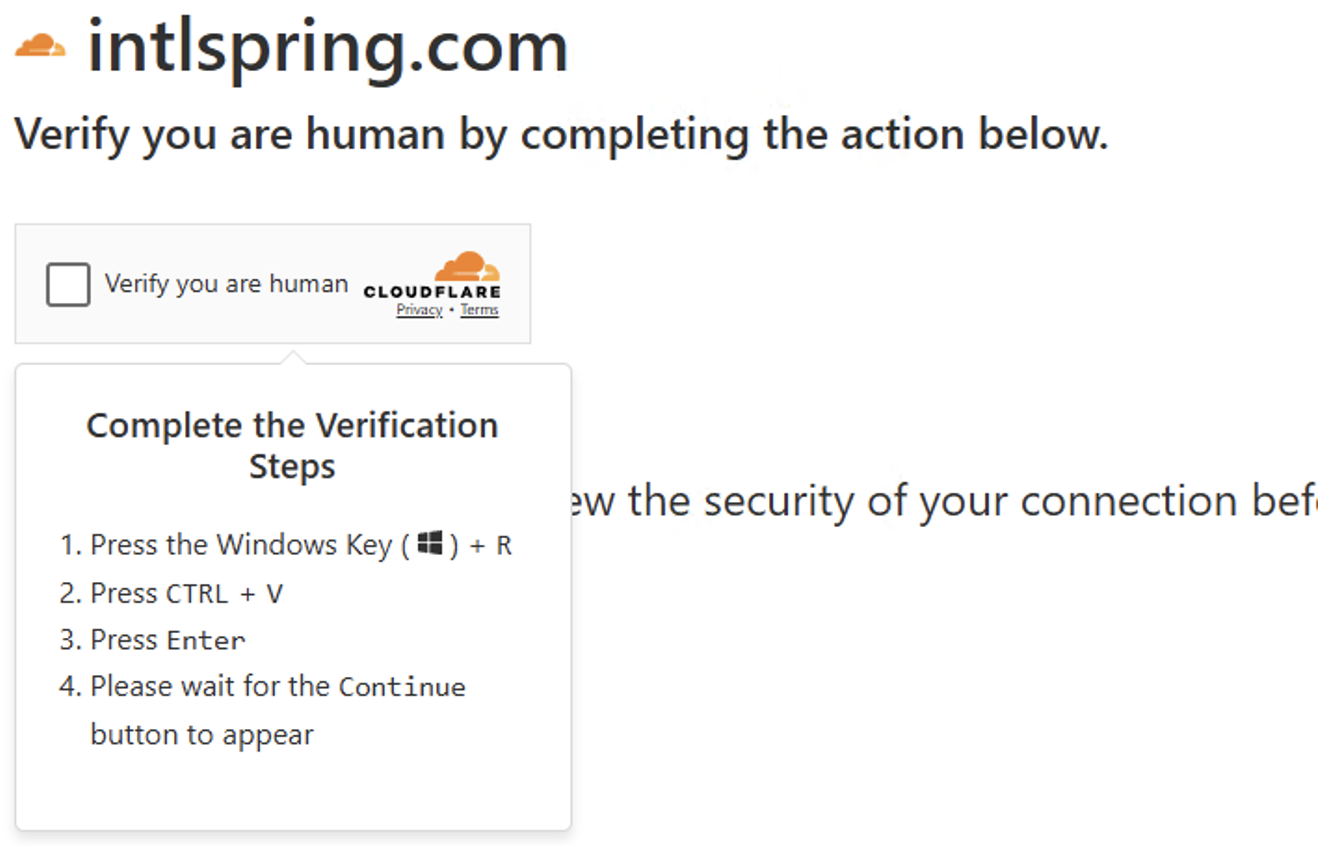

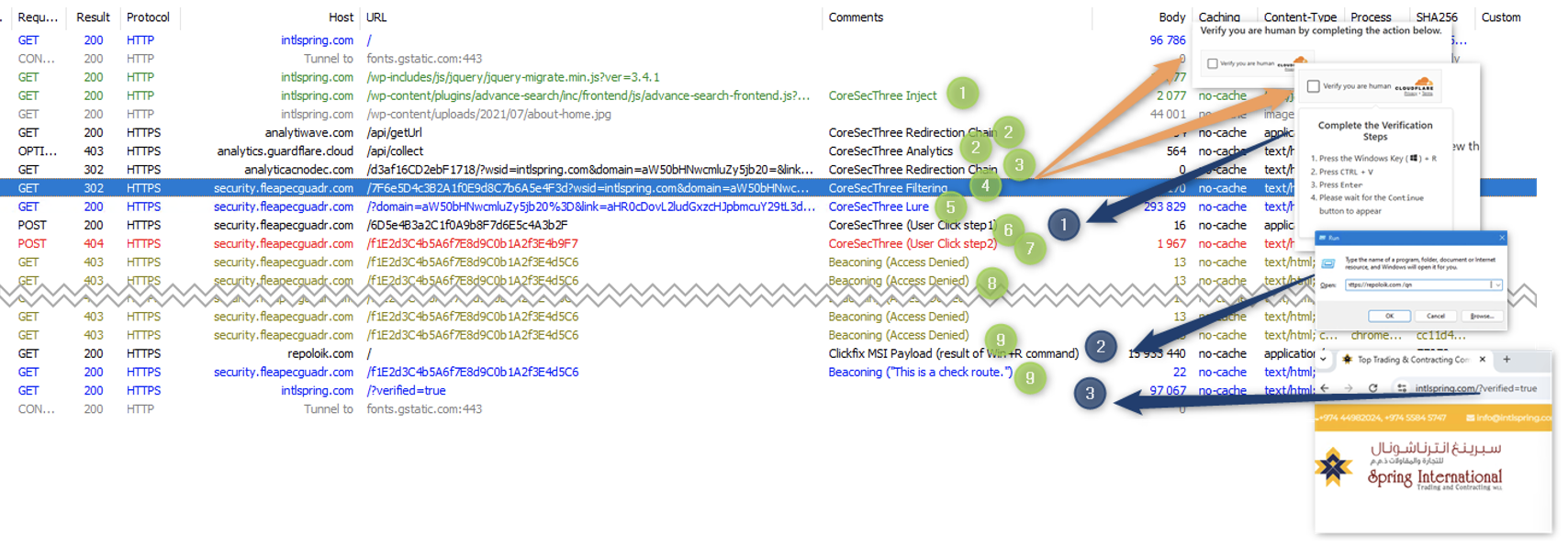

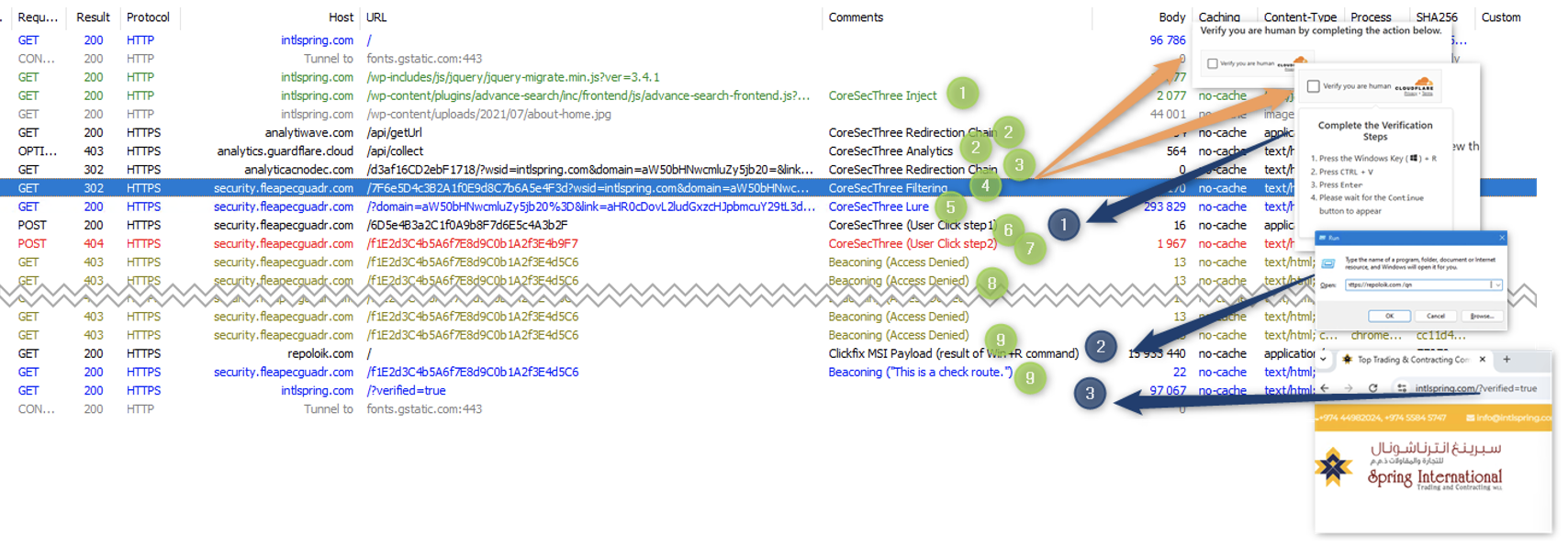

Kullanıcının “Kazanma+R” etkinliği ve bunu tamamladıktan sonra web sitesinden gerçek bir “tepki” alması. Kullanıcı “İnsan olduğunuzu doğrulayın” seçeneğini tıkladığında, “Win+R” işlemini tamamlaması istenir.

Toplu dağıtıma dayanan bazı kötü amaçlı yazılım ailelerinin aksine, MonsterV2’nin vahşi doğada kullanımı, standart katman için aylık 800 ABD doları ve yükleyici, hırsız ve gelişmiş kontrol modülleri dahil olmak üzere kurumsal özellikler için 2.000 ABD dolarına kadar yüksek fiyatı nedeniyle seçici olmaya devam ediyor.

Kampanya Taktikleri

Proofpoint tarafından ilk kez Şubat 2025’te gözlemlenen TA585, hükümet temalı kimlik avı kampanyalarıyla dikkatleri üzerine çekti.

Hedeflenen e-postalar, ABD Gelir İdaresi ve Küçük İşletme İdaresi bildirimlerini taklit ederek mağdurları PDF bağlantılarını açmaya teşvik etti.

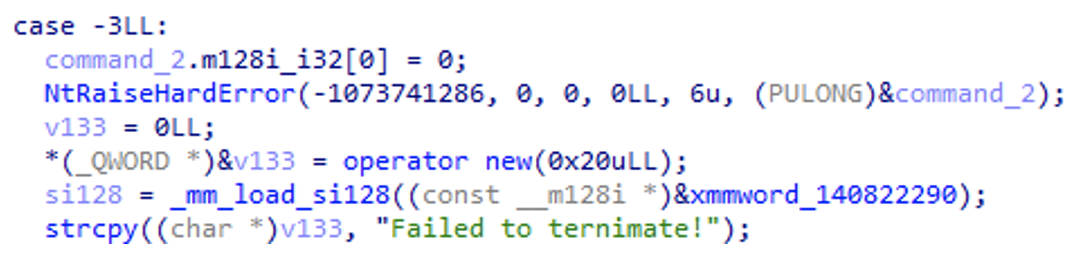

Bu PDF’ler, kullanıcıları Windows Çalıştır iletişim kutusu veya terminal aracılığıyla bir PowerShell komutunu manuel olarak yürütmeye yönlendiren yeni bir cezbetme yöntemi olan ClickFix tekniğini kullanan bubi tuzaklı web sayfalarına yol açtı.

Bu tür teknikler, kurbanı enfeksiyon sürecine dahil ederek birçok geleneksel antivirüs tespitini atlar.

Nisan ve Mayıs 2025’te TA585, meşru ancak güvenliği ihlal edilmiş web sitelerindeki benzersiz JavaScript web enjeksiyonlarıyla operasyonlarını ölçeklendirdi. Enjekte edilen kod, tüm ziyaretçileri yeniden yönlendirmek yerine seçici olarak kurbanları hedef alıyor ve kullanıcılara bir PowerShell betiği çalıştırarak kimliklerini doğrulamaları talimatını veren ikna edici bir sahte CAPTCHA görüntülüyor.

Bu komut dosyası çalıştırıldığında MonsterV2 yükünü alıp kullanıcının Windows makinesine yükledi.

Ziyaretçi taramasını dış kaynaklardan sağlayan veya çok katmanlı bağlı kuruluş ağlarına dayanan kampanyalardan farklı olarak, TA585 tüm filtrelemeyi ve yük dağıtımını dahili olarak gerçekleştirir; saldırganın altyapısı, kötü amaçlı yazılım göndermeden önce bir bot veya güvenlik araştırmacısı değil, gerçek bir kişinin mevcut olup olmadığını kontrol eder.

TA585’in diğer kampanyaları GitHub bildirimlerinden bir dağıtım vektörü olarak yararlanmayı içeriyordu. Burada kullanıcılar, saldırganların kendilerini kötü amaçlı bağlantılarla ilgili sorunlarda veya güvenlik uyarılarında etiketlemesiyle tetiklenen gerçek görünümlü uyarılar aldı.

MonsterV2 Derin İncelemesi

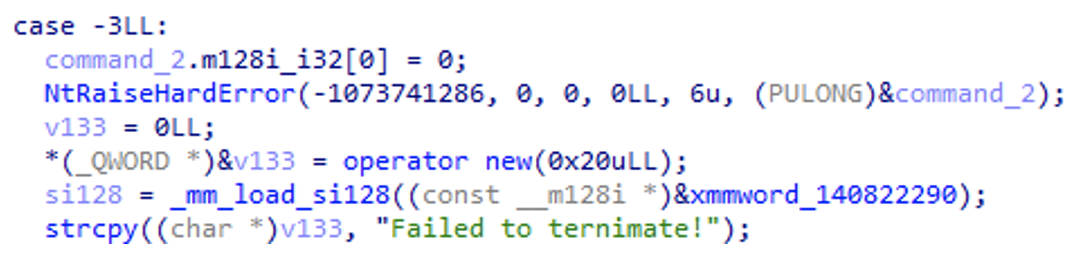

MonsterV2, kapsamlı sistem keşfi, ayrıcalık yükseltme girişimleri, veri sızdırma seçenekleri ve ikincil yük dağıtımı özelliklerine sahiptir.

Bu kimlik avı zincirleri aynı filtreleme ve CAPTCHA hilesine sahip yük sitelerinin de açılmasına yol açtı ve sonuçta MonsterV2 veya kardeşi Rhadamanthys’in teslim edilmesine yol açtı.

İşletim sistemi ayrıntılarını, kullanıcı ve cihaz bilgilerini, IP verilerini ve daha fazlasını toplar, kodlanır ve güvenli bir şekilde komuta ve kontrol (C2) altyapısına iletilir.

Proofpoint, MonsterV2’nin küçük ve “kozmetik” güncellemelerle bile aktif olarak korunduğunu ve güncellendiğini gözlemledi.

İletişim ve konfigürasyon dosyaları ChaCha20 algoritması ve ardından ZLib sıkıştırması kullanılarak şifrelenir; bu da tespit ve analizi zorlaştırır.

Özellikle MonsterV2, çeşitli BDT ülkelerindeki uç noktalara bulaşmayı önler, hata ayıklamayı önleme ve korumalı alan önleme kontrollerini kullanır ve otomatik çalıştırma ve muteks oluşturma yoluyla güvenliği ihlal edilmiş ana bilgisayarlarda kalıcılığı yönetir.

Kötü amaçlı yazılımın aktif bakım ve güncelleme döngüsü, gelişmiş tehdit aktörlerine hizmet veren kararlı bir geliştirme ekibinin varlığına işaret ediyor.

Bu tehdide karşı koymak için Proofpoint, kuruluşlara kullanıcıları ClickFix tekniği konusunda eğitmelerini ve Windows sistemlerinde yönetim dışı PowerShell kullanımını kısıtlamalarını tavsiye ediyor.

TA585’in hassas hedeflemeyi, gelişmiş yükleri ve dağıtım ekosisteminin tam kontrolünü birleştiren uygulamalı yaklaşımı, günümüzün siber tehdit ortamında dikkatli izleme ve uyarlanabilir savunma ihtiyacını vurguluyor.

Anında Güncellemeler Almak ve GBH’yi Google’da Tercih Edilen Kaynak Olarak Ayarlamak için bizi Google Haberler, LinkedIn ve X’te takip edin.