Siber savaşta endişe verici bir gelişme olarak, MuddyWater, Mango Sandstorm ve Static Kitten gibi takma adlarla da tanınan TA450 olarak bilinen İran bağlantılı tehdit aktörünün kimlik avı kampanyalarında yeni bir strateji kullandığı bildirildi.

Proofpoint araştırmacıları, grubun taktiklerinde, küresel üretim, teknoloji ve bilgi güvenliği şirketlerinin çalışanlarına gönderilen PDF eklerine kötü amaçlı bağlantıların yerleştirilmesini içeren ve özellikle İsrail hedeflerine odaklanan bir değişiklik tespit etti.

TA450 Yöntemlerinin Gelişimi

Tarihsel olarak TA450, kimlik avı e-postalarının içeriğine kötü amaçlı bağlantılar ekleme yönündeki doğrudan yaklaşımıyla biliniyordu.

Ancak grup, 7 Mart 2024'te başlayan ve 11 Mart haftasına kadar devam eden bir kampanyayla, bu zararlı bağlantıları iletmek için PDF eklerini bir vektör olarak kullanarak saldırı zincirine ekstra bir katman ekledi.

Etkili Kötü Amaçlı Yazılım Analizi için ANY.RUN'u Şirketinize Entegre Edin

SOC, Tehdit Araştırması veya DFIR departmanlarından mısınız? Öyleyse 400.000 bağımsız güvenlik araştırmacısından oluşan çevrimiçi topluluğa katılabilirsiniz:

- Gerçek Zamanlı Tespit

- İnteraktif Kötü Amaçlı Yazılım Analizi

- Yeni Güvenlik Ekibi Üyelerinin Öğrenmesi Kolay

- Maksimum veriyle ayrıntılı raporlar alın

- Linux'ta ve tüm Windows İşletim Sistemi Sürümlerinde Sanal Makineyi Kurma

- Kötü Amaçlı Yazılımlarla Güvenli Bir Şekilde Etkileşim Kurun

Tüm bu özellikleri şimdi sanal alana tamamen ücretsiz erişimle test etmek istiyorsanız:

ANY.RUN'u ÜCRETSİZ deneyin

Bu, Proofpoint araştırmacılarının TA450'de böyle bir tekniği ilk kez gözlemlediğine işaret ediyor ve bu da grubun işleyiş tarzında önemli bir dönüm noktasına işaret ediyor.

Sosyal Mühendislik Cazibesi

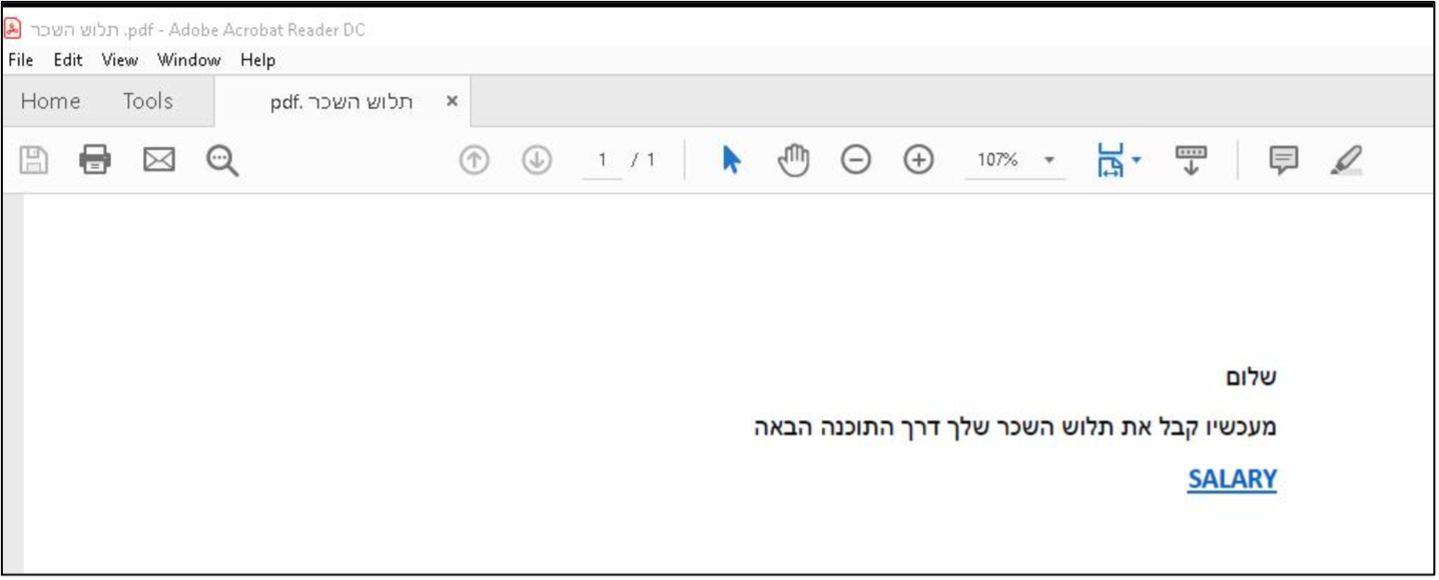

Son zamanlardaki kimlik avı girişimlerinde, mali teşvikler vaat ederek insan psikolojisini istismar etmek için tasarlanmış bir taktik olan, ücretle ilgili bir sosyal mühendislik tuzağı kullanıldı.

Bu yöntemin, TA450'nin İsrail-Hamas çatışmasının başlamasının ardından en az Ekim 2023'ten bu yana aktif olarak takip ettiği bir demografik grup olan İsrailli çalışanları hedeflemede etkili olduğu kanıtlandı.

Kampanyanın başarısı kısmen, yem içeriğiyle eşleşen gönderen e-posta hesaplarının kullanılmasından ve kimlik avı e-postalarına bir özgünlük katmanı eklenmesinden kaynaklanmaktadır.

Ocak 2022'de Amerika Birleşik Devletleri Siber Komutanlığı tarafından belirtildiği üzere, grubun İran İstihbarat ve Güvenlik Bakanlığı ile olan uyumu göz önüne alındığında, TA450'nin taktiklerindeki değişim özellikle endişe vericidir.

Kötü amaçlı URL'leri gizlemek için PDF eklerinin kullanılması, TA450'nin saldırılarının karmaşıklığının arttığını temsil ediyor ve kuruluşlar ve çalışanları için yüksek risk oluşturuyor.

Kampanyanın Etkisi

Kampanyanın etkisi hafife alınmamalıdır. TA450, aynı hedeflere PDF ekleri içeren birden fazla kimlik avı e-postası göndererek başarılı sızma olasılığını artırır.

Hiçbir şeyden şüphelenmeyen bir çalışan gömülü bağlantıya tıkladığında, Onehub aracılığıyla bir ZIP arşivine yönlendiriliyor ve bu da uzaktan yönetim yazılımının indirilmesiyle sonuçlanıyor.

Bu yazılım, TA450'nin kurbanın sistemine erişmesine izin vererek olası veri hırsızlığına, casusluğa veya başka kötü niyetli faaliyetlere olanak tanır.

SOC ve DFIR Ekiplerinden misiniz? – Kötü Amaçlı Yazılım Olaylarını analiz edin ve ANY.RUN ile canlı Erişim elde edin -> Şimdi Ücretsiz Başlayın.

Uzlaşma Göstergeleri (IOC'ler)

| Gösterge | Tip |

| maaş[@] |

Güvenliği ihlal edilmiş e-posta gönderen örneği |

| Maaş bordroları (Makine çevirisi: Maaş bordrosu) | E-posta konu |

| 02/2024 ayına ait maaş bordrosu (Makine çevirisi: 02/2024 ayına ait maaş bordrosu) | E-posta konu |

| Maaş bordrosu şifresi (Makine çevirisi: Maaş bordrosu şifresi) | E-posta konu |

| Maaş bordrosu .pdf (Makine çevirisi: Maaş bordrosu) | Belge başlığı |

| dee6494e69c6e7289cf3f332e2867662958fa82f819615597e88c16c967a25a9 | SHA256 (PDF) |

| hxxp://ws.onehub[.]com/dosyalar/[alphanumericidentifier] | Örnek kötü amaçlı URL |

| hxxps://salary.egnyte[.]com/[alphanumericidentifier] | Örnek kötü amaçlı URL |

| hxxps://ln5.sync[.]com/[alphanumericidentifier] | Örnek kötü amaçlı URL |

| hxxps://terabox[.]com/s/[alphanumericidentifier] | Örnek kötü amaçlı URL |

| cc4cc20b558096855c5d492f7a79b160a809355798be2b824525c98964450492 | SHA256 (maaş.zip) |

| e89f48a7351c01cbf2f8e31c65a67f76a5ead689bb11e9d4918090a165d4425f | SHA256 (maaş.msi) |