Gelir Vergisi Departmanı’nı taklit eden kimlik avı e-postaları yoluyla Hintli sakinleri hedef alan karmaşık, çok aşamalı bir casusluk kampanyası.

“SyncFuture Casusluk Kampanyası” olarak takip edilen saldırı zinciri, nihai yükü olarak meşru kurumsal güvenlik yazılımını silah haline getiriyor ve tehdit aktörlerinin kurban sistemlerine kalıcı, tespit edilemeyen erişim sağlamak için güvenilir ticari araçları nasıl yeniden tasarladığını gösteriyor.

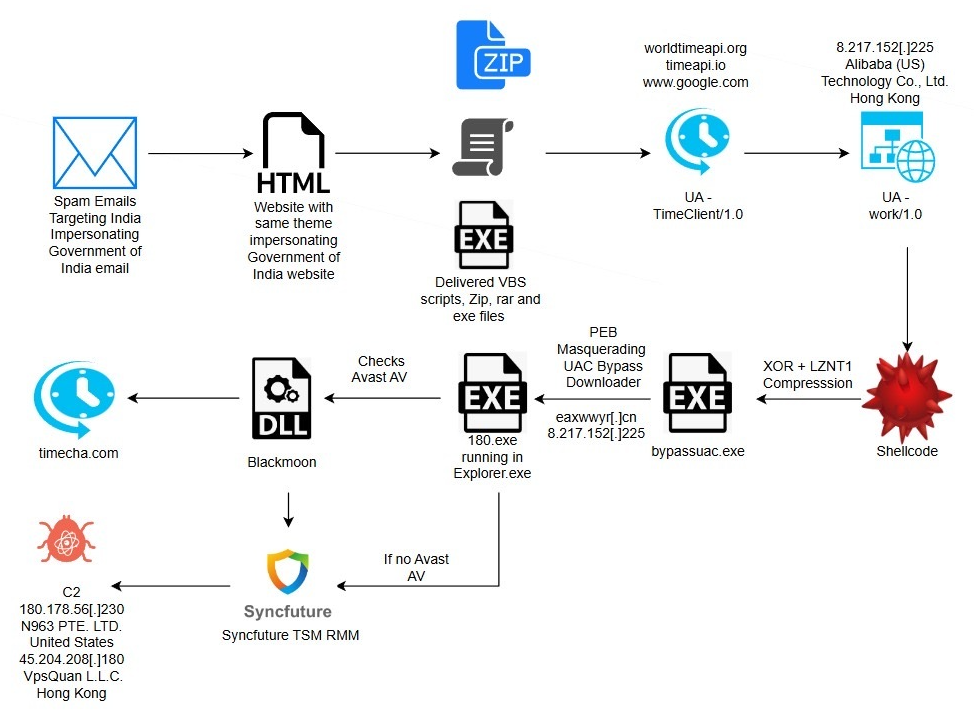

Kampanya, kurbanları saldırganın altyapısında barındırılan kötü amaçlı arşivlere yönlendirmek için URL kısaltıcıları kullanan, vergi cezası bildirimi görünümüne bürünen hedefli kimlik avı e-postalarıyla başlıyor.

İlk bulaşma, meşru, imzalı Microsoft uygulamalarının tespitten kaçınmak için kötü amaçlı veriler yüklediği bir DLL yan yükleme tekniğinden yararlanır.

Birinci aşama yükleyici, işlem ortamı bloğu (PEB) manipülasyonu, API kancası tespiti ve zamanlamaya dayalı korumalı alandan kaçınma mekanizmaları dahil olmak üzere gelişmiş hata ayıklama önleme kontrolleri içerir.

Kötü amaçlı yazılım, bu savunmaları geçtikten sonra paketlenmiş bir kabuk kodunu indirmek için Komuta ve Kontrol sunucularıyla iletişim kurar.

eSentire Tehdit Müdahale Birimi (TRU), muhtemelen uzun vadeli casusluk amacıyla karmaşık, çok aşamalı bir arka kapı kullanan, devam eden bir kampanya tespit etti.

Bu ikinci aşama, çift yönlü bir saldırı gerçekleştirir: COM tabanlı bir yükseltme tekniği kullanarak Windows Kullanıcı Hesabı Denetimini (UAC) atlar ve işlem özelliklerini, uç nokta izleme araçlarından etkili bir şekilde gizlenerek meşru Windows explorer.exe uygulaması gibi görünecek şekilde değiştirir.

Bu kampanyanın çarpıcı bir özelliği Avast Free Antivirus’ü hedefli olarak kaçırmasıdır. Avast tespit edildiğinde, kötü amaçlı yazılım, Avast’ın GUI’sinde gezinmek ve kötü amaçlı dosyaları antivirüs hariç tutma listesine eklemek için otomatik fare simülasyonunu kullanan Blackmoona bankacılık truva atı varyantını dağıtır.

Bu müdahalesiz otomasyon, saldırganların teknik açıdan gelişmişliğini ve güvenlik yazılımı arayüzlerini anladığını gösterir.

Bulaşma, özel toplu komut dosyaları ve Güvenli Mod yeniden başlatmalarından sağ çıkabilecek şekilde yapılandırılmış Windows hizmetleri aracılığıyla kalıcı erişim sağlayan sonraki aşamalarda ilerler.

Ancak son yük, bu kampanyanın istisnai hale geldiği yerdir: Tehdit aktörleri, genel bir arka kapı yerine, Çin merkezli Nanjing Zhongke Huasai Technology Co., Ltd. tarafından geliştirilen ticari bir veri güvenliği ürünü olan SyncFuture TSM’yi (Terminal Güvenlik Yönetim Sistemi) kullanıyor.

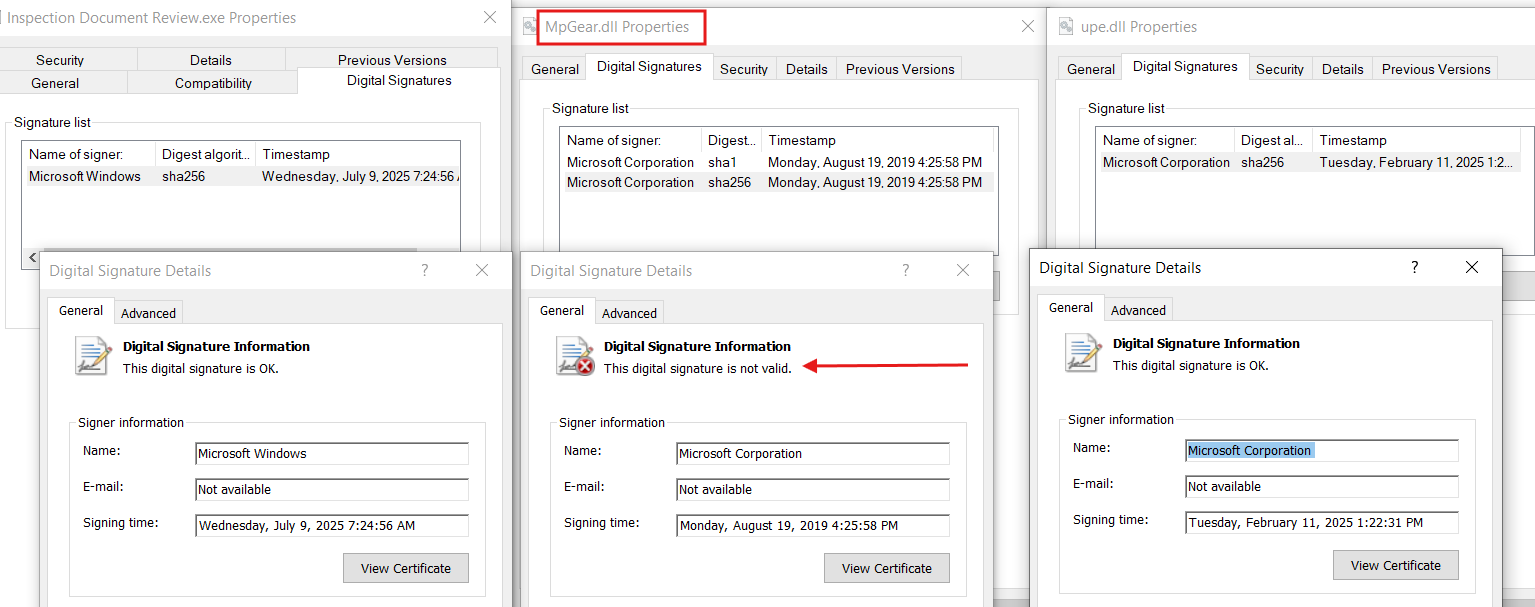

Bırakılan dosyaların analizi, saldırganların operasyonel güvenliğe ne kadar önem verdiklerini ortaya koyuyor. Birden fazla yürütülebilir dosyanın 2019-2024 yıllarını kapsayan geçerli kod imzalama sertifikaları taşıması, meşru yazılım dağıtım kanallarının kötüye kullanıldığına işaret ediyor.

SyncFuture TSM, Uzaktan İzleme ve Yönetim yeteneklerine sahip meşru bir kurumsal çözüm olarak pazarlanmaktadır.

Veri hırsızlığı ve yanal hareket

Ancak bu kampanyada hepsi bir arada bir casusluk çerçevesi olarak hizmet ediyor. Kurulan sistem, şeffaf veri şifreleme yeteneklerini, dosya işlemlerini ve web sitesi ziyaretlerini günlüğe kaydeden kapsamlı gözetim özelliklerini, ekran kayıt işlevselliğini ve operatörlere tam masaüstü erişimi sağlayan uzaktan kontrol mekanizmalarını içerir.

MpGear.dll, tehdit aktörlerinin meşru bir Microsoft ikili programının dijital imzasını MpGear.dll dosyasına kopyalamak için büyük olasılıkla özel araçlar kullandıklarını ortaya çıkardı.

Kuruluşlar, benzer kampanyalara karşı savunma sağlamak için EDR dağıtımına, kimlik avına odaklanan güvenlik farkındalığı eğitimine ve yetkisiz üçüncü taraf yazılımlara karşı katı politikalara öncelik vermelidir.

Kurumsal güvenlik yazılımının bir casusluk aracına dönüştürülmesi, hızlı finansal kazançtan ziyade uzun vadeli gözetim için tasarlanmış çok aşamalı bir izinsiz girişin doruk noktasını temsil ediyor.

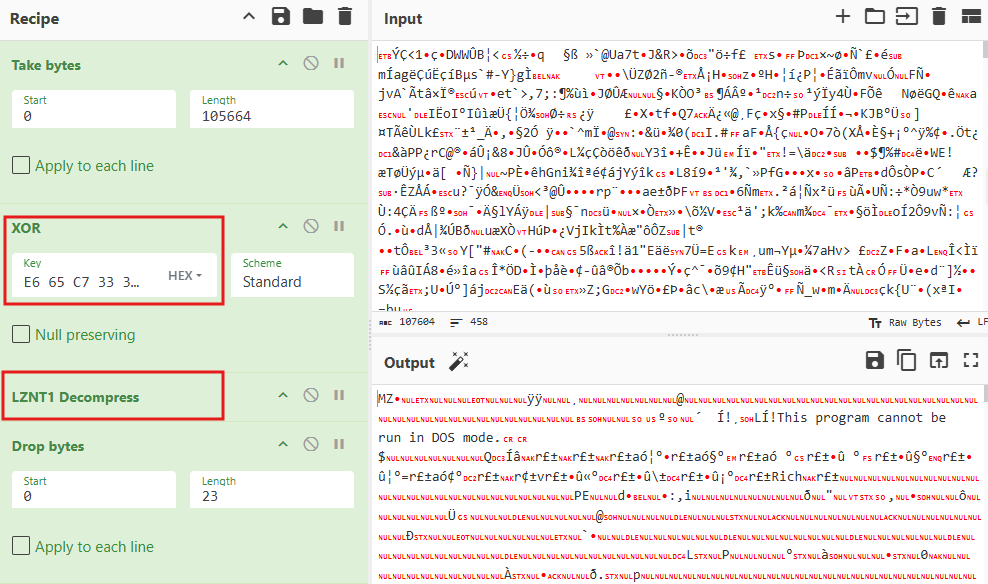

XOR şifre çözme işleminden kaynaklanan veriler, son yürütülebilir dosya değil, daha ziyade RtlDecompressBuffer API’si kullanılarak sıkıştırılmış sıkıştırılmış bir veri blobudur.

“Nanjing Yangtu Information Technology Co., Ltd.” tarafından imzalanan çekirdek modu sürücüleri sistem düzeyinde erişimle derin entegrasyonu gösterir.

Toplu komut dosyalarının desteklenmesi, güvenliği zayıflatmak, Windows Test Modunun imzasız sürücüleri yüklemesini sağlamak ve sürekli kötü amaçlı yazılım işlemleri için yükseltilmiş izinlere sahip dizinler oluşturmak için sistem Erişim Kontrol Listelerini yönetir.

Bu kampanya, devlet destekli faaliyetlerle tutarlı, gelişmiş kalıcı tehdit özelliklerini göstermektedir.

Tehdit aktörleri, meşru kurumsal yazılımlardan yararlanarak, otomatik GUI etkileşimi yoluyla antivirüs tespitinden kaçınarak ve çok katmanlı kalıcılık mekanizmaları kurarak, sürekli casusluk yapabilecek bir izinsiz giriş çerçevesi oluşturdu.

Anında Güncellemeler Almak ve GBH’yi Google’da Tercih Edilen Kaynak Olarak Ayarlamak için bizi Google Haberler, LinkedIn ve X’te takip edin.