TCP SYN Flood saldırıları, DDOS saldırıları arasında en popüler olanıdır. Burada detaylı olarak TCP SYN saldırısının temelini ve bu sunuculara ulaşmadan önce nasıl durdurulacağını tartışacağız.

Minnesota Üniversitesi’nde iki gün boyunca onu yere seren ilk DDOS saldırısı girişiminin üzerinden yirmi yıldan fazla zaman geçti. Bunu, Github’a karşı olan ve siteye karşı 1.35 TB/sn’lik bir saldırıyı içeren DDOS tarihindeki en büyük saldırılardan biri de dahil olmak üzere pek çok şey takip etti.

DOS saldırıları, hedeflenen sunucuları sahte trafikle doldurarak ve dolayısıyla yasal trafiğin bunlara erişmesini engelleyerek sunucular ve web siteleri için ciddi tehditler oluşturur.

SYN Saldırısı Nasıl Çalışır?

TCP SYN saldırısı, TCP işlemlerini çalıştıran ana bilgisayarları hedef alan ve normal TCP üç yollu anlaşma sürecinden yararlanan en popüler DDOS saldırılarından biridir.

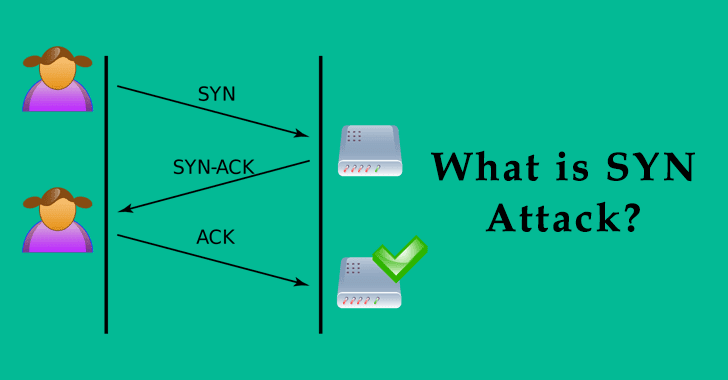

Normal bir TCP senaryosunda, istemci ile sunucu arasındaki iletişim, sanal bir bağlantı kurulduktan sonra başlar. İstemci, Sunucuya SYN istekleri göndererek bir bağlantı başlatır ve Sunucu daha sonra SYN/ACK göndererek yanıt verir.

Bu SYN/ACK, istemciden gelen ilk SYN isteğinin bir alındısıdır. İstemci, iletişimi başlatmak için bağlantıyı tamamlayarak ACK paketi ile yanıt verir.

Bir DDOS ortamında, kötü niyetli bir aktör İstemciyi taklit eder ve rastgele IP adreslerinden hedeflenen sunucuya aşırı sayıda SYN isteği göndermeye başlar.

Meşru istekler olduğunu varsayan sunucu, SYN/ACK ile yanıt verir, ancak hiçbir zaman son bir ACK geri almaz, böylece Sunucunun kaynaklarını yarı açık TCP oturumlarıyla bağlar ve bu da meşru bağlantı isteklerinin reddedilmesine yol açar.

SYN Taşkın Saldırısı Nasıl Engellenir?

SYN Çerezleri

Normal TCP el sıkışmalarından farklı olarak, tüm TCP yarı açık bağlantıları için bir durum tablosu tutma ihtiyacını ortadan kaldırarak çalışır. Bu yöntem, kriptografik karma kullanımını kullanır. Sunucu, istemciye gönderilen ilk SYN-ACK akışıyla birlikte ISN’yi (İlk Sıra Numarası) hazırlar.

Bu ISN, Kaynak IP, Hedef IP, port numaraları ve bir gizli numara temel alınarak hesaplanır. Sunucu, İstemciden ACK aldığında, artan ISN’nin eşleşip eşleşmediğini kontrol ederek ve ardından bağlantı için bellek ayırarak meşruluğunu doğrular.

Artan Biriktirme Sırası

Her İşletim Sistemi, yarı açık bağlantılara bellek ayırır ve tutabileceği bu bağlantıların sayısında bir sınır vardır. Bu sınıra ulaşıldığında, bağlantıyı kesmeye başlar.

SYN saldırısı durumunda, biriktirme listesinin sınırı artırılabilir ve meşru bağlantıların kesilmesini önleyebilir.

Güvenlik Duvarı Filtreleme

Bu SYN saldırılarını algılamak ve önlemek için güvenlik duvarında güvenlik duvarı filtrelemesi etkinleştirilebilir. Örneğin, kaynak eşiği değiştirilebilir. Bu durumda, güvenlik duvarı belirli bir kaynaktan bağlantıları kesmeye başlamadan önce belirli bir eşik ayarlanabilir.

Diğer saldırıların aksine, SYN saldırısının güçlü sistemler gerektirmediğini, saldırganın tek ihtiyacının yüksek etkili saldırılar başlatmak için çevirmeli bağlantıya sahip bir bilgisayar olduğunu unutmamak önemlidir.

İlgili Okuma

Kimlik Avı Saldırısı Nedir? Nasıl Çalışır ve Kendinizi Nasıl Önlersiniz?

Kimlik Sahtekarlığı nedir? Nasıl Çalışır ve Nasıl Önlenir?

Bizi Linkedin’den takip edebilirsiniz, twitter, Facebook günlük Siber Güvenlik ve bilgisayar korsanlığı haber güncellemeleri için.