Storm-1575 grubu, kimlik avı altyapısını sık sık yeniden markalandırmasıyla tanınıyor. Son zamanlarda ANY.RUN analistleri, tehdit aktörünün kullanıcıların Microsoft ve Google hesaplarını tehlikeye atmaya yönelik devam eden çabalarının bir parçası olan yeni giriş panellerinin konuşlandırıldığını tespit etti.

Storm-1575’in Yeni Giriş Panelleri

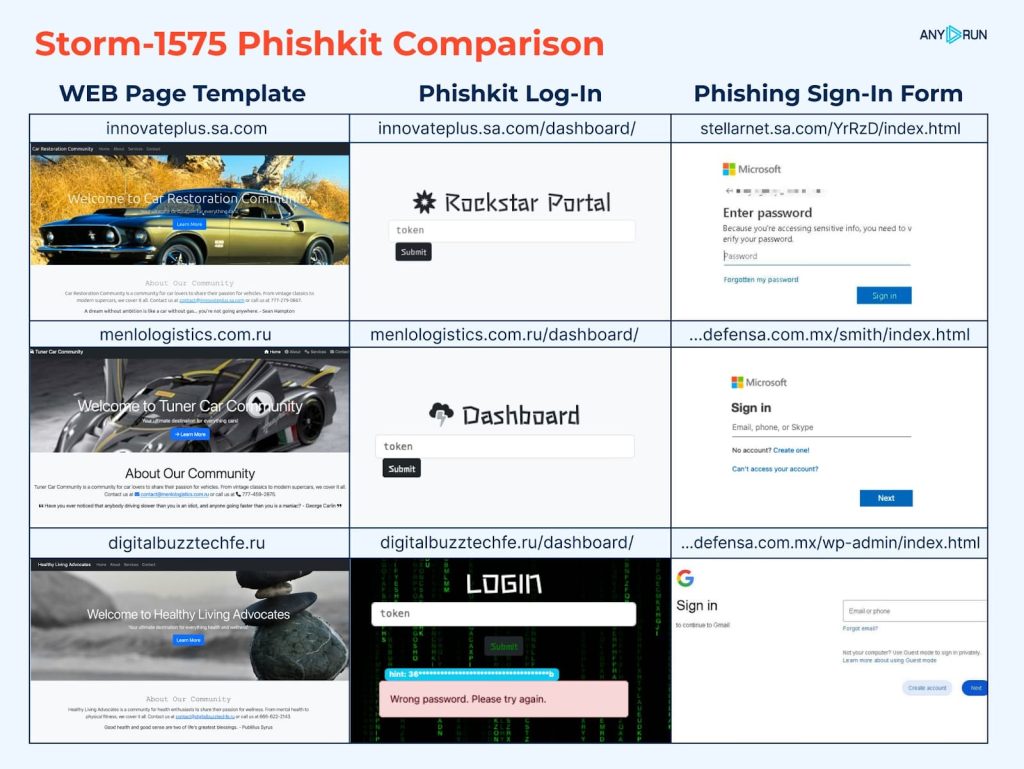

Ekip, özelliklerinin analizi yoluyla giriş panellerini Storm-1575’e bağlamayı başardı. Paneller diğer şeylerin yanı sıra şunları paylaşıyor:

- Kimlik avı alanları

- Rastgele panel sayfası başlıkları

- Sunucuları maskelemek için web sitesi şablonlarının kullanılması

- Panel belirteci doğrulama isteği, aynı yazı tipi ve panel URL’si

Panellerin ayrıca kendine özgü özellikleri vardır:

- Hedef Hesaplar: Microsoft, Google’a Karşı

- Doğrulama: Microsoft için Cloudflare, Google için aritmetik CAPTCHA

- Şifreleme: Microsoft için güçlü AES CryptoJS, Google için zayıf gizleme

Bulgular, bu panellerin daha önce DadSec, Phoenix Panel ve Rockstar2FA Portal gibi diğer kimlik avı platformlarıyla aynı altyapıyı kullanan bir grup olan Storm-1575 tarafından işletildiğini doğruluyor.

Yeni Storm-1575 Saldırıları Proaktif Olarak Nasıl Keşfedilir?

Siber güvenlik uzmanları, Storm-1575’in en son kimlik avı taktiklerinin bir adım önünde olmak için ANY.RUN’un Tehdit İstihbaratı Aramasını kullanabilir.

Bu güçlü platform, ANY.RUN’un kötü amaçlı yazılım korumalı alan oturumlarından elde edilen tehdit verilerinin merkezi bir deposunu sunar ve kullanıcıların, güvenlik ihlali göstergelerine, ağ etkinliğine ve dosya davranışlarına erişimle ortaya çıkan tehditleri araştırmasına olanak tanır.

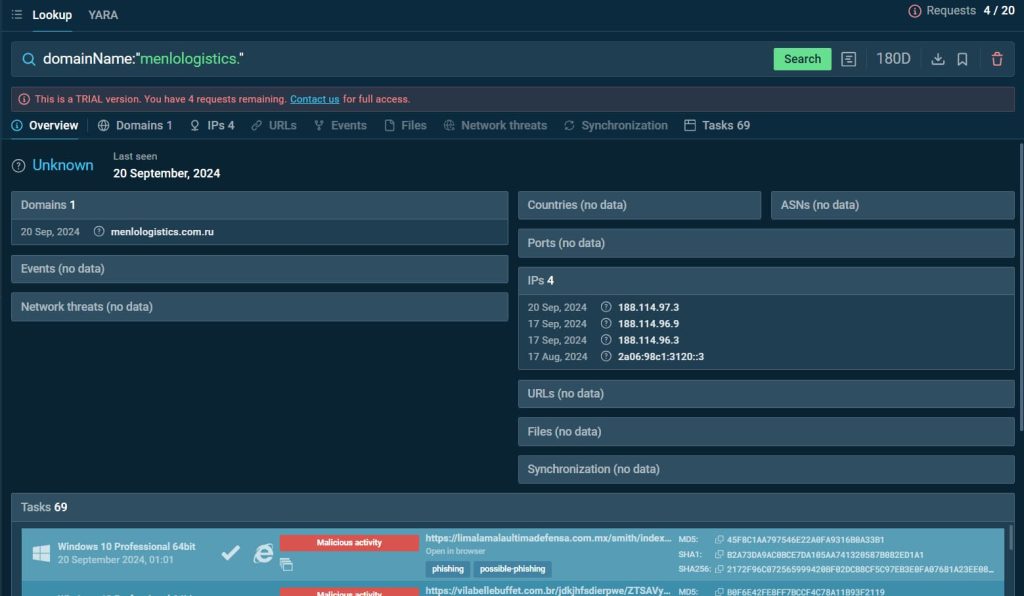

Storm-1575’in kimlik avı altyapısının bir örneği menlologistics.com etki alanıdır. Kullanıcılar, bu alan adını TI Arama platformuna göndererek, bu alanın kötü amaçlı faaliyetleriyle ilgili önemli ayrıntıları ortaya çıkarabilir.

Şunun için bir arama sorgusu: domainName:”menloloji.” ANY.RUN’da çoğu kimlik avı faaliyetleriyle bağlantılı olan 4 ilişkili IP adresi ve 69 sanal alan oturumu ortaya çıktı.

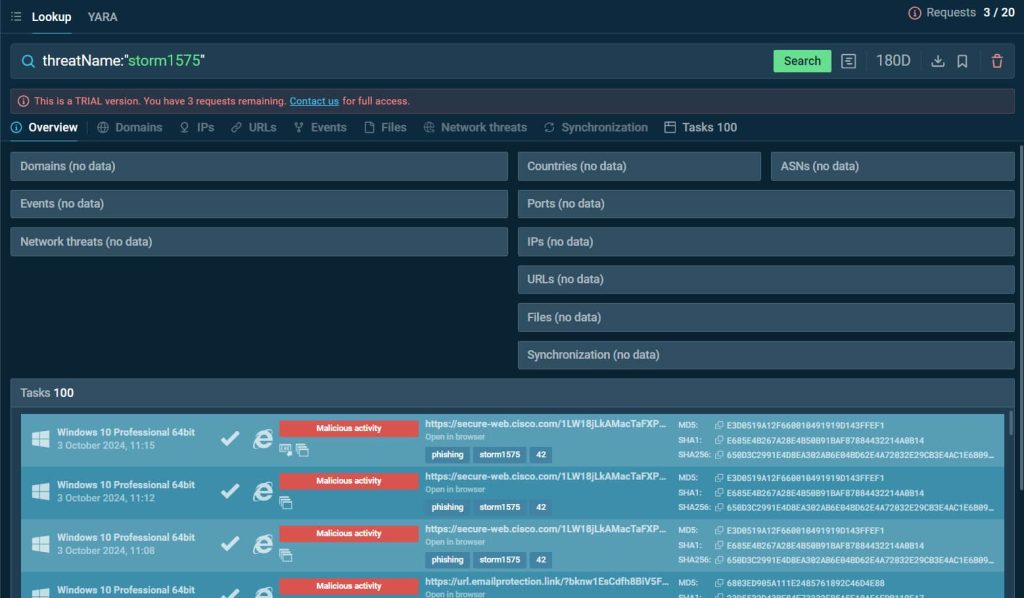

Analistler ayrıca tehdit adına göre de araştırma yapabilirler. tehditAdı:”storm1575″Bu tehdidin ANY.RUN sanal alanında tespit edildiği herhangi bir kayıtlı oturuma doğrudan erişim sağlar.

TI Lookup ile korumalı alan arasındaki bu entegrasyon, tehdit ortamının kapsamlı bir görünümünü sunarak kullanıcıların gerçek zamanlı kimlik avı taktiklerini ve altyapıyı çalışırken incelemesine olanak tanır.

ANY.RUN Tehdit İstihbaratı Portalı

Tehdit istihbaratı yeteneklerinizi geliştirmek istiyorsanız ANY.RUN’un TI portalını keşfederek siber tehditler dünyasına dair daha derin içgörüler elde edin ve savunmanızı güçlendirin.

Tehdit avlama çabalarınızı nasıl geliştirebileceğini görmek için ANY.RUN’un Tehdit İstihbaratı Aramasını test edin.

İLGİLİ KONULAR

- En Çok Bilgi Hırsızlarının Analizi: Redline, Vidar ve Formbook

- PythonAnywhere Bulut Platformu Fidye Yazılımı Barındırmak Amacıyla Suistimal Edildi

- Tycoon ve Storm-1575, ABD Okullarına Yönelik Kimlik Avı Saldırılarıyla Bağlantılı

- ANY.RUN, Ortaya Çıkan Tehditleri Belirlemek İçin Tehdit İstihbaratını Yükseltiyor

- StormBamboo APT İSS’leri Hedefliyor, Yazılım Güncellemeleri Yoluyla Kötü Amaçlı Yazılım Yayıyor