“Sryxen” adı verilen Windows odaklı yeni bir bilgi hırsızı, modern tarayıcı kimlik bilgileri hırsızlığı ile olağandışı agresif anti-analiz korumalarını harmanlaması nedeniyle güvenlik camiasında dikkat çekiyor.

Hizmet olarak kötü amaçlı yazılım (MaaS) olarak satılan ve 64 bit Windows için C++ ile yazılan Sryxen, tarayıcı sırlarını, Discord belirteçlerini, VPN’leri, sosyal hesapları ve kripto cüzdanlarını hedef alıyor ve ardından Telegram Bot API aracılığıyla her şeyi operatörlerine sızdırıyor.

Genellikle bir parolayı ele geçirmeyi ve sistem Anahtar Zincirinin kilidini açmayı amaçlayan macOS hırsızlarının aksine, Windows hırsızları, şifre çözme anahtarlarını oturum açmış kullanıcıya bağlayan Veri Koruma API’si (DPAPI) ile mücadele etmek zorundadır.

Kurban olarak çalıştırılan DPAPI, korunan verilerin şifresini mutlu bir şekilde çözer; herkes gibi çalıştırırsanız veriler işe yaramaz. Sryxen bu modeli benimsiyor, DPAPI korumalı materyali çıkarmak için kullanıcı bağlamında çalışıyor ve ardından Chrome’un en son korumalarını ele almak için yeni bir yöntem kullanıyor.

En çok dikkat çeken özellik, Sryxen’in çerezler için Chrome 127’nin Uygulamaya Bağlı Şifrelemesini (ABE) atlamasıdır.

Google’ın ABE değişikliği, çerez şifrelemesini Chrome uygulamasının kendisine bağlamak, SQLite veritabanlarını okuyan ve DPAPI’yi çağıran geleneksel yaklaşımları kırmak için tasarlandı.

Kötü Amaçlı Yazılım Tarayıcı Otomasyonunu Kullanıyor

Sryxen, çerezlerin şifresini doğrudan çözmek yerine, Chrome’u uzaktan hata ayıklamanın etkin olduğu başsız modda başlatır ve Chrome’dan kendi çerezlerinin şifresini çözmesini istemek için WebSocket üzerinden DevTools Protokolünü kullanır.

Chrome’un bakış açısına göre meşru bir DevTools isteğine hizmet veriyor; Saldırganın bakış açısına göre, ABE anahtarını kullanmadan veya şifresi çözülmüş verileri diske yazmadan tamamen şifresi çözülmüş çerez değerleri alırlar.

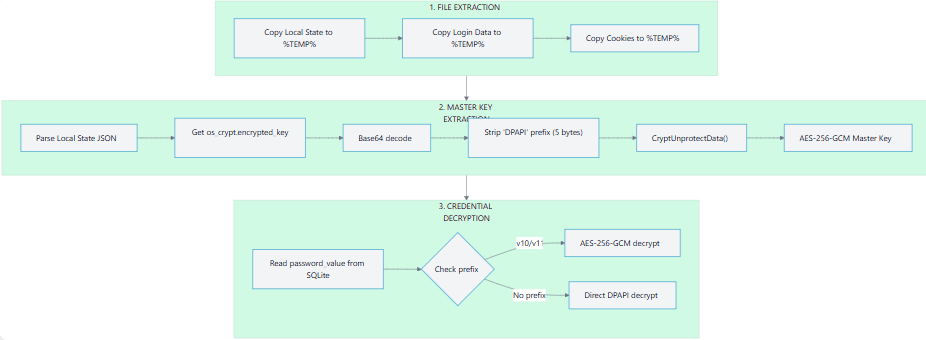

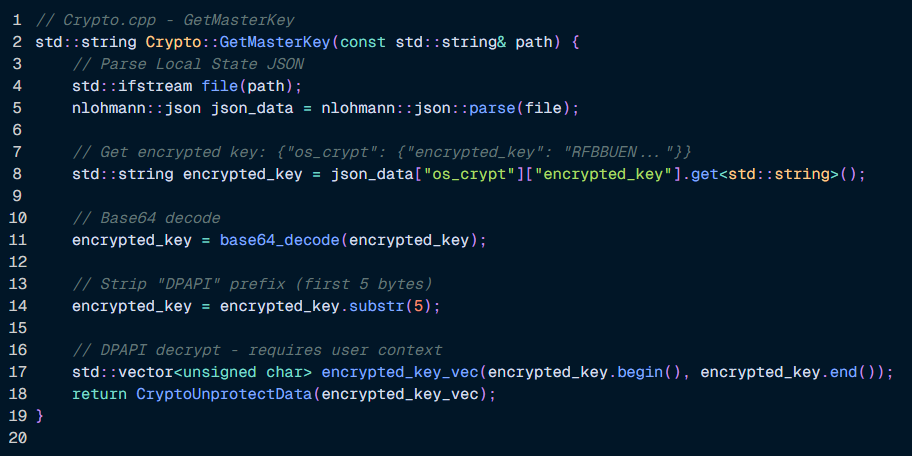

Şifreler için Sryxen, Chromium tabanlı tarayıcılar tarafından kullanılan yerleşik DPAPI artı AES-256-GCM zincirine güvenmeye devam ediyor.

Ana anahtarı “Yerel Durum” dosyasından çıkarır, DPAPI önekini çıkarır ve kurbanın kullanıcı bağlamı altında CryptUnprotectData’yı çağırır.

Daha sonra “v10” veya “v11” ön ekine sahip şifre bloblarının şifresi AES-256-GCM kullanılarak çözülürken eski formatlar doğrudan DPAPI şifre çözme yöntemine geri döner.

Firefox desteği, Mozilla’nın NSS kitaplığı aracılığıyla, profil bilgileri ve anahtar veritabanları kullanılarak, kayıtlı kimlik bilgilerinin logins.json dosyasından kurtarılması yoluyla uygulanır.

Yüklü tarayıcıların keşfi, Chromium ve Gecko tabanlı uygulamaları beklenen dizin yapıları ve yapılandırma dosyaları aracılığıyla ayıran çok iş parçacıklı bir dosya sistemi yürüyüşü aracılığıyla gerçekleştirilir.

Sryxen, yerini tespit ettikten sonra şifreleri, çerezleri, geçmişi, otomatik doldurma verilerini ve yer imlerini ve ayrıca Discord tokenlarını hem düz metin hem de şifrelenmiş formatlarda toplar.

Discord’un karakteristik “dQw4w9WgXcQ” ön eki, “Senden Asla Vazgeçmeyeceğim” YouTube Kimliğine alaycı bir referanstır ve daha sonra aynı AES-256-GCM ve ana anahtar mekanizması kullanılarak şifresi çözülen şifrelenmiş jetonları tanımlamak için kullanılır.

Çerezlerin ve Kimlik Bilgilerinin Sessiz Çıkarılması

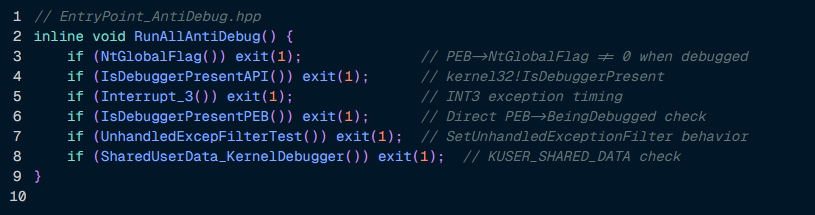

Savunma tarafında, Sryxen’in yazarları statik ve dinamik analizleri zorlaştırmak için büyük yatırımlar yaptılar. Hırsızın temel hırsızlık mantığı, beklemedeyken XOR ile şifrelenen ve üzerine yasa dışı talimatlar yazılan bir işlevde bulunur.

Vektörlü bir istisna işleyicisi (VEH), yalnızca yürütme bu yasa dışı işlem kodlarına çarptığında bu kodun şifresini çözer ve ardından, kesme noktası tabanlı bir mekanizma kullanarak işlev dönüşü üzerine onu yeniden şifreler.

Bu, statik sökme işleminin yalnızca çöpleri gösterdiği, çağrılar arasındaki bellek dökümlerinin yalnızca şifrelenmiş baytları ortaya çıkardığı ve bir analist VEH işleyicisinde dikkatli bir şekilde adım atmadığı sürece canlı hata ayıklamanın bile gerçek kodun çoğunu kaçıracağı anlamına gelir.

PEB işaret denetimi ve KUSER_SHARED_DATA aracılığıyla çekirdek hata ayıklayıcı durumu da dahil olmak üzere altı ayrı hata ayıklama önleme kontrolü bariyeri daha da yükseltir.

Yine de korumalar kusursuz değil. XOR anahtarı statiktir ve ikili dosyaya gömülüdür, yasa dışı talimat baytlarının düzeni tanınabilir ve hasta analisti, istisna işleyicisinde tek adım atarak şifresi çözülmüş kodu kurtarabilir.

Anti-sanallaştırma nispeten zayıftır ve Sysmon’un çalışıp çalışmadığını kontrol etmekle sınırlıdır.

Veri hırsızlığı tamamlandıktan sonra Sryxen, %TEMP%\Sryxen altında yapılandırılmış bir klasör ağacında yağmalama işlemini gerçekleştirir ve sosyal platformlar, VPN istemcileri ve kripto para birimi cüzdanları ve uzantıları için dizinlerin yanı sıra şifreler, çerezler, geçmiş ve yer imleri için metin dosyalarını düzenler.

Buradan tüm dizini sıkıştırmak için PowerShell’in Compress-Archive komutunu kullanır ve arşivi sendDocument aracılığıyla bir Telegram botuna yüklemek için curl’u kullanır.

Bu “parçala ve yakala” sızma modeli kalıcılıktan kaçınır: Sryxen yerleşik kalmaz, ancak PowerShell’i çağırmak ve sırayla kıvrılmak için system() kullanımı, süreç oluşturmayı, komut satırı argümanlarını ve api.telegram.org’a giden bağlantıları izleyen savunucular için potansiyel bir nimet olan gürültülü süreç etkinliği yaratır.

Şirketler için Sryxen, iki gerçeğin altını çiziyor: Windows’ta tarayıcı merkezli kimlik bilgisi hırsızlığı, platformun sertleşmesine yanıt olarak hızla gelişiyor ve hata ayıklama bayraklarıyla başlatılan şüpheli, başsız Chrome’dan otomatik PowerShell sıkıştırmasına ve Telegram sızıntısına kadar davranışsal algılama, kritik bir savunma hattı olmaya devam ediyor.

Anında Güncellemeler Almak ve GBH’yi Google’da Tercih Edilen Kaynak Olarak Ayarlamak için bizi Google Haberler, LinkedIn ve X’te takip edin.