Bir kimlik avı saldırısının işe yaraması için her zaman iki şey gerekir; bir saldırganın yemi göndermesi ve içeriden birinin yemi alması. Hemen hemen her kuruluş, bu dengeyi kendi kuruluşlarındaki çalışanların lehine çevirmek için bir tür güvenlik ve farkındalık eğitimi (SAT) gerçekleştirir.

Çünkü eğer son kullanıcıları kimlik avı e-postasının belirteçleri konusunda eğitebilirsek, onlara tıklamayı bırakacaklar, değil mi? BT güvenlik ekipleri bunun nadiren doğru olduğunu biliyor.

CISA, siber saldırıların %90’ının e-posta kimlik avı ile başladığını tahmin ediyor. Siber suçluların, kötü amaçlı yazılım dağıtarak veya oturum açma kimlik bilgilerini çalarak kuruluşlarda ilk tutunma noktası elde etmesinin hala oldukça etkili bir yolu.

IBM’in 2023 İhlalin Maliyeti raporu, kimlik avı ve güvenliği ihlal edilmiş kimlik bilgilerini en yaygın iki saldırı vektörü olarak listeliyor ve aynı zamanda daha maliyetli ihlallerin çoğunun arkasında yer alıyor.

Son kullanıcıları kimlik avını tespit etme konusunda eğitmenin yararları vardır, ancak kuruluşların bir bütün olarak kimlik avı saldırılarına karşı bir önlem almakta başarısız olduğu açıktır.

Peki SAT nerede etkilidir ve bilgisayar korsanları bunun üstesinden gelmenin yollarını nasıl buluyor? Saldırganlar kimlik bilgilerini başarıyla ele geçirdiğinde işletmeleri nasıl koruyabiliriz?

Başlangıç olarak, kimlik avcılarının insan psikolojisinden yararlanmak için sosyal mühendisliği nasıl kullandıklarını anlamak önemlidir.

Son kullanıcılar neden kimlik avı girişimlerine düşüyor?

İnsan düşüncesini genel olarak iki türe ayırabiliriz: Tip 1 ve Tip 2. Tip 1 düşünme, araba kullanmak gibi tanıdık durumlara sezgisel olarak tepki verdiğimiz ‘otomatik pilotta çalışmaya’ benzetilebilir. Bir matematik problemini çözmek gibi yeni bir durumla karşılaştığımızda daha yavaş ve daha analitik ‘Tip 2’ düşünceye geçiş yapabiliriz.

Saldırganlar, son kullanıcıları Tip 1 zihniyetinde tutmak için kimlik avı e-postalarını dikkatli bir şekilde hazırlar. İnsanların, kimlik avının bazen incelikli işaretlerini fark etmeden, bağlantılar ve ekler gibi tanıdık şeylere tıklayarak hızlı tepki vermesini istiyorlar.

SAT’ın amacı insanların bu işaretleri fark etmelerine yardımcı olmak ve onları Tip 2 düşünceye doğru yönlendirmektir. Ancak bu her zaman işe yaramayacaktır. Ve insanlar üzerinde oldukça fazla baskı var.

İnsanlar tahmin edilebilir şekilde tepki verir, bu nedenle kimlik avı saldırıları her gün kimlik bilgilerinin tehlikeye girmesine neden olur. Son kullanıcılarınızdan kaçının halihazırda kimlik avı saldırılarının kurbanı olabileceğini hiç merak ettiniz mi?

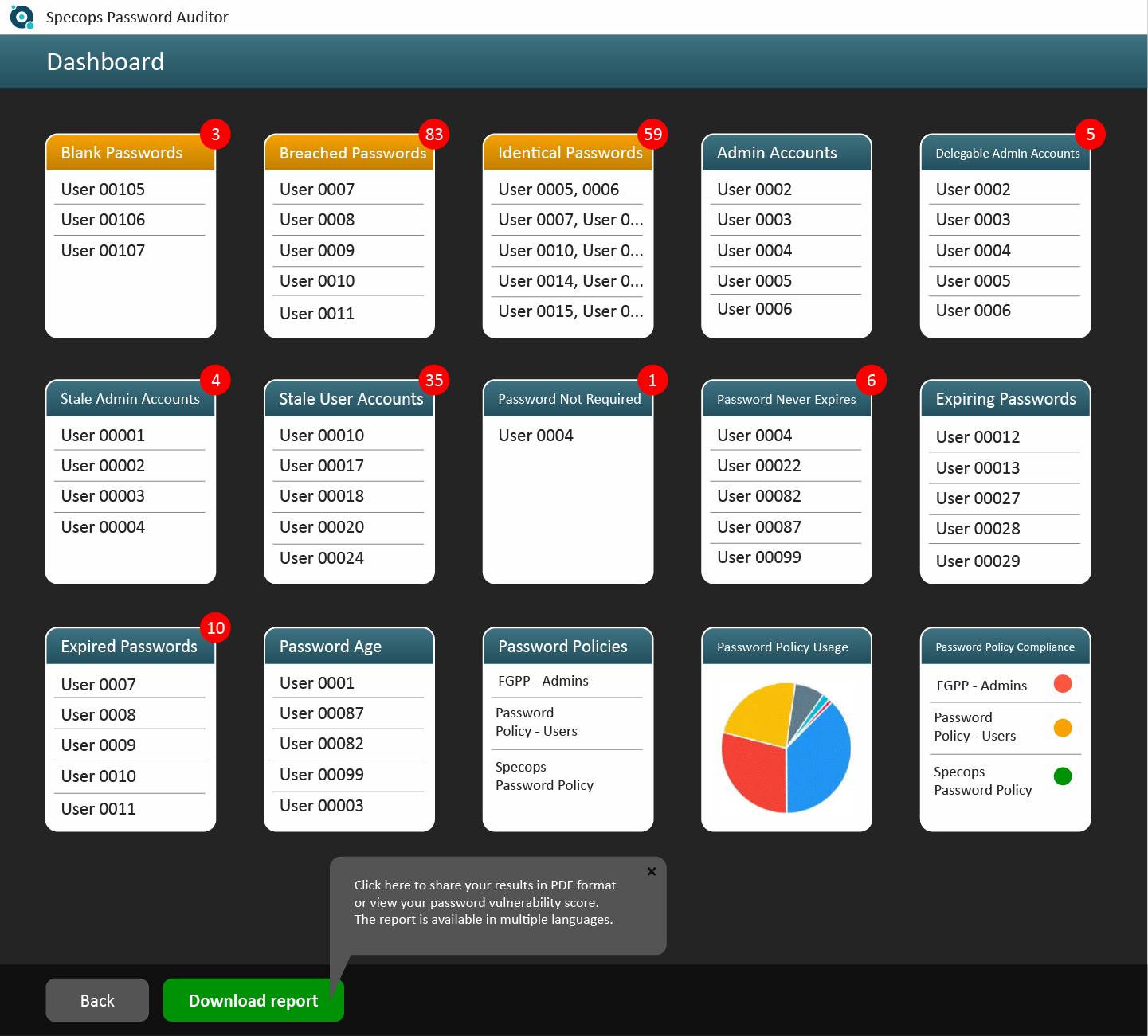

Specops Password Auditor ile Active Directory’nizde hızlı bir tarama yapın; indirmesi ücretsizdir, kullanımı kolaydır ve saklamanız gereken yararlı bilgilerle dolu bir rapor alırsınız. Specops Şifre Denetçisi, Active Directory’nizi 950 milyonun üzerinde güvenliği ihlal edilmiş kimlik bilgilerinin yer aldığı bir listeyle tarayarak hızlı bir ‘sağlık kontrolü’ sağlamanın harika bir yoludur.

SAT’ın güçlü yönleri: Eğitim nasıl yardımcı olabilir?

IBM, çalışanlara yönelik düzenli güvenlik eğitiminin veri ihlali maliyetini ortalama 232.867 ABD doları kadar azaltmaya yardımcı olabileceğini tahmin ediyor. Kimlik avının yaygınlığına rağmen, doğru yapıldığında SAT gerçekleştirmenin açık faydaları vardır.

Bariz şeyleri tespit etmek

SAT, kullanıcıların kimlik avı saldırılarını gerçek dünyada, kontrollü ortamlarda görme konusunda “pratik yapmalarına” yardımcı olarak bireylerin kimlik avı saldırılarının işaretlerini tespit etmelerine yardımcı olur.

Bireyleri hedef alan gelişmiş kimlik avı saldırıları olsa da, nitelik yerine nicelik yaklaşımıyla dolaşan daha temel saldırılar da var. Son kullanıcılar aşağıdaki daha belirgin kimlik avı işaretlerini fark etmeyi öğrenir:

- Olağandışı köprü adresleri (kullanıcılar fareyle üzerine gelebilir ancak mobil cihazlarda bu daha zordur)

- Yazım ve dilbilgisi hataları

- Olağandışı gönderim süreleri

- Sıradan isteklerin dışında

- Sahte görünen adlar (bir bakışta meşru görünmesi için biraz değiştirildi, örneğin Miicrosoft)

- Düşük kaliteli resimler

Akıllı parçaları yakalamak

Hedefli, planlı kimlik avı saldırılarında kullanılma olasılığı daha yüksek olan hedef odaklı kimlik avı, CEO dolandırıcılığı, yönetici kimliğine bürünme, tedarik zinciri ihlali veya iş e-postasının gizliliğinin ihlali gibi daha incelikli taktikler de vardır. Bunlar şunları içerir:

- Aciliyet: Kimlik avı e-postası genellikle hemen harekete geçilmesini ister; otomatik Tip 1 tepkiler ister. Hız aynı zamanda normal süreçleri bozmak için bir bahane olarak da kullanılabilir. Son kullanıcının düşünmesi ne kadar uzun sürerse, bunun yasal olup olmadığını da o kadar sorgulayabilir.

- Olasılık: Kimlik avı girişimleri gerçek hayattaki, çoğunlukla sıradan senaryolara dayanır. Bir faturanın ödenmesi gerekiyor veya bir dosyanın incelenmesi gerekiyor; bu, bir patronun veya müşterinin hızla halletmesi gereken inandırıcı bir görevdir.

- Aşinalık: Hedef odaklı kimlik avı, saldırının en azından kısmen bir kişiye özel olarak yapıldığı ve genellikle CEO, müşteri veya BT ekibi gibi otorite bir figürden geldiğinin iddia edildiği durumdur. Saldırganların bu ilişkileri sosyal medyadan veya kurumsal web sitelerinden öğrenmesi kolaydır.

- Gizlilik: Gerekli eylem son kullanıcıya özel olacaktır ve başka bir kişinin dahil olması dolandırıcılığın tespit edilme şansını artıracağından yalnızca onlar tarafından yapılması gerekir.

Kimlik avı simülasyonları: Ahlaki açıdan gri mi?

Fairfax County Devlet Okulları kısa süre önce kullanıcıların kimlik avının tehlikelerini anlamalarına yardımcı olmak için bir kimlik avı uygulaması gerçekleştirerek haber yaptı.

Öğretim yılının son gününde, okul bölgesine, çalışanlara okul yılı boyunca yaptıkları çalışmalardan dolayı teşekkür eden ve takdir göstergesi olarak hediye kartları sunan bir kimlik avı testi e-postası gönderildi. Tekliften yararlanmak için kullanıcıların tek yapması gereken bağlantıya tıklamaktı.

İnsanların buna kanması, kimlik avı saldırılarının ne kadar etkili olabileceğini kanıtladı ve daha fazla son kullanıcı SAT’ına ihtiyaç duyulduğunu gösterdi. Ders çabuk unutulmayacak. Ancak bazı personel testi duyarsız ve adaletsiz buldu. Bu durum kesinlikle BT ekiplerinin güvenlik açıklarını bulmak için ne kadar ileri gitmeleri gerektiği konusunda bazı ilginç soruları gündeme getiriyor!

Güvenlik eğitiminin sınırlamaları

Bu, BT ekipleri için tanıdık bir hayal kırıklığıdır. SAT, uyumluluk gereksinimlerine ve en iyi uygulamalara uygun olarak teslim ediliyor, ancak sonraki hafta bir son kullanıcı bir kimlik avı e-postasının tuzağına düşüyor. Siber güvenlik, BT ekiplerinin aklında ön sıralarda yer alıyor ancak son kullanıcılar tarafından hızla unutulabiliyor.

Hermann Ebbinghaus’un ‘Unutma Eğrisi’, insanların düzenli bilgi tazelemeleri olmadan bilgiyi ne kadar çabuk unuttuğunu gösteren yararlı bir görselleştirmedir. Yılda bir avuç uzun, bilgi yoğun oturumun büyük bir fayda sağlaması pek olası değildir. SAT’a çok az hizmet verilmesi daha iyidir ve genellikle bir işletmede siber güvenlik kültürü yaratılmasına yardımcı olur.

Temel sınırlama eğitimi, SAT düzenli olarak desteklenerek verilse bile, özellikle son kullanıcılar günlük işlerinde hızlı karar verme baskısı altındayken kazaların yine de meydana gelmesidir. Siber uzmanlar bile acele ederken veya stresli olduklarında yüksek kaliteli bir kimlik avını ilk bakışta tespit etmekte zorlanabilirler.

Kuruluşların her zaman doğru sonuca ulaşabilmesi için son kullanıcılara ihtiyacı vardır; saldırganların çalışması için yalnızca bir kimlik avı e-postasına ihtiyacı vardır. SAT, daha zayıf kimlik avı girişimlerine karşı etkili olabilse de, çoğu zaman kullanıcıların karmaşık sosyal mühendislik saldırılarına kanmalarını engellemede başarısız olur.

İhlallerin bir kuruluşa verebileceği ciddi hasara rağmen, kimlik avı kaçınılmaz olarak gerçekleştiğinde boşlukları kapatmak ve sorunları düzeltmek için devreye girmek genellikle aşırı çalışan güvenlik ekiplerine düşer.

Kimlik avı saldırıları daha karmaşık hale geldikçe kuruluşların son kullanıcıları ve BT ekiplerini yardımcı olacak teknolojiyle donatmaları hayati önem taşıyor. E-posta güvenlik yazılımı, çok faktörlü kimlik doğrulama ve uç nokta algılama ve yanıt (EDR) gibi şeylerin tümü, kimlik avına karşı mücadelede SAT’ı tamamlayabilir.

Ancak hiçbir teknoloji kurşun geçirmez değildir; dolayısıyla kullanıcılarınızın kimlik bilgilerinin kimlik avı yoluyla ele geçirildiğini bilmek de aynı derecede önemlidir.

Saldırganlara kuruluşunuza bir giriş noktası ve daha fazla yasa dışı faaliyet için bir platform sağladığından kimlik bilgisi hırsızlığı genellikle kimlik avının hedefidir. Güçlü parolalar bile kimlik avı saldırıları nedeniyle tehlikeye girebilir, özellikle de son kullanıcılar bu parolaları kişisel uygulamalarda ve cihazlarda yeniden kullanıyorsa.

Specops Password Auditor ile bir tarama çalıştırmak, Active Directory’nizin ilk sağlık kontrolü için harikadır, ancak uzun vadede otomatik bir işlemin uygulanması en iyisidir.

.jpg)

Kimlik avına karşı mücadele sürekli devam eden bir iştir. Specops Parola Politikası gibi daha gelişmiş bir üçüncü taraf aracını Active Directory’nize entegre etmek, BT ekiplerine ihtiyaç duydukları, ihlal edilen kimlik bilgilerine ilişkin sürekli görünürlük sağlayabilir.

Uyumluluk gerekliliklerini uygulayabilir, 3 milyardan fazla benzersiz şifreyi engelleyebilir ve dinamik, bilgilendirici müşteri geri bildirimleriyle kullanıcıların daha güçlü şifreler oluşturmasına yardımcı olabilir.

Specops Şifre Politikası ve İhlal Edilen Şifre Koruması, kullanıcılarınızın şifrelerini, şu anda saldırılarda kullanılanlar bile olmak üzere, 3 milyardan fazla ele geçirilmiş benzersiz şifreden oluşan bir listeyle karşılaştıran bir özelliktir.

Saldırganların ihlal edilen kimlik bilgilerini satın alma ve kullanma avantajından faydalanabilmesi için son kullanıcılar bilgilendirilir ve şifrelerini değiştirmeye zorlanır. Specops Şifre Politikasını bugün ücretsiz deneyin.

Specops Software tarafından desteklenmiş ve yazılmıştır