Güvenlik Operasyon Merkezleri (SOCS) temel bir zorlukla karşı karşıyadır: Hızlı tepki sürelerini korurken gerçek tehditlerin sahte pozitiflerden ayırt edilmesi.

Bu zorluğun karşılanmasının anahtarı, tehdit verilerinin daha hızlı, daha bilinçli karar vermeyi sağlayan eyleme geçirilebilir bağlamla zenginleştirilmesinde yatmaktadır.

Çekirdek SOC Performans Metrikleri

SOC ekipleri, sabit zaman basıncı altında çalışırken birden fazla rakip öncelik denetler.

Bu hacim, kritik tehditlerin göz ardı edilebileceği veya depricat edilebileceği, gecikmiş yanıt sürelerine ve potansiyel olarak felaket ihlallerine yol açan basamaklı bir etki yaratır.

İki metrik SOC etkinliğinin temel göstergeleri olarak öne çıkıyor: ortalama tespit süresi (MTTD) ve ortalama yanıt süresi (MTTR).

- MTTD, güvenlik ekiplerinin çevreye girdikten sonra gerçek bir tehdidi ne kadar hızlı tanımladığını ölçer

- MTTR, tehdit tanımlamasından sınırlama ve iyileştirmeye kadar süreyi izler.

Bu metrikler, iş etkisi ile doğrudan ilişkilidir. Daha kısa tespit ve yanıt süreleri daha az hasar, azalmış kesinti ve daha düşük kurtarma maliyetleri anlamına gelir.

Endüstri ölçütleri eğilimlerle ilgili ortaya koyuyor. Veri ihlalleri için ortalama MTTD yaklaşık 207 gün, MTTR ortalama 70 gündür.

Tek bir kaçırılan tehdit veya gecikmiş yanıt, milyonlarca hasar, düzenleyici cezalar ve onarılamaz itibar hasarına neden olabilir.

MTTD ve MTTR’nin ötesinde, SOC ekipleri uyarı-sonuç oranlarını, yanlış pozitif oranları ve analist verimlilik metriklerini izler.

Bununla birlikte, MTTD ve MTTR en kritik olmaya devam ediyor, çünkü en önemli iki yeteneği doğrudan ölçüyorlar: tehditleri hızlı bir şekilde bulmak ve hasara neden olmadan önce onları durdurmak.

Optimize edilmiş MTTD ve MTTR’li kuruluşlar üstün güvenlik duruşu ve operasyonel verimlilik göstermektedir.

Optimal MTTD ve MTTR’nin önündeki engeller

Birkaç engel SoC’lerin optimal MTTD ve MTTR’ye ulaşmasını engeller:

- Yüksek uyarı hacimleri analistleri ezerek tehditlerin tetiklenmesi ve araştırılmasında gecikmelere yol açar.

- Yanlış pozitifler, kaynakları kritik olaylardan yönlendirerek değerli zaman tüketir.

- Kritik tehdit verileri gruplar arasında sorunsuz bir şekilde akmayabileceğinden, parçalanmış araçlar ve izole ekipler verimsizlik yaratabilir.

- Uyarılar etrafındaki bağlam eksikliği genellikle analistleri zaman alıcı manuel araştırmalar yapmaya, tespiti ve yanıtı yavaşlatmaya zorlar.

- Saldırı davranışlarına sınırlı görünürlük ve modası geçmiş veya eksik tehdit istihbaratı zamanında karar almayı daha da karmaşıklaştırmaktadır.

Oyun değiştiren bağlamın kaynağı olarak tehdit zekası

Tehdit istihbaratı, ham güvenlik uyarılarını eyleme geçirilebilir içgörülere dönüştüren etkili tehdit bağlamı zenginleştirmesinin temel taşıdır.

Her bir uyarıyı izole edilmiş bir olay olarak ele almak yerine, Tehdit İstihbaratı, saldırı modellerini, ilişkilendirmeyi ve muhtemelen sonraki adımları anlamak için gereken daha geniş bağlamı sağlar.

Tehdit istihbaratının zamanlaması, SOC operasyonları için faydasını doğrudan etkilemektedir. Bağlamsal alaka düzeyi bir başka kritik faktördür. SOC ekipleri doğrudan çevreleriyle ilgili zekaya ihtiyaç duyarlar.

Hangi tehditlerin özellikle sektörlerini, coğrafyalarını veya teknoloji yığınlarını hedeflemek, daha odaklanmış ve etkili güvenlik operasyonlarını mümkün kılar.

Tehdit İstihbarat Arama: Kapsamlı Bağlam zenginleştirme

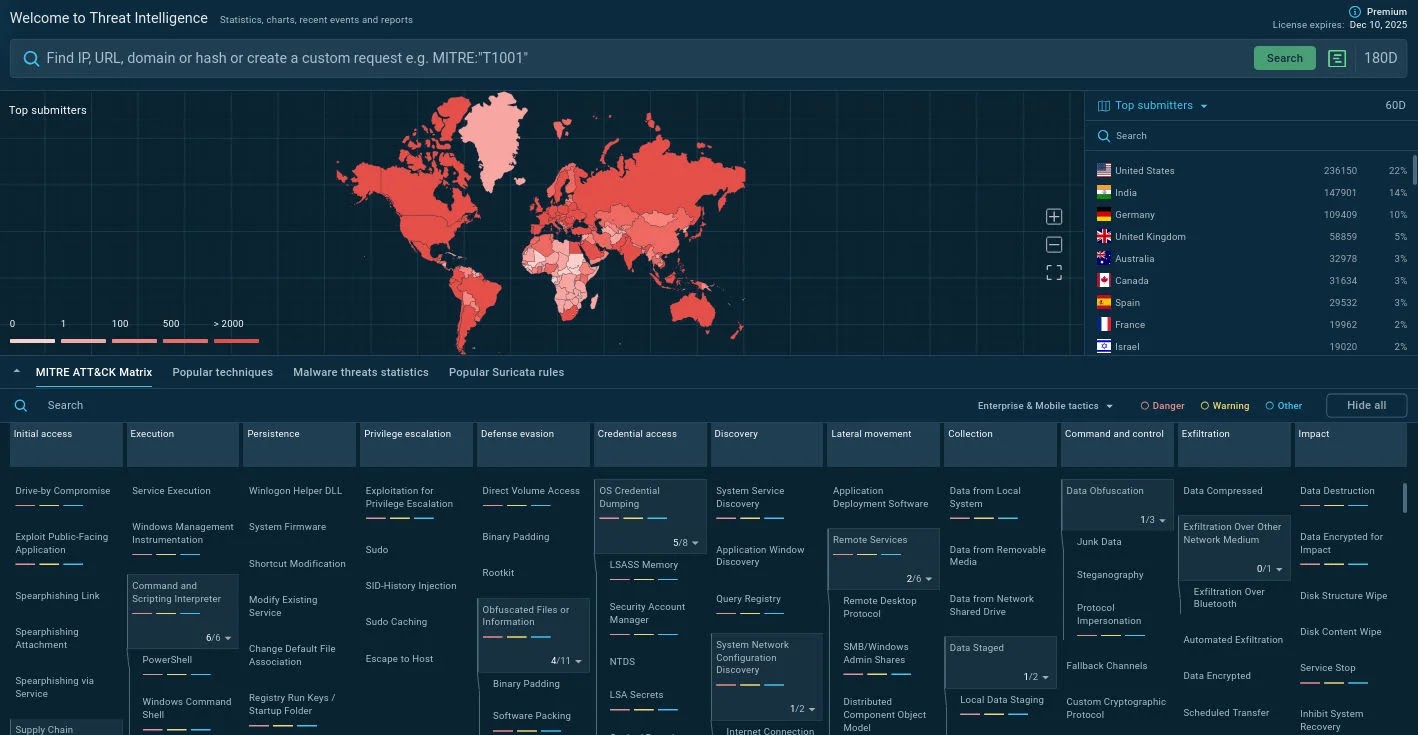

Herhangi bir.run tHreat istihbarat araması Dünya çapında 15.000 kuruluşun gerçek dünya güvenlik soruşturmalarından elde edilen verilere anında erişim sağlayarak SOC verimliliğini tehlikeye atan bağlam boşluğunu ele almaktadır.

Ekipler şüpheli dosyaları, URL’leri ve kum havuzu ortamındaki diğer eserleri analiz ederken, ortaya çıkan zeka gerçek zamanlı tehdit gelişmelerini yakalar.

Bu yaklaşım bunu sağlar SOC takımları Mevcut en güncel tehdit zekasına erişebilir, genellikle yeni tehditleri diğer kaynaklarda görünmeden önce belirler.

TI aramasının takımınız için triyajı nasıl hızlandırdığını görün. Şimdi ücretsiz erişimle kullanmaya başlayın.

Sorgu yetenekleri, karmaşık ilişki analizi içerecek şekilde basit gösterge aramasının ötesine uzanır. Kullanıcılar, tehdidin tam olarak nasıl çalıştığını gösteren sanal alan oturumlarına anında erişebilir.

Bu davranışsal bağlam, ağ iletişimi, dosya sistemi değişiklikleri, kayıt defteri değişiklikleri ve süreç davranışlarını içerir.

Bu davranışsal kalıpları anlamak, ekiplerin daha etkili tespit kuralları ve yanıt stratejileri geliştirmelerini sağlar.

Hizmet, mevcut SOC iş akışlarına sorunsuz bir şekilde entegre olur ve analistlerin tehdit göstergelerini doğrudan araştırma süreçleri içinde sorgulamalarına izin verir.

SIEM sistemleri, güvenlik düzenleme platformları ve diğer güvenlik araçları, uyarıları ilgili bağlamda zenginleştirmek için tehdit istihbarat arama veritabanını otomatik olarak sorgulayabilir.

Tespit ve yanıt için Ti Arama Nasıl Kullanılır

Örnek 1: IP Anında Kontrol

Karmaşık tehdit araştırmaları ilgi çekicidir, ancak verimliliğini ve etkinliğini tanımlayan temel temel SOC görevleridir.

Potansiyel tehdit göstergeleri olarak ağ eserlerini kontrol etmenin günlük rutini, TI araması ile bir sonraki seviyeye taşınır. Şüpheli bir IP bağlantısı gördün mü? Sadece IP’ye bakın:

Hedef: ”195.177.94.58 ″

.webp)

Anlık “kötü niyetli” kararı, Quasar Rat Envanterinin bir parçası olduğu bilgileriyle artırılmıştır. Son kötü amaçlı yazılım örneklerinde tespit edilmiştir ve gerçek bir tehdide işaret eder.

Muteksler ve bağlantı noktaları gibi bağlantılı göstergeler daha derin araştırmalar için mevcuttur.

Sandbox oturumlarına bağlantılar, bu tam kötü amaçlı yazılım suşunun eylemde görülmesini ve güvenlik sistemleri ve algılama kuralları için daha fazla gösterge toplamayı sağlar.

Örnek 2: Şüpheli komut maruziyeti

Muhtemelen kötü niyetli aktivitenin daha belirsiz belirtileri eşit derecede hızlı araştırılabilir. Certutil.exe gibi meşru bir yardımcı programın, harici bir URL’den içerik aldığı gözlemlendiğini varsayalım.

Bir analist, komut çizgisi arama parametresiyle TI aramada komut satırı içeriğinin bir snippet’ini sorgular:

Commandline: “certutil.exe -urlcache -split -f http”

.webp)

Arama sonuçlarının analiz sekmesi, bu davranışın tipik olduğunu açıkça ortaya koymaktadır. Aptal Trojan bir yükleyici görevi görüyor. Her örnek analizi derinlemesine araştırılabilir ve IOC’lerin toplanması için kullanılabilir.

Örnek 3: Kayıt defteri düzenleme modeli

Daha karmaşık bir sorgu, ve ve değil, mantıksal operatörleri içerebilir.

Örneğin, bir uygulama yerleşik VBScript kullanarak bir komut dosyası yürütme zincirini başlatan bir komut ekleyerek bir uygulama Windows kayıt defteri tuşunu değiştirdiğinde \\ currentVersion \\ system başlangıçtaki varsayılan otomatik olarak çalıştırıldığında ne olacağını görebilirsiniz:

TIM DefterKey ve RegistryValue arama parametrelerini kullanarak sorgu ti arama:

RegistryKey: ”Yazılım \ Microsoft \ Windows \ CurrentVersion \ Run” ve RegistryValue: “MSHTAVBSSCRICE”

.webp)

Görebildiğimiz gibi, böyle sicil Değişiklikler genellikle kötü amaçlı yazılımla ilişkilidir kaçma Ve kalıcılık Teknikler ve Xworm için tipik FARE.

Ti Lookup tarafından geliştirilen anahtar SOC iş akışları

Tehdit İstihbarat Arama, bir dizi kilit süreci artırarak SOC ekiplerine fayda sağlar. Yani:

- Tehdit soruşturmalarını hızlandırıyor Analistlerin şüpheli davranışlardan ilgili kötü amaçlı yazılım örneklerine ve kampanyalarına hızla dönmesine izin vererek.

- Yanıt sürelerini kısaltır Hızlı, bilinçli güvenlik kararları için gerekli bağlamsal tehdit bilgileri sağlayarak.

- Gizli saldırı kalıplarını ortaya çıkarır Komutlar veya kayıt defteri değişiklikleri gibi küçük eserleri daha geniş kötü amaçlı etkinliklerle ilişkilendirerek.

- İlerleme Uyarısı Triyajı SOC ekiplerinin gerçek dünya davranışına ve tehdit yaygınlığına dayalı olarak tespitlere öncelik vermelerine yardımcı olarak.

- Proaktif tehdit avını destekler Gelişen gizleme ve dağıtım tekniklerini ortaya çıkaran esnek arama sorguları yoluyla.

- Tespit kapsamını iyileştirir İstismar komut dosyası eğilimlerini ortaya çıkararak.

Start your first threat investigation with TI Lookup right away. Çözüm

Tehdit bağlamında zenginleştirme, reaktif uyarı işlemesinden proaktif tehdit istihbarat odaklı güvenliğe geçişi körükler.

Kapsamlı bağlam zenginleştirmesini başarıyla uygulayan kuruluşlar, analist iş yükünü azaltırken ve yanıt tutarlılığını iyileştirirken MTTD ve MTTR’de ölçülebilir iyileştirmeler sağlar.

Başarının anahtarı, mevcut, alakalı ve eyleme geçirilebilir bağlam sağlayan tehdit istihbarat kaynaklarının seçilmesinde yatmaktadır.

Herhangi bir.run’un tehdit istihbarat aramasıgerçek dünyadaki güvenlik araştırmalarında ve kesintisiz kum havuzu entegrasyonundaki temeliyle SOC ekiplerine bugünün tehdit ortamında mükemmel olmak için gereken kapsamlı bağlam sunuyor.