Snowblind olarak takip edilen bir kötü amaçlı yazılım parçasından gelen yeni bir Android saldırı vektörü, hassas kullanıcı verilerini işleyen uygulamalardaki mevcut kurcalamaya karşı korumaları atlamak için bir güvenlik özelliğini kötüye kullanıyor.

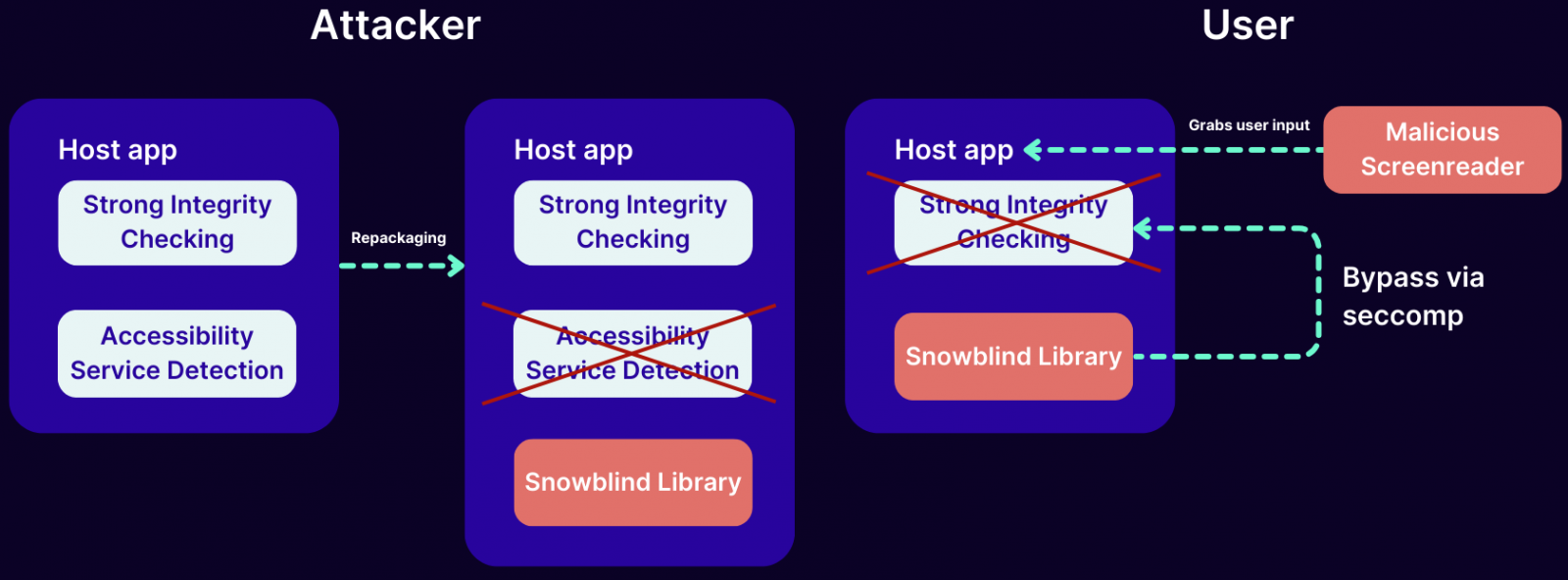

Snowblind’in amacı, hedef uygulamayı, kimlik bilgileri gibi kullanıcı girişlerini elde etmesine veya kötü amaçlı eylemler yürütmek için uzaktan kontrol erişimi elde etmesine izin veren erişilebilirlik hizmetlerinin kötüye kullanımını tespit edemeyecek şekilde yeniden paketlemektir.

Ancak diğer Android kötü amaçlı yazılımlarından farklı olarak Snowblind, kullanıcıları uygulamanın yeniden paketlenmesi gibi kötü niyetli eylemlere karşı korumak için Android’in uygulamalarda bütünlük kontrolleri yapmak için kullandığı bir Linux çekirdeği özelliği olan güvenli bilişimin kısaltması olan ‘seccomp’u kötüye kullanıyor.

seccomp güvenlik özelliğinin kötüye kullanılması

Mobil uygulama güvenliği şirketi Promon, işletmelere erişim ve kimlik sistemi korumaları sağlayan bir iş ortağı olan i-Sprint’ten bir örnek aldıktan sonra Snowblind’in hedefine fark edilmeden nasıl ulaştığını analiz edebildi.

“Bu kötü amaçlı yazılım, i-Sprint’in Güneydoğu Asyalı müşterilerinden birinin uygulamasına saldırdı. Snowblind analizimiz, onun Android uygulamalarına saldırmak için Linux çekirdek özelliğini temel alan yeni bir teknik kullandığını ortaya çıkardı seccomp” – Promosyon

Seccomp, uygulamaların yapabilecekleri sistem çağrılarını (sistem çağrılarını) kısıtlayarak uygulamaların saldırı yüzeyini azaltmak için tasarlanmış bir Linux çekirdek güvenlik özelliğidir. Bir uygulamanın çalıştırılmasına izin verilen sistem çağrıları için bir filtre görevi görerek saldırılarda kötüye kullanılanları engeller.

Google seccomp’u ilk olarak Android 8’e (Oreo) entegre etti ve bunu tüm Android uygulamalarının ana süreci olan Zygote sürecinde uyguladı.

Snowblind, kurcalamayı önleme kodundan önce yüklenen yerel bir kitaplık enjekte ederek hassas verileri işleyen uygulamaları hedefler ve seccomp Dosya erişiminde yaygın olarak kullanılan ‘open() sistem çağrısı’ gibi sistem çağrılarını engelleyen filtre.

Hedef uygulamanın APK’sı kurcalama açısından kontrol edildiğinde Snowblind’in seccomp filtre çağrının devam etmesine izin vermez ve bunun yerine sürecin sistem çağrısına hatalı bir argüman gönderdiğini belirten bir SIGSYS sinyalini tetikler.

Araştırmacılar, BleepingComputer ile paylaşılan bir raporda, Snowblind’in ayrıca SIGSYS’e onu denetlemek ve iş parçacığının kayıtlarını yönetmek için bir sinyal işleyici kurduğunu açıkladı.

Bu şekilde, kötü amaçlı yazılım, kurcalamayı önleme kodunu APK’nın değiştirilmemiş bir sürümüne yönlendirmek için ‘open()’ sistem çağrısı argümanlarını değiştirebilir.

seccomp filtresinin hedefe yönelik yapısı nedeniyle, performans etkisi ve operasyonel ayak izi minimum düzeyde olduğundan kullanıcının normal uygulama işlemleri sırasında herhangi bir şeyi fark etmesi pek olası değildir.

Kaynak: Promon

Saldırı senaryoları

Promon, Snowblind saldırılarında gözlemlenen tekniğin “çok iyi bilinmediğini” ve araştırmacıların çoğu uygulamanın buna karşı koruma sağlamadığına inandığını söylüyor.

Saldırının nasıl çalıştığını gösteren bir videoda araştırmacılar, Snowblind saldırısının kullanıcı için tamamen görünmez olduğunu ve oturum açma bilgilerinin sızdırılmasına neden olabileceğini gösteriyor.

Araştırmacılar BleepingComputer’a Snowblind’in uygulamalardaki iki faktörlü kimlik doğrulama veya biyometrik doğrulama gibi çeşitli güvenlik özelliklerini devre dışı bırakmak için kullanılabileceğini söyledi.

Bir saldırgan bu tekniği “ekranda görüntülenen hassas bilgileri okumak, cihazda gezinmek veya uygulamaları kontrol etmek, genellikle kullanıcı müdahalesi gerektiren etkileşimleri otomatikleştirerek güvenlik önlemlerini atlamak ve hassas kişisel bilgileri ve işlem verilerini sızdırmak için” kullanabilir.

Promon, Snowblind’in Güneydoğu Asya’daki bir i-Sprint müşterisinin bir uygulamasını hedef aldığının gözlemlendiğini söylüyor. Ancak şu ana kadar kaç uygulamanın hedeflendiği belli değil. Ayrıca bu yöntem, Android’deki korumaları atlamak için diğer rakipler tarafından da benimsenebilir.

BleepingComputer, aktif kötüye kullanım hakkında bir yorum talebiyle Google ile iletişime geçti seccomp Android korumalarını atlamak için bir sözcü şu ifadeyle yanıt verdi:

Mevcut tespitimize göre Google Play’de bu kötü amaçlı yazılımı içeren hiçbir uygulama bulunamadı.

Android kullanıcıları, bu kötü amaçlı yazılımın bilinen sürümlerine karşı, Google Play Hizmetlerine sahip Android cihazlarda varsayılan olarak etkin olan Google Play Koruma tarafından otomatik olarak korunur.

Şirket sözcüsü şunları ekledi: “Google Play Koruma, kullanıcıları uyarabilir veya kötü amaçlı davranış sergilediği bilinen uygulamaları, bu uygulamalar Play dışındaki kaynaklardan gelse bile engelleyebilir.”